症状

それは私たちの組織で起こりました。ひどいことです-ネットワークは機能し、機能し、突然、特に理由もなく、不安定になり始めました。 それはすべて非常に奇妙に見えました(初めて問題に遭遇しました)-ネットワーク上の一部のコンピューター(少数あります)はIPアドレスの受信を停止し(ログではDHCPからの応答が受信されなかったと言います)、午前中は一部のユーザー、午前中は他のユーザーです彼らは電話する、心配するが、何も理解できない。

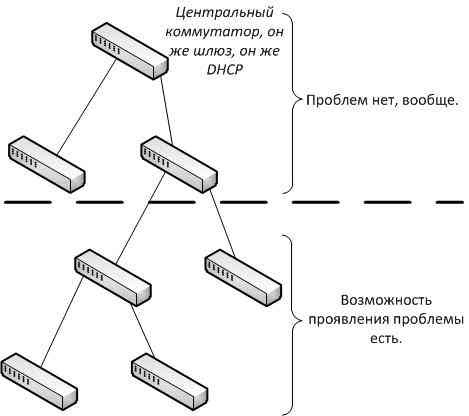

これがハードウェア障害である場合、すべてのカノンによれば、1か所に配置するか、少なくともより大きく表示する必要があります(イーサネットのリングなど)。しかし、一般的に、すべてが機能します。 病気のコンピューターの地理のより詳細な分析は、それらがゲートウェイからスイッチの3つ以上のキューに配置されていることを示しました(図1)。

図1.問題の地理。

検索と識別

彼らは鉄の問題の仮説をすぐに放棄しませんでした-下流のスイッチがオフになり、多少の短期的な改善を受けるように見えましたが、問題は最後まで消えませんでした。

当然のことながら、これはPC上の一種のウイルスであることが明らかになりました-IPアドレスを取得できなくなります。 ネットワークプリンターがアドレスを受信しなかった後、拒否されました。 無駄になったように(より正確には、ほとんど無駄に)。

同時に、トラフィックの分析を試みましたが、専門家の経験不足のため、DHCPトラフィックのみが分析されました。

したがって、最初の数日間は問題の解決策をもたらしませんでした。 スニッファーの視野を広げなければなりませんでした。 そしてこの時点で、問題の原因が発見されました-すべてのブロードキャストトラフィックを分析すると、同じ意味で、リクエストの80%以上が特定のサーバーで検索されたことが判明しました。

方法。 後にインターネットから学んだこの問題は、ブロードキャストフラッドと呼ばれます。

えっと...これについて前に知っていたら。

「PcounterPrint」と呼ばれる特定のサービスが、非常にヒステリックにサーバーを見つけようとしましたが、奇妙なことに、そこにありません。 このサービスは企業の従業員の印刷物を監査し、FollowMe Printingとして世界中で知られています。 後に判明したように、このサービスのサーバーは、当然のことながら、企業の上級システム管理者によって正常に廃止されました。

実際、ユーザーのPCは、ネットワーク機器のDDOS攻撃のボットとして機能しました。

ユーザーのPCでこのサービスを絞め殺すことは小さいままです。

一括削除

幸いなことに、このタスクを上記のシステム管理者に与える必要がありましたが、それは私たちにとって興味深いことであり、今ではインターネット上で25分間検索した後、電源シェルでスクリプトが作成されました。

スクリプトコードは次のとおりです

main function main { $computers = Get-Content C:\Scripts\Computers.txt $service = "PcounterPrint" foreach ($computer in $computers) { (Write-Host "computer - $computer") if (ping-host $computer) { $srv = (gwmi win32_service -computername $computer -filter "name='$service'") if ($srv -ne $null) { $result = $srv.stopservice() $result = $srv.ChangeStartMode("Disabled") (Write-Host "Service is disabled") } else { (Write-Host "No service") } } else { (Write-Host "No host") } } } function ping-host { param($computer) $status = Get-WmiObject -Class Win32_PingStatus -Filter "Address='$computer'" if( $status.statuscode -eq 0) { return 1 } else { return 0 } }

$ computers変数は、ファイルからコンピューターのリストを受け取り、スクリプトはこのリストからすべてのPCを順番に走査し、それらのPCで不運なサービスを無効にします。

次に、スニファでブロードキャストトラフィックをチェックし、誰かが残っている場合は、リストを修正し、スクリプトを再度実行します。悪意のあるトラフィックが完全に削除されるまで、何度か繰り返します。

当然、その後、ネットワークは安定して機能しました。

結論

彼らがよく知られている超越前のジョークで言っているように、このためには頭に燭台が必要です...

一般的に、私はここで管理上の結論を書きませんが、それらは主に自分自身を示唆するものです。

技術的な観点から、この災害を防ぐためのいくつかの手段があります。

1.ネットワークを複数の仮想ネットワークに分割する

2.最初の段落を使用してネットワークの深さを減らします

3.よりスマートなスイッチをインストールする

これらのイベントはもちろん議論の余地がありますが、時間とお金を費やす必要があるため、特にスタッフはこの状況に精通しており、その後すぐにそれを打ち負かすことができるため、必要です...