0.目次

- 1.はじめに

- 2. eMMCメモリHTC Desire HDをハックして、電話機の識別情報を変更します

- 3.暗号化を使用した狼電話の作成

- 4.偽のセキュリティ:データへの不正アクセスに対する脅威の概要

- 5.結論

1.はじめに

モバイルガジェットは私たちの日常生活の不可欠な部分になりました。私たちはモバイルガジェットを最も秘密の秘密で信頼しており、そのようなデバイスの紛失は深刻な結果につながる可能性があります。 今日、モバイルセキュリティの問題に多くの注意が払われています。会議、会議が開催され、主要なプレーヤーは、モバイルデバイスの個人および企業保護のための包括的な製品を生産しています。 しかし、デバイスがすでに失われている場合、これらのツールはどれほど効果的ですか? 彼らが日常的にどの程度快適であるか-追加ソフトウェアによる絶え間ない不便さ、バッテリー消費の増加、システムエラーのリスクの増加。 モバイルデータの安全性を心配している人にどのようなアドバイスを与えることができますか? スマートフォンに重要なものを保存しないでください? それでは、なぜ彼はそんなに必要なのでしょうか?実際、鳥を宇宙に送らないのですか?

今日は、尊敬されるGoogleの会社が作成したAndroid OSを実行しているデバイスについてお話したいと思います。 例として、私はHTC-Desire HDの昨年の優れたスマートフォンを使用しています。 なぜ彼なの? 第一に、Androidデバイスのセキュリティの分野で調査活動を開始したのは彼と一緒でした。第二に、それはまだ平均的なGoogle電話の機能一式を備えた関連するスマートフォンです。 Androidのすべてのバージョンをサポートし、ファイルシステムの構成に関するHTCの標準ビューと、内部メモリパーティションの標準レイアウトを備えています。 一般的に、防衛と攻撃に理想的なシミュレーター。

このレポートは、開催されたばかりのカンファレンスZeroNights 2012で作成しましたが、今度はhabrasocietyに報告したいと思います。 私はそれがあなたにとって興味深く、少しでも役に立つことを願っています。

2. AからZ:HTC Desire HDスマートフォンの読み取り専用eMMCエリアの低レベルのハッキングの物語

ご存知のように、デバイスのeMMCメモリはブロックに分割されており、各ブロックには特定の情報が含まれています。これがHTC Desire HDスマートフォンのおおよそのメモリツリーの外観です。

/ dev / block / mmcblk0p7の内容に興味があります。幸運なことに、通常のS-OFFハックでは登ることができません。 あなたはより正確に見ることができますが、変更するには-すみません。

デジタル署名の検証がなくてもそこに書き込むことができないほど良いのは何ですか?

パーティション7で、 HTCは最も重要なデバイス情報であるCID 、「 S-ON \ S-OFF 」フラグのステータス、 IMEI、および無線モジュール設定を隠しました。 HTCは、保護が不可能であることを確信して、このデータをクリアテキストで保存します。

Androidスマートフォンを「復元」するデバイスの市場を詳細に分析した結果、未知の中国の職人によって作成されたHXCドングルデバイス( www.hxcdongle.com )が見つかり、購入されました。 このデバイスは、HTCが製造するほぼすべてのAndroidフォンのモデルであらゆる種類の操作を約束しました。

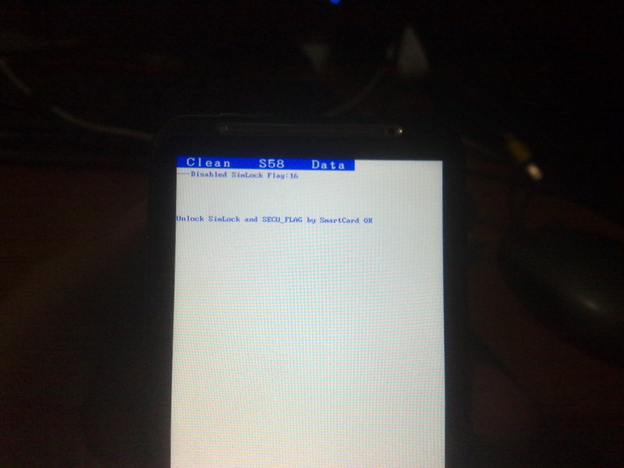

製品は、USBスマートカードリーダーとsim形式のスマートカード自体で構成されていました。 メーカーのウェブサイト(hxcdongle.com)からアプリケーションをダウンロードし、スマートカードを使用してその真正性を検証し、悪名高いS-OFF、CIDの変更など、ストックの非ルートデバイスで操作を行いました。

同時に、デバイス自体は通常のUSB-miniUSBコードでPCに接続され、すべての操作はADB(Android Debug Bridge)を通過しました。 これは、すべての「魔法」がデバイス自体で発生しているという考えにつながりました。

リバースエンジニアリングプロセスが必要でした。このため、ADBを介してUSB交換を傍受する必要がありました。 私たちは中王国のマスターに敬意を表さなければなりません-彼らはほとんどのUSBスニファーを使用するときにプログラムがインターセプトドライバーの存在について直接話したり、システムが単にBSODにクラッシュしたようなイベントのバリエーションを提供しました。

それにもかかわらず、これは私たちを止めるものではなく、短い調査の後、最終的にプロセス全体を確認し、大切なダンプを介入して受け取りました。

ダンプから、シェルコマンドであった一連のアクションが復元され、いくつかのファイルがデバイスにアップロードされました。 ほとんどのファイルはよく知られたユーティリティであることがわかりました(巧妙に名前が変更されましたが)-root-exploit、busybox、dumps / dev / block / mmcblk0p7変更の前後+トレースを削除するクレンジングスクリプト

しかし、それらの中にはユーティリティ自体もあり、タイムスタンプカーネルによって生成された一意のキーを使用して、書き込み保護を削除しました。 このファイルの文字列コマンドはエラーメッセージのテキスト行を提供し、GoogleがScotty2 (XDAコミュニティで知られている人 、才能のあるハッカー)のgfreeユーティリティのソースコードにアクセスし 、チップの保護を取り外して(リブートする前に)変更することができましたすべて同じmmcblk0p7内のSecure_Flag

著者との連絡先を検索すると、 IRCネットワークfreenode.netのチャネル#g2rootに移動し、 Scotty2が長い間見られていなかったことがわかりましたが、 gfreeの共著者であることが判明したニックネームGuhlのハッカーである彼の友人が私と連絡を取りました。 最初、彼は彼らの仕事の助けを借りて中国人がお金を稼ぐことに非常に怒っていました。 その後、私たちの調査結果を確認した後、彼は中国人がwpthis.koモジュールに加えた変更に興味を持ち、それによってパーティション7へのRWアクセスが永続的になりました。

このようなトリッキーな書き込み保護はどのように編成され、なぜgfreeはそれを無効にできるのですか(これがS-OFFを取得する鍵です)。

パーティション7は2ステップで書き込み保護されています。

-メモリセクターのソフトウェア保護

-書き込み試行が検出されたときに再起動を引き起こすカーネル内の保護命令

GFreeは2つの部分で構成されます。ユーザーレベルのアプリケーションと、操作中にロードされるカーネルモジュールです。モジュールが正常にロードされると、キーセットに応じてコマンドが発行されます。

カーネルからわかるように、ハードウェアに直接アクセスでき、 wpthis.koモジュールは、88レグへの電圧供給を介して、再起動サイクル(reset_and_init_emmc)の制御信号をeMMCメモリチップ(Quallcomm MSM7XXX)に供給します。

void powercycle_emmc() { gpio_tlmm_config(PCOM_GPIO_CFG(88, 0, GPIO_OUTPUT, GPIO_NO_PULL, GPIO_2MA), 0); // turn off. gpio_set_value(88, 0); mdelay(200); // turn back on. gpio_set_value(88, 1); mdelay(200); }

ブートローダーは、デバイスの起動時に、書き込み保護を設定してeMMCチップを構成します。 eMMCチップを再起動すると、書き込み保護設定がリセットされます。 Scottyはなんとか道を見つけました(マイクロサーキットの88番目のレグは、切断して電圧を印加し、eMMCコントローラーを正しくリセットします。

その後、オンラインモードで/ dev / block / mmcblk0p7への書き込みから1ステップで自分自身を見つけると、保護機能を持つカーネルのみが干渉します。 この保護を回避するには、ソースからカーネルをアセンブルし、カーネルにわずかな変更を加える必要があります。 ソースのセットから、ファイルドライバ/ mmc / card / block.cに興味があります

その中で、文字列#if 1を探し、それを#if 0に変更します 。 不思議なことに-カーネルモードでは、ネイティブの再起動コマンドがないため、BUG()が使用され、再起動につながるエラーが作成されます。

#if 1 if (board_emmc_boot()) if (mmc_card_mmc(card)) { if (brq.cmd.arg < 131073) {/* should not write any value before 131073 */ pr_err("%s: pid %d(tgid %d)(%s)\n", func, (unsigned)(current->pid), (unsigned)(current->tgid), current->comm); pr_err("ERROR! Attemp to write radio partition start %d size %d\n", brq.cmd.arg, blk_rq_sectors(req)); BUG(); return 0; } #endif

保護は次のように機能します。両方のシステムの電源を入れた後、

#dd if=/sdcard/mmcblk0p7 of=/dev/block/mmcblk0p7

電話が再起動するだけです。 カーネルがすでに変更されている場合、記録は行われますが、実際には記録されません。再起動するとすべてが返されます。

これはどのような脆弱性ですか? もちろん、これはハードウェアの脆弱性です。デバイスメーカーはメモリを書き換えるための抜け穴を残しました。これは常に読み取り専用のままである必要があります。また、個人の脆弱性でもあります-電話の識別情報を変更できるため、紛失/盗難の場合に見つけるのが難しくなります。

しかし、この脆弱性はモバイルオペレーターの脆弱性でもあります。 partition7の実験では、オペレーターにIMEI番号フィルターがないことが示されました。IMEIを持つデバイスは、重複するものを含み、明らかに現実に対応していないため、ネットワークに登録できます。 もちろん、オペレーターは問題を認識していますが、おそらく中国の携帯電話では手足を縛っています。 実際、電話市場の大部分は同じIMEI番号を持つデバイスに属しているということです。 これらのデバイスをネットワークから切断すると、多数のクライアントが失われます。

さて、今からもっとありふれたものについて話しましょう-格納された情報の盗難からデバイスを保護します。 最初に、自分自身を保護する方法、次に何から保護するかについて説明します。

3.妄想型Android:暗号化を使用して狼電話を作成する

市場にアンドロイドデバイスが登場して以来、愛好家はデータのセキュリティを最大限に高め、大幅に削減されたLinuxベースのAndroid OSカーネルの可能性を解き放つ方法を模索してきました。

すべてはThe Guardian Project (https://guardianproject.info)から始まり、有名なlinux-utility cryptsetupのポートをリリースしました 。これは、透過的なデータ暗号化のためのコアモジュールDM-cryptの機能を実装しています。 Android OSはネイティブ暗号化を使用できるため(非常に曲がり、信頼性は低いですが)、このモジュールはすべてのストックコアに存在します。 ただし、このような強力なツールは、ファイルとフォルダーを保存するための暗号コンテナーの通常の作成など、完全に重大ではない目的で作成者によって使用されました。 さらに、このユーティリティを使用してオンザフライでユーザーデータを暗号化する方法を見つけましたが、...

HTC Desire HD電話を例として使用して、Android OSバージョン2.3-4.1に基づいた安全なスマートフォンを作成する手順を詳しく見ていきましょう。

すべての重要なデータは2つの場所に保存されます(これは、ユーザーが記録に使用できる領域に基づいています)。

/data/ /mnt/sdcard

したがって、最も明らかなオプションは、cryptsetupを使用して「単純に」暗号化することです。 実際、すべてがはるかに複雑で興味深いものになります。まず、スマートフォンを読み込む段階で暗号コンテナーを開いてマウントする問題を解決する必要があります-対話型パスワードメニューへの呼び出しと暗号コンテナーでの操作をブートシーケンスに追加してカーネルを編集する必要があり、次に、実際のタッチを作成する必要があります-デバイスのロード段階でパスワードを入力するためのメニュー。 同様のプロジェクトがありましたが、いずれもリリースに至りませんでした。電源がオフになったときに暗号コンテナーが損傷するという避けられない問題により、セキュリティ上の利点が無効になりました。

私たちは反対に行きました-暗号OSはメインシステムから分離されているため、問題が発生しても電話の電源が入り機能しなくなることはなく、カーネルを苦しめる必要もありません。

暗号電話の段階的な実行の例を見てみましょう

以下が必要です。

-Androidバージョン2.3-4.1の電話

-ルート

-busyboxコンソールユーティリティパッケージがインストールされている

-cryptocontainers lm.cryptsetupのインストール済みコンソールマネージャー

-USBデバッグモードを有効化

-ROMマネージャーからバイナリを再起動します

HTC Desire HD用のLeedroid Romなど、既にすべての種類のカスタムラムを使用することをお勧めします

1.保護されたデータを保存するためのコンテナを作成する必要があります。/data/containerで開始します。

/ data /ディレクトリに、サイズが800 MBの空のファイルを作成します(Desire HDでは1 GBの内部メモリが使用可能であるため、オープンシステムを機能させるには少なくとも200 MBを残しておく必要があります)-

#busybox dd if=/dev/zero of=/data/secure0 bs=1M count 800

ループバックデバイスにバインドします-

#losetup /dev/block/loop3 /data/secure0

128ビットのAES暗号化を使用してLuks形式でフォーマットします-

#lm.cryptsetup luksFormat –c aes-plain /dev/block/loop3

新しい暗号コンテナーを開いて、さらにカスタマイズします-

#lm.cryptsetup luksOpen /dev/block/loop3 data

ここで、データは暗号化コンテナに選択した名前です。

暗号コンテナーにext4ファイルシステムを作成します-

#mke2fs –T ext4 –L Secure0 -F /dev/mapper/data

/ data /のコンテナは準備ができていますが、進行状況を保存してファイルを正しく閉じた後、SDカードを取り除いて処理します-

#lm.cryptsetup luksClose data

今、 partedコマンドが必要です。これはカスタムリカバリメニューの一部であり、そこで使用します(ClockWorkMod Recoveryのカスタムリカバリで、ルート権限でADBで作業できます)。SDカードを再パーティションし、1つのセクション2から作成します。オープンで暗号化-

parted /dev/block/mmcblk1

mmcblk1は「アセンブル済み」SDカードです(mmcblk0はすべてeMMCメモリです)

内容を表示する-

print

カードのフルサイズに注意を払い、覚えておいてください。 デフォルトでは、8GBカードにはHTC DHDが付属しており、マークを付けます。

SDカードの最初の唯一のセクションを削除します-

rm 1

2つの新しいファイルを作成します。最初にfat32で開き、サイズは4GBです-

mkpartfs primary fat32 0 4032

次に、暗号コンテナの空白、ext2でそれを行いますが、それは重要ではありません。とにかく再フォーマットします-

mkpartfs primary ext2 4032 8065

ご覧のとおり、最初の桁は最初のセクションの境界であり、2番目はメモリの境界です。

終了して再起動します-

quit

SDカードメモリには2つのパーティションがあります。/dev/block/mmcblk1p1は4GBのオープンフラッシュドライブで、電話がUSBコードで接続されたときにPCにマウントされ、/ dev / block / mmcblk1p2は4GBの隠されたパーティションですマウントされます(ただし、Linuxは非常に迅速に認識します)。 言い換えれば、表面的な評価では、最初に考えられるのは偽のSDカードです。これはよく起こります-額面の半分です。

SDカードを引き続き使用します。 これで、ファイルの代わりにブロックデバイス(マップセクション)ができました。つまり、ループバックデバイスは不要で、セクション全体をLuksですぐにフォーマットします。

#lm.cryptsetup luksFormat –c aes-plain /dev/block/mmcblk1p2

作成したコンテナを開きます-

#lm.cryptsetup luksOpen /dev/block/mmcblk1p2 sdcard

sdcardは、SDカードコンテナーに選択した名前です。

開いているコンテナをfat32でフォーマットします-

#mkfs.vfat -n Seccard0 /dev/mapper/sdcard

SDカードのコンテナを閉じます。完全に準備ができており、システムが最終的に動作するまでは触れないでください。

#lm.cryptsetup luksClose sdcard

データコンテナに入力してみましょう。空になっているため、この形式ではシステムは動作しません。

オープニングコマンドを実行します-

#losetup /dev/block/loop3 /data/secure0 #lm.cryptsetup luksOpen /dev/block/loop3 data

ルートにフォルダーを作成し(rwで事前に再マウント)、そこで暗号コンテナーをマウントします-

#mount –o remount,rw / #mkdir /DATA #mount –t ext4 /dev/mapper/data /DATA

オン、.. / dalvik-cache /(プログラムのコンテンツは暗号システムの最初の起動時に作成されます)および../d/を除くすべてのフォルダーを元の/ data /からコピーする必要があります。もちろん、secure0ファイルはありません-

# cp -a /data/app /DATA # cp -a /data/app-private /DATA # cp -a /data/backup /DATA # cp -a /data/data /DATA # cp -a /data/dontpanic /DATA # cp -a /data/drm /DATA # cp -a /data/etc /DATA # cp -a /data/htcfs /DATA # cp -a /data/local /DATA # cp -a /data/misc /DATA # cp -a /data/property /DATA # cp -a /data/secure /DATA # cp -a /data/system /DATA # cp -a /data/zipalign.log /DATA # mkdir /DATA/d # mkdir /DATA/dalvik-cache

これで、すべてのデータを含むシステムが2倍になり、コンテナーをアンマウントして閉じます-

# umount /DATA # lm.cryptsetup luksClose data

2.ここで、データを持つ2つのコンテナを、リクエスト「ホット」でロードおよびアンロードする2番目のOSにする必要があります。

可能なオプションがありますが、まず最初に説明しますが、これには何もありません。

それでは、何をする必要がありますか? / data /および/ mnt / sdcard /の内容を、準備された暗号コンテナーの内容にその場で置き換え、必要に応じて返送する必要があります。 システムは生きているので、実行することはできません。 コマンドを使用して、カーネルの作業容量を維持しながら、Androidの可視部分を停止します。

暗号モードに入るためのアルゴリズムの1つの例を次に示します。

#setprop ctl.stop zygote #mount -o remount,rw rootfs / #mkdir /DATA #mkdir /mnt/SDCARD #mount -o move /mnt/sdcard /mnt/SDCARD #lm.cryptsetup luksOpen /dev/block/mmcblk1p2 sdcard #mount -t vfat /dev/mapper/sdcard /mnt/sdcard #mount -o remount,ro rootfs / #mount /dev/block/mmcblk0p26 /DATA #losetup /dev/block/loop5 /DATA/secure0 #lm.cryptsetup luksOpen /dev/block/loop5 data #umount /data -l #mount -t ext4 /dev/mapper/data /data #setprop ctl.start zygote #killall zygote

アルゴリズムは非常に粗雑で、すべてをはるかに簡単かつ効率的に実行できますが、これは単なる例です。 いずれにせよ、そのようなアルゴリズムを処理するためのアンドロイド用のプログラムは、書かなければならないか、インタラクティブなサポートでスクリプトを実行するために大体のプログラムを使用する必要があります。

このシナリオを完了すると、暗号モードになります。これまでのところ、1対1は元のモードに似ています。 混乱しないように、「壁紙」とアイコンの場所をすぐに変更することをお勧めします。 スマートフォンの速度と持続時間の損失はほとんど感知できないため、このモードを常に維持できます。

3.暗号化モードを安全に完了する方法を考え出す必要があります。

10分の1のケースで誤ったシャットダウンを行うと、ファイルシステムが破損し、暗号化モードがダウンロードできなくなります(ただし、コンテナ内で手動で掘りながら、すべてのデータをそのまま抽出できます)。つまり、標準のシャットダウンと再起動のオプションは適切ではありません。

次のスクリプトは、電話を簡単にオフにするのに役立ちます。

#sync #setprop ctl.stop zygote #setprop ctl.stop runtime #setprop ctl.stop keystore #fuser /data -m -k #umount /data #/lm.cryptsetup luksClose data #/system/bin/reboot

SDカードの暗号化セクションについて心配する価値はありません。fat32では何も起こりません。

これでダブルボトムフォンができました。 使い方は? 暗号モード愛好家、ビジネスパートナー、インサイダー情報、ドイツ映画のコレクション、またはインターネットトロールツールで隠すことができます。 明らかに、適切な複雑さのパスワードを選択するとき、暗号コンテナーをハッキングすることは簡単な作業ではありません。 そこで、ピンロックをかけ、ADBをオフにします-データは石垣の裏にあります。

4.偽のセキュリティ:Google電話からデータを抽出する方法の概要。

上記では、モバイルデータの防御的な防衛の非自明な方法を検討しましたが、一言も言いませんでした。 Android OSのセキュリティ問題に関して多くのコピーが破損し、多くのレポートが作成され、製品がリリースされましたが、それでも主要な防衛防衛の取り組みは、外部の敵(リモートハック、ウイルス、トラフィック傍受)を対象としています。 しかし、最も高い脅威は、いつものように、デバイスへの物理的なアクセスです。 デバイスが悪い手に落ちた場合、高い確率で情報がダンジョンを離れ、攻撃者を喜ばせます。

攻撃者の代わりに自分自身を置き、手で触れることができるデバイスをハッキングするためのアルゴリズムを作成しようとします。 グラフィックキーまたはピンロックでロックされたHTC Desire HDをもう一度押したまま、どこから始めたらよいでしょうか?

1.データへのアクセスを取得する

データにアクセスする方法は初期条件によって異なりますが、Android USBデバッグオンの存在とルートアクセスの2つの条件が必ず存在します。

ほとんどのカスタムファームウェアではデフォルトでADBアクセスが有効になっており、他のいくつかでは対応する表示も削除されているため、箱を開梱した直後に膨大な数のスマートフォンがわだち掘れと再フラッシュすることを考えると、すべてを銀の大皿に入れる絶好の機会があります そのため、最初のヒントは、USBデバッグのステータスを確認し、有効になっている場合はオフにすることです。

S-OFFデバイスの次の脆弱性は、カスタムリカバリです。 S-OFFがある場合、カスタムでフラッシュされている可能性が高く、カスタムでフラッシュされている場合、カスタムリカバリがあり、カスタムリカバリは1つの連続したホールです。 ここでは、1つのボトルとルート、および切断不可能なUSBデバッグがあり、「mount –a」と、今のところデータを実行します。 どうやって戦うの? 上記の暗号化が唯一の方法です。 なんで? なぜなら、ネイティブリカバリのファームウェアが役に立たない場合でも、攻撃者はカスタムでファストブートを再度フラッシュし、指示に従うからです。

オプションはさらに複雑です。電話はS-ONで、OSにアクセスできません-ピンロック、ADBがオフになっており、在庫の回復もルートもありません。 絶望的なケース? どんなに。

XTC Clipと呼ばれるものがあります。これは、このメーカーのさまざまなモデルの電話(ヒーローからセンセーションまで)での低レベル作業用のHTCファクトリーデバイスのクローンです。 (公式のロック解除ブートローダーとは異なり)データを損失することなくS-OFFを実行し、OSを起動することはできません。

デバイスの操作は、3つの段階で構成されています。

- 1.プログラムがインストールされたUSBディスクとしてWindowsを実行しているPCへの接続

- 2. SDカードからのいわゆるGoldCardの作成(サービス情報は電話エンジニアリングメニューから読み取るためにカードに書き込まれます)

- 3.電話のSIMコネクタに挿入されたケーブルを介してエンジニアリングメニューに電話をダウンロードし、セキュアフラグを0の位置にリセットする

その後、Recoveryを再び縫い、ステップ2に進みます

2.何をする?

ルートモードでスマートフォンの内部にアクセスした後、完全にクリーニングできます。 たとえば、/ data /ディレクトリを完全にコピーすると、実際には、システムのユーザー設定(アカウント、プログラム、ソフトウェア設定、アクセスポイントなど)の完全なコピーが取得されます。 ほぼ同じOSバージョンの同じモデルの電話機に挿入するだけで、攻撃されたデバイスのクローンを取得できます。

そして、あなたは面白いものだけを取ることができます、例えば:

/data/system/accounts.db

これはアカウントのSQliteデータベースです。問題は、その中のすべてのパスワードがプレーンテキストであるということです(このセクションへのアクセスはOSではなくデバイスのセキュリティの侵害であるため、Googleはこれを問題と見なしません)、 sqlitebrowserなどのプログラムをPCにインストールします (http://sourceforge.net/projects/sqlitebrowser/)

読みやすい形式のパスワード付きのすべてのアカウントを、使用してください!

他に何がありますか?

電話帳!

/data/data/com.android.providers.contacts/databases/contacts2.db

ここには、連絡先自体と通話履歴があります。

さらに掘り下げて、SMS-

/data/data/com.android.providers.telephony/databases/mmssms.db

トレッド表のすべてのグッズ。

まあ、あなたはちょうどピンロックを削除し、ADBを介して、通常モードで電話を使用することができます-

adb shell # sqlite3 /data/data/com.android.providers.settings/databases/settings.db sqlite> update secure set value=65536 where name='lockscreen.password_type'; sqlite> .exit # exit adb reboot

sqlite3がリカバリにない場合は、個別にダウンロードしてADBを実行する必要があります

3.自分を守る方法は?

- 1. Androidを使用しないでください

- 2.ルートおよびS-OFFが存在する電話は使用しないでください

- 3.暗号化、暗号化、再暗号化

最初のオプションは私たちにとってのオプションではありません-使用しない人にとっては、Androidのセキュリティ問題は面白くありません。2番目のオプションは保証を与えません-今日はありません、明日は表示されます。 3番目のオプションの使用方法について説明しました。

おわりに

今日、Android OSをベースにしたスマートフォンの脆弱性に関するいくつかの問題を調査しました。それらのいくつかは、この軸の下のタブレットでも一般的です。 デバイスの識別データの変更を可能にするハードウェアの脆弱性に関しては、これはベンダーとオペレーターの問題であり、それらを解決する方法を探す必要がありますが、私たちは「情報衛生」を順守し、顔の危険を知り、保護されたデータの価値と保護する努力のバランスを取る必要があります。

マスターしたすべての人に-あなたの注意に感謝します!