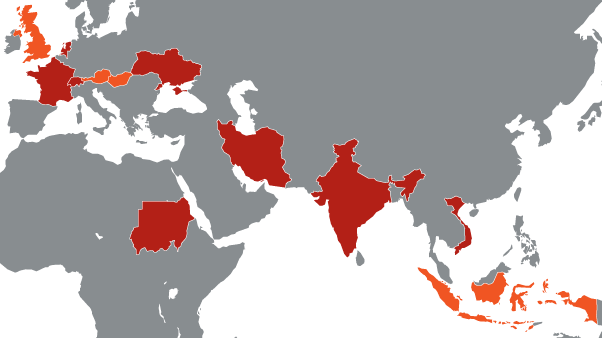

2011年9月1日、ハンガリーから、〜DN1.tmpという名前のファイルがVirusTotal Webサイトに送信されました。 当時、このファイルはBitDefenderとAVIRAの2つのアンチウイルスエンジンによってのみ悪意のあるものとして検出されました。 それでDuquの物語が始まりました。 今後、Duquマルウェアファミリはこのファイルにちなんで命名されたと言わざるを得ません。 ただし、このファイルは完全に独立したスパイモジュールであり、キーロガーの機能がインストールされており、おそらく悪意のあるドロッパーローダーを使用します。Duquの動作中にDuquマルウェアによってロードされる「ペイロード」と見なすことができます。 Duquのコンポーネントの1つは、9月9日にのみVirustotalサービスに送信されました。 その際立った機能は、C-Mediaによってデジタル署名されたドライバーです。 一部の専門家はすぐに、別の有名なマルウェアモデルであるStuxnetとの類推を開始しました。Stuxnetは署名されたドライバーも使用しました。 世界中のさまざまなウイルス対策会社によって検出されたDuquに感染したコンピューターの総数は、数十個です。 多くの企業は、再び主な目標はイランであると主張していますが、感染の分布の地理的条件から判断すると、これは確かに言えません。

この場合、 APT (高度な持続的脅威)という新しい言葉を使って、次の会社についてだけ自信を持って話す必要があります。

システム実装手順

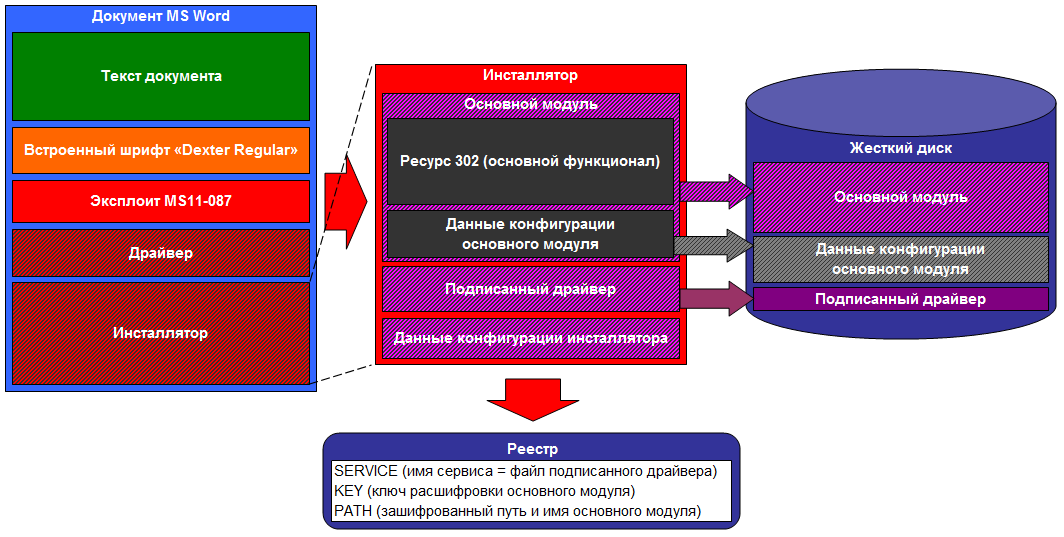

ハンガリーの組織CrySyS(ブダペスト工科大学と経済学の暗号化とシステムセキュリティのハンガリー研究所)の専門家が実施した調査により、システムが感染したインストーラー(ドロッパー)が発見されました。 これは、TTFフォントのレンダリングを担当するwin32k.sysドライバーの脆弱性(MS11-087、2011年11月13日にMicrosoftが説明)を悪用したMicrosoft Wordファイルでした。 エクスプロイトシェルコードは、ドキュメントに埋め込まれた「Dexter Regular」というフォントを使用します。ShowtimeInc.は、フォントの作成者として示されています。 ご覧のとおり、Duquの作成者はユーモアのセンスには馴染みがありません。Dexterは連続殺人犯で、Showtimeが撮影した同名のテレビシリーズのヒーローです。 デクスターは(可能であれば)犯罪者のみを殺します。つまり、合法性の名の下に法律を犯します。 おそらく、この方法で、Duquの開発者は、彼らが良い目的を持って違法な活動に従事していることを皮肉に思うでしょう。 メールは意図的に送信されました。 送信の場合、追跡を困難にするために、ほとんどの場合、侵害された(ハッキングされた)コンピューターが媒介として使用されました。

したがって、Word文書には次のコンポーネントが見つかりました。

- テキストコンテンツ

- 組み込みフォント。

- シェルコードの悪用。

- 運転手

- インストーラー(DLL)。

操作が成功した場合、エクスプロイトシェルコードは次の操作を実行しました(カーネルモード):

- 再感染のチェックが行われました;これのために、 'CF1D'キーの存在がレジストリのアドレス 'HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Internet Settings \ Zones \ 4 \'で確認されました;これが正しければ、シルクコードは実行を完了しました;

- 2つのファイルが復号化されました-ドライバー(sys)とインストーラー(dll)。

- ドライバーはservices.exeプロセスに挿入され、インストーラーを実行しました。

- 最後に、シェルコードはメモリ内のゼロで自動的に消去されました。

win32k.sysが特権ユーザー「System」に代わって実行されるという事実により、Duqu開発者は不正な起動と権限の昇格(制限付き権限を持つユーザーアカウントからの起動)の両方のタスクをエレガントに解決しました。

コントロールを受け取った後、インストーラーはメモリに含まれる3ブロックのデータを復号化しました。

- 署名済みドライバー(sys);

- メインモジュール(dll);

- インストーラー構成データ(pnf)。

インストーラー構成データで、日付範囲が設定されました(開始と終了の2つのタイムスタンプの形式で)。 インストーラーは、現在の日付がそれに該当するかどうかを確認し、該当しない場合は実行を完了しました。 また、インストーラーの構成データは、ドライバーとメインモジュールが保存された名前を示していました。 この場合、メインモジュールは暗号化された形式でディスクに保存されました。

Duquの自動実行では、ドライバーファイルを使用してサービスが作成され、レジストリに保存されたキーを使用して、メインモジュールがその場で復号化されました。 メインモジュールには、構成データの独自のブロックが含まれています。 最初の起動時に復号化され、インストール日が入力された後、再び暗号化されてメインモジュールによって保存されました。 したがって、インストールが正常に完了すると、影響を受けるシステムに3つのファイル(ドライバー、メインモジュール、およびその構成データファイル)が保存され、最後の2つのファイルは暗号化形式でディスクに保存されました。 すべての復号化手順はメモリ内でのみ実行されました。 このような複雑なインストール手順を使用して、ウイルス対策ソフトウェアによる検出の可能性を最小限に抑えました。

メインモジュール

Kaspersky Labによると 、メインモジュール(リソース302)は、純粋なCのMSVC 2008を使用して書かれていますが、オブジェクト指向のアプローチを使用しています。 悪意のあるコードを開発する場合、このアプローチは特徴的ではありません。 通常、このコードはCで記述されており、サイズを縮小し、C ++に固有の暗黙的な呼び出しを取り除きます。 ここにはある共生があります。 さらに、イベント駆動型アーキテクチャが使用されました。 カスペルスキーの従業員は、メインモジュールはプリプロセッサアドインを使用して記述され、オブジェクトスタイルでCコードを記述できるという理論に傾倒しています。

メインモジュールは、オペレーターからコマンドを受信する手順を担当します。 Duquは、HTTPおよびHTTPSプロトコルの使用、および名前付きパイプの使用など、いくつかの対話方法を提供します。 HTTP(S)の場合、コマンドセンターのドメイン名が示されますが、プロキシサーバーを介して作業することは可能でした-ユーザー名とパスワードが与えられました。 チャネルには、IPアドレスとその名前が設定されます。 指定されたデータは、メインモジュールの構成データブロックに(暗号化された形式で)保存されます。

名前付きパイプを使用するために、RPCサーバーの独自の実装が開始されました。 彼女は次の7つの機能をサポートしました。

- インストールされているバージョンを返します。

- dllを指定されたプロセスに挿入し、指定された関数を呼び出します。

- dllをダウンロードします。

- CreateProcess()を呼び出してプロセスを開始します。

- 特定のファイルの内容を読み取ります。

- 指定されたファイルにデータを書き込みます。

- 指定されたファイルを削除します。

ローカルネットワーク内で名前付きパイプを使用して、Duquに感染したコンピューター間で更新されたモジュールと構成データを配布できます。 さらに、Duquは他の感染したコンピューター(ゲートウェイのファイアウォール設定によりインターネットにアクセスできなかったコンピューター)のプロキシサーバーとして機能する可能性があります。 Duquの一部のバージョンでは、RPC機能が欠落していました。

既知のペイロード

シマンテックは、Duqu Control Centerのコマンドからダウンロードした少なくとも4種類の「ペイロード」を発見しました。

さらに、そのうちの1つだけが常駐し、実行可能ファイル(exe)としてコンパイルされ、ディスクに保存されました。 残りの3つはdllライブラリとして実行されました。 これらは動的にロードされ、ディスクに保存せずにメモリで実行されました。

常駐の「ペイロード」は、キーロガーの機能を備えたスパイモジュール( infostealer )でした。 Duquの研究が始まったのは、VirusTotalへの送信からでした。 主なスパイ機能はリソースにあり、その最初の8キロバイトにはフォトギャラクシーNGC 6745(マスキング用)の一部が含まれていました。 2012年4月に、イランが何らかの悪意のあるStarsソフトウェアにさらされたという情報がいくつかのメディア(http://www.mehrnews.com/en/newsdetail.aspx?NewsID=1297506)で公開されたことを思い出してください。事件の詳細は明らかにされていない。 おそらく、イランで発見されたのはまさに「ペイロード」Duquのそのようなモデルであり、したがって「スター」(スター)という名前です。

spyモジュールは次の情報を収集しました。

- 実行中のプロセスのリスト、現在のユーザーとドメインに関する情報。

- ネットワークドライブを含む論理ドライブのリスト。

- スクリーンショット

- ネットワークインターフェイスアドレス、ルーティングテーブル。

- キーボードのキーストロークログファイル。

- 開いているアプリケーションウィンドウの名前

- 利用可能なネットワークリソース(共有リソース)のリスト。

- リムーバブルドライブを含む、すべてのドライブ上のファイルの完全なリスト。

- 「ネットワーク環境」にあるコンピューターのリスト。

別のスパイモジュール( infostealer )は既に説明したもののバリエーションでしたが、dllライブラリの形式でコンパイルされ、キーロガーの機能、ファイルのリストのコンパイル、ドメインに属するコンピューターのリストの削除が行われました。

次のモジュール( 偵察 )はシステム情報を収集しました:

- コンピューターがドメインの一部であるかどうか。

- Windowsシステムディレクトリへのパス。

- オペレーティングシステムのバージョン;

- 現在のユーザーの名前。

- ネットワークアダプタのリスト。

- システムおよび現地時間、タイムゾーン。

最後のモジュール( ライフスパンエクステンダー )は、作業が完了するまでの残り日数の値(メインモジュールの構成データファイルに格納されている)を増やす機能を実装しました。 デフォルトでは、この値はDuquの変更に応じて30または36日に設定され、毎日1ずつ減少しました。

チームセンター

2011年10月20日(発見に関する情報の普及から3日後)、Duquのオペレーターは、コマンドセンターの機能の痕跡を破壊する手順を実行しました。 コマンドセンターは、世界中のハッキングされたサーバーでホストされていました-ベトナム、インド、ドイツ、シンガポール、スイス、イギリス、オランダ、韓国。 興味深いのは、識別されたすべてのサーバーがCentOSバージョン5.2、5.4、または5.5を実行していたことです。 OSは32ビットと64ビットの両方でした。 コマンドセンターの作業に関連するすべてのファイルが削除されたという事実にもかかわらず、カスペルスキーのスペシャリストは、ログファイルの情報の一部をスラックスペースから回復することができました。 最も興味深い事実は、サーバーの攻撃者が常にデフォルトでインストールされるOpenSSH 4.3パッケージをバージョン5.8に置き換えたことです。 これは、ハッキングサーバーに対するOpenSSH 4.3の未知の脆弱性を示している可能性があります。 すべてのシステムがコマンドセンターとして使用されたわけではありません。 ポート80および443のトラフィックをリダイレクトしようとしたときにsshdログのエラーから判断して、一部はターミナルコマンドセンターに接続するためのプロキシサーバーとして使用されました。

日付とモジュール

Kaspersky Labによって調査された2011年4月に送信されたWord文書には、2007年8月31日のコンパイル日付のインストーラーダウンロードドライバーが含まれていました。 CrySys研究所に到着したドキュメントの同様のドライバー(サイズ-20608バイト、MD5-EEDCA45BD613E0D9A9E5C69122007F17)のコンパイル日は2008年2月21日でした。 さらに、カスペルスキーの専門家は、2008年1月20日付の自動実行ドライバーrndismpc.sys(サイズ-19968バイト、MD5-9AEC6E10C5EE9C05BED93221544C783E)を発見しました。 2009年のマークが付いたコンポーネントは見つかりませんでした。 Duquの個々の部分のコンパイルタイムスタンプに基づいて、その開発は2007年初頭まで遡ります。 その初期の兆候は、〜DO(おそらくスパイウェアモジュールの1つによって作成された)の形式の一時ファイルの検出に関連付けられています。作成日は2008年11月28日です( 記事 「Duqu&Stuxnet:A Timeline of Interesting Events」)。 Duquに関連する最新の日付は2012年2月23日です。これは、2012年3月にシマンテックが発見したインストーラダウンロードドライバに含まれていました。

使用される情報源:

カスペルスキーのDuqu に関する一連の記事 。

シマンテックの分析レポート「W32 Duqu、次のStuxnetの前身」 、バージョン1.4、2011年11月(pdf)。