2012年11月の初め、PositiveTechnologiesのショック旅団は、主催者の招待を受け入れ、ソウル(韓国)で開催されたPower of Community(POC)会議で講演することを無謀でした。

2012年11月の初め、PositiveTechnologiesのショック旅団は、主催者の招待を受け入れ、ソウル(韓国)で開催されたPower of Community(POC)会議で講演することを無謀でした。

印象は払拭されていませんが、朝鮮の土地でどのようにセキュリティが行われているかを共有したいと思います。

カットの下にたくさんの写真。

会議について

POC会議は最大の地域情報セキュリティイベントであり、韓国、中国、日本、その他近隣諸国からの300人以上の専門家が集まります。 今年、このイベントは7回開催されます。

会議のウェブサイト: http : //www.powerofcommunity.net

Twitterのハッシュタグ: #POC2012

私とコミュニティの力

現場には多くの人々がおり、ヨーロッパ人は足の不自由な運命によってこの地域にもたらされました。 今回は3人のロシア人が来ました: Positive Technologiesの Sergey Gordeychik(I)とGleb Gritsay 、およびDigital SecurityのAlexandrPolyakov 。

PoCプレパーティー

しかし、ロシア語話者はもっと多くいました。 Andrei Kostin(ルーツsrc = USSR)からiDefenceの元NSA Tom Creedon(Drinking Hellの勝者)まで。

突然、中国のIBMのTao Wanが私たちと素晴らしいカラオケセッションを開催しました(Black Raven、Moscow Nightsなど)。 あなたはロシアが極東の大国であることを理解しています。

xxの累乗

会議は1つのスレッドで開催されます。 並行して、別の部屋で、いくつかのハッカー活動が行われます。

ブラインドプログラミングやオーバークロッカーの戦いなどのさまざまなオタクコンテストに加えて、今年は主催者が本当に驚きでした-女の子だけが参加するCTF大会。

ここにある、XXの力

私は明らかに競争に参加できず、染色体の間違ったセットのためにタスクの複雑さを評価できませんでしたが、HexView、Burp、およびOllyDbgはラップトップ画面で点滅しました。

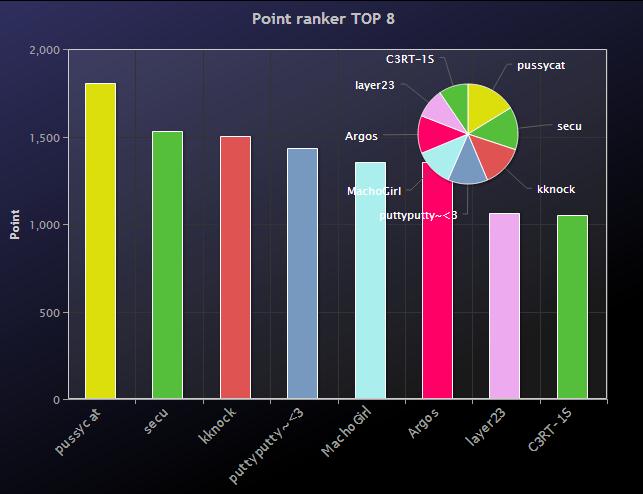

Pussy Catチームはsecuよりも少し早く競争に勝ちました。

最終スコアボード

報告書

会議プログラムは、情報セキュリティの実用的な側面に焦点を当てていますが、主催者は、ある種の「パーティーライン」に固執せず、世界中の最高の専門家からのレポートを単に含みます。

ローカル機能-いくつかの公演は韓国語と中国語で行われたため、理解がやや複雑になりました。 スライドが象形文字でいっぱいの書道アートの作品であることが判明した場合、サイトは小さいので、スピーチの後にしかスピーカーを捕まえられませんでした。

したがって、結論:英語でスライドを作成します。

同期する

個人的には、中国のハッキングシーンについてのTao Wanの話が本当に好きでした( メモでもう少し)。 Microsoft Chengyun Chuが新しいOSの新しい組み込みセキュリティ機能のレビューを行い、その脆弱性を悪用することは非常に困難だと述べた後、MJ0011はいくつかの回避策を示し、SMEPについて言及しました。すでに少し遊んだことのある人 。

Luigi AuriemmaとDonato Ferranteによるオンラインゲームへの攻撃に関する良いレポート。 Call of Dutyでの0dayは、すべての不正行為者に確実に興味を持たせます。 ルイージにとって、これはビッグステージでの最初のパフォーマンスであり、彼は少し緊張していました。 「悪いアドレナリン」と戦うために緊急相談をしなければなりませんでした。 お役に立てば幸いです。

リンク: http : //www.techhive.com/article/2013725/researchers-uncover-hole-in-call-of-duty-modern-warfare-3.html、http://revuln.com/files/ReVuln_CoDMW3_null_pointer_dereference。 pdf

[Re] Vuln。 開始する

ちなみに、DonatoとLuigiは、 [Re] Vulnを団結して組織することにしました 。 才能のある人々が集まり、新しいことをするのは素晴らしいことです。 頑張って!

Andrei Costinはお気に入りのプリンターをだまし、ADS-Bディスパッチャーセキュリティシステムについて話しました。 より正確には、セキュリティシステムがまったくないことです。 航空機の座標の改ざん、誤動作の誤報、およびテロリストの脅威-これらはすべて怠け者に利用可能です。

ババ!

鉄は販売されており、ソフトウェアはオープンソースです。 詳細: http : //www.andreicostin.com/papers/adsb_blackhat12us_slides.pdf、http : //www.forbes.com/sites/andygreenberg/2012/07/25/next-gen-air-traffic-control-vulnerable-ハッカーになりすまし飛行機の薄層空気/

私たちについて

Gleb Gritsayと私は、「Die Hard-4」シナリオの開発というテーマを継続しました。

行っています

SCADA Strangeloveレポート:原子力発電所を心配して愛することをどのように学んだかは、ICSの安全性の分野における当社の研究の現在の結果をまとめたものです。 シーメンスSIMATIC WinCC、PLCScanユーティリティ、Metasploit WinCC Harvesterモジュール、およびSurfpatrolに基づいてインターネットをサーフィンするHMIソフトウェアを使用したエージェントレスクライアントフィンガープリンティングシステムのアプローチを含む、PLC / SCADA / HMIの数十の新しい脆弱性に加えて、 リリースの詳細については、 こちらをご覧ください。

人類の救いは手の仕事です...

安全が最優先です! (ACS TP監査の1つで)

公演後すぐに、AV東京への招待状を受け取りました。 これは、私にとっては、産業システムのコードを掘り下げ、監査でヘルメットを着用している無駄な兆候ではないようです。

はい、これは私たちについてです。

残念ながら、今週はポジティブテクノロジーズが10周年を祝うので、ライジングサンの国の首都で話す機会を拒否しなければなりませんでした。日本のハッカーコミュニティでそれを照らす代わりに、モスクワで私の会社のパーティーを離陸する必要があります。

日本のハッカーコミュニティが発火

まあ。 しかし、私は韓国のマックスパトロールに関する小冊子を見ました。

PT @韓国

コミュニティの力

成功する会議の不可欠な部分はパーティーです。 このため、すべての条件がPOC2012で作成されました:伝統的な韓国のディナー、フォーマルおよび非公式のパーティー、レフメニューの存在にもかかわらず地元のビールを飲む必要性についてのベニーとの戦い...

残念ながら、私は飲酒地獄でロシア人の名誉のために戦うことができませんでした、私は準備だけを見つけました。

建設中の地獄

しかし、Glebは失望せず、名誉ある3位になりました。

韓国

また、韓国料理についても少しお話ししたいと思います。 私にとっては、学生の食生活の基礎はもちろんのこと、キムチ、「コリアン」ニンジン、干しイカで育った旧ハバロフスク市民です。ドシラケ、韓国への訪問は誕生日であり、胃のごちそうです。 ミシュランの星付きレストランからストリートトレイまで、どこでも美味しい料理をお楽しみください。 韓国語では、「おいしい」と「辛い」がほぼ同義語であることを忘れてはなりません。

ヤムヤム!

モスクワの地下鉄の美しさについてよく耳にします。 友人、あなたはおそらくソウルの地下鉄にいなかったでしょう!

シンプルでugいソウル地下鉄

一般に、ソウルは、高層ビル、仏教寺院、ハイテク機器、および地下鉄、路上、一般的なあらゆる場所での伝統的な体操の折lect的な組み合わせに感銘を受けます...

ソウル

POC2012を去ったのは、たくさんのアイデア、たくさんの新しい知り合い、そしてちょっとした後悔です。 それですべてがうまくいきました!

主催者とヴァンゲリス個人、スピーカーと素晴らしいイベントのすべての参加者に感謝します!

POC2012の準備

PSソウルからモスクワへの飛行機で、GlebとAlexanderはAirBusマルチメディアシステムを少し楽しんだ。

何かがこの方法を邪魔しました!

PPSレポートに基づいて書かれた記事へのリンク:

searchsecurity.techtarget.com/news/2240171014/Report-highlighting-SCADA-insecurities-alarmist-says-ICS-expert

www.digitalbond.com/2012/11/08/siemens-time-for-code-review-sdl

www.computerworld.com/s/article/9233378/Siemens_software_targeted_by_Stuxnet_still_full_of_holes

www.darkreading.com/advanced-threats/167901091/security/vulnerabilities/240049917/scada-security-in-a-post-stuxnet-world.html

Positive Technologiesの CTO、Sergey Gordeychikによる投稿。