約3か月前に、スカイプサポートにおけるこの重大な脆弱性について書きましたが、まだ修正されていません( 修正済み )。

私

攻撃を実装するには、被害者の

概念実証 (copyright forum.xeksec.com/f13/t68922/#post98725 )

1.被害者の石鹸の新しいSkypeアカウントを登録します(この石鹸に登録された誰かがいると書かれています)。 注意しないでください-さらに記入してください。

2. Skypeクライアントにログインします

3.すべてのCookieを削除し、被害者の石鹸のlogin.skype.com/account/password-reset-requestドライブに移動します。

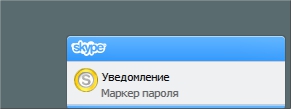

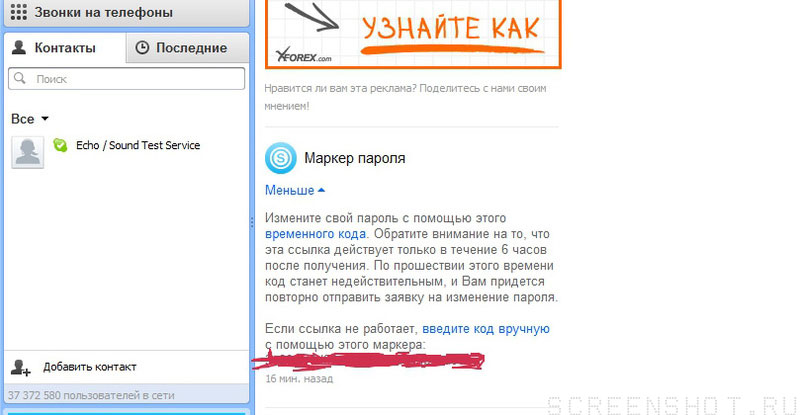

4.スカイプに通知が届きます

6.リンクをたどって、被害者の石鹸と、この石鹸に登録されているログインのリストを確認します。 ログインも表示されます。

7.被害者のユーザー名を選択し、パスワードを変更します

8.利益

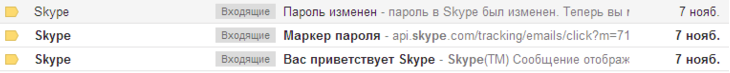

被害者のメールでは、およそ次の順序で手紙が表示されます(パートナーおよび知人は、ハッキング後にメールボックスのスクリーンショットを送信しました):

その他の例:

http://screenshot.ru/html/11.14.12_01:53:00_d0de803b.html

http://screenshot.ru/html/11.14.12_01:52:44_ecfe3230.html

http://screenshot.ru/html/11.13.12_23:00:43_210be0fe.html

http://screenshot.ru/html/11.13.12_23:06:50_48247500.html

http://screenshot.ru/html/11.13.12_23:10:36_64dafe3f.html

そのような手紙を受け取った場合-注意する理由!

現時点で自分を保護する唯一の方法は、新しい未知の電子メールアドレスを登録し、 Skypeを介してメインの電子メールアカウントを新しいものに変更することです。

注意! skypeプログラム自体からメインの電子メールを変更することはできません! サイトを通じてのみ!

この1週間で、コンタクトシートの10人がこの脆弱性を使用してハッキングされました。

現時点ではマイクロソフトが何の措置も講じていないため、セキュリティを自分で管理してください。

UPD

脆弱性を使用する方法(PoC)がありました。

http://forum.xeksec.com/f13/t68922/#post98725

UPD2

Skypeの担当者からの公式コメント:

Skypeのセキュリティ脆弱性に関する報告を受けました。 ユーザーのセキュリティを確保するため、パスワードリセット機能を一時的に無効にしました。引き続きこの問題を調査します。 ご不便をおかけして申し訳ありません。ユーザーの安全が最優先事項です。