ちょっとした歴史

遠い時代、DECがまだネットワークに従事していたとき、彼らは一般名DECnetでプロトコルスタックを書きました。 人類はすでにそれらのほとんどを首尾よく忘れています。 しかし、シスコではありません。 このスタックのプロトコルの1つはMOP(Maintenance Operation Protocol)と呼ばれます。 彼には多くの機能がありましたが、そのうちの1つは今日に関連しています。 RC(リモートコンソール)について話しています。 この機能を使用して、デバイスにリモートアクセスすることができました。

なぜこれが今日私に興味があるのですか?

また、CiscoはすべてのIOS(最大15)にこのプロトコルを含めるだけでなく、デフォルトですべてのインターフェイスにも含めます! 「だから何?」とあなたは言います。 革新的なもの、telnet、SSHはすべてを知っているわけではありません。 このサブプロトコルの特別な点は、完全に第2(チャネル)レベルで実行されることです。 これは、VTYでお気に入りのアクセスリストがこのホールから保存されないことを意味します。

そこで、GNSとVMware Playerで武装し、仕事に取り掛かりました。

テスト中

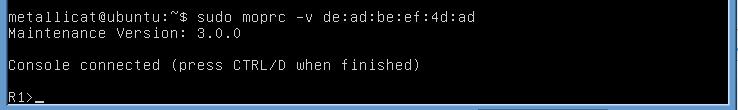

必要なのは、仮想マシンでLinuxを上げて、それをGNSの劣らない仮想Tsiskに接続することだけでした。 Ubuntu Server 12.04 LTSディストリビューションとIOSイメージc7200-jk9s-mz.124-21aを使用しました。 サーバーに追加する必要があるのは、実際にはLATデーモン自体( apt-get install latd )だけでした。

始めに、MOPRCが原則として機能することを確認するために、制限なしでルーターでVTYを選択しました。

大成功!

つまり、次の構成で接続できました。

1)アクセスリストがVTYにかかるすべて(絶対に拒否)を完全に禁止している。

2)VTYでのログインなし 。

3)VTYではトランスポート入力なし (および可能なプロトコルのリストにモップがある場合)。

このプロトコルをブロックする唯一のものは、物理インターフェイスで有効なモップがないことです。

ここで予約する価値があります-このプロトコルを介してデバイスに接続するには、それと同じセグメントにいる必要があります。 さらに、別のネットワークデバイスから接続することはできません(またはシスコでそれを行う方法を見つけられませんでした)。Linuxホストが必要です(考えてみれば、ジュニパーにlatdを配置できない理由はわかりません)。 さらに、ユーザーモードでのみ失敗します。さらに先に進むには、パスワードを知る必要があります。 それにもかかわらず、-私の意見では、この穴は言及する価値があります。