iOSデバイスで使用するVPNサーバーの構成

Warm and Tube Internetの記事を読んだ後、iOSデバイスから使用できるVPNサーバーを上げる問題について心配しました。

OpenVPNを使用するには、脱獄が必要です。 私はこのオプションを考慮していません。

iOSは、L2TP、PPTP、Cisco IPSecをサポートしています。

Cisco IPSecは適切な機器で動作します。 PPTPは、モバイルオペレーターによってカットされることがあります。 これに基づいて、L2TPが選択されました。

Ubuntu 12.04 32ビットがインストールされたHetznerのVQ7サーバーが既にあったので、すべての実験はこのサーバーで実行されました。

IPsecインストール

OpenSwanをインストールします

sudo aptitude install openswan

インストール中に、x509証明書を作成するように求められます。 キーワードによってアクセスが使用されるため、これは必要ありません。

IPsecセットアップ:

sudo nano /etc/ipsec.conf

構成は次のとおりです。

version 2.0 config setup nat_traversal=yes # NAT virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12 oe=off protostack=netkey conn L2TP-PSK-NAT rightsubnet=vhost:%priv also=L2TP-PSK-noNAT conn L2TP-PSK-noNAT authby=secret pfs=no auto=add keyingtries=3 rekey=no ikelifetime=8h keylife=1h type=transport left=YOUR.SERVER.IP.ADDRESS leftprotoport=17/1701 right=%any rightprotoport=17/%any

IPSecを介したサーバーへのアクセスを構成します。

sudo nano /etc/ipsec.secrets

ファイルには1行が含まれている必要があります。

YOUR.SERVER.IP.ADDRESS %any: PSK "YourSharedSecret"

事前共有キーへの参照は削除する必要があります 。そうしないと 、IPSecは初期化できません。

両方のファイルのYOUR.SERVER.IP.ADDRESSは、サーバーのIPアドレスです。

/etc/ipsec.secretsの%anyは、アクセスできるアドレスを決定します。 この場合、すべてのアドレスからのアクセスが許可されます。

YourSharedSecret -IPSecを介したアクセスに使用されるキー。

IPSecが正しく機能するために、追加の設定が行われます。

sudo nano /root/ipsec

内容:

iptables --table nat --append POSTROUTING --jump MASQUERADE echo 1 > /proc/sys/net/ipv4/ip_forward for each in /proc/sys/net/ipv4/conf/* do echo 0 > $each/accept_redirects echo 0 > $each/send_redirects done /etc/init.d/ipsec restart

最初の2行は、実際にはL2TPに使用されます

スクリプトを実行可能にします。

sudo chmod +x /root/ipsec

rc.localに追加します

L2TPをインストールします。

Xl2tpdがインストールされています:

sudo aptitude install xl2tpd

L2TPを構成します。

sudo nano /etc/xl2tpd/xl2tpd.conf

内容:

[global] ipsec saref = yes [lns default] ip range = 10.1.2.2-10.1.2.255 local ip = 10.1.2.1 refuse chap = yes refuse pap = yes require authentication = yes # , IPSec ppp debug = yes pppoptfile = /etc/ppp/options.xl2tpd length bit = yes

追加設定:

sudo nano /etc/ppp/options.xl2tpd

内容:

require-mschap-v2 ms-dns 8.8.8.8 # DNS Google ms-dns 8.8.4.4 # DNS Google asyncmap 0 auth crtscts lock hide-password modem debug name l2tpd # , proxyarp lcp-echo-interval 30 lcp-echo-failure 4

ユーザーの追加:

sudo nano /etc/ppp/chap-secrets

ファイル形式

# user server password ip test l2tpd testpassword *

テスト -ユーザー名

l2tpd-/etc/ppp/options.xl2tpdのサービス名

testpassword-ユーザーのパスワード

* -このユーザーのログインに許可されるアドレスの範囲(形式10.254.253.128/25)

その後、IPSecとL2TPDを再起動すると、システム全体がアクティブになります。

sudo /etc/init.d/ipsec restart sudo /etc/init.d/xl2tpd restart

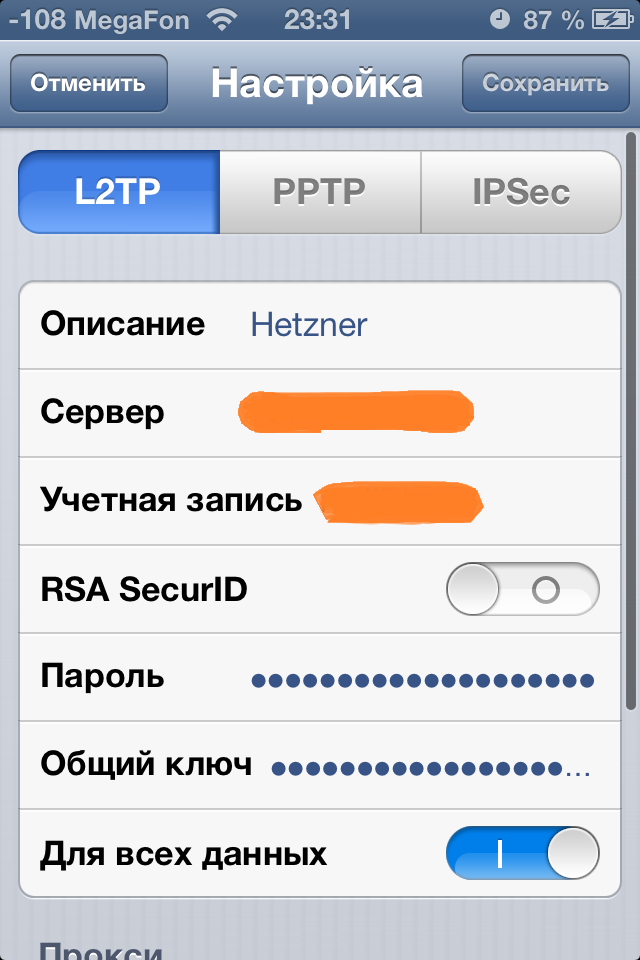

iPhoneのセットアップ:

「設定」>「一般」>「VPN」>「VPN構成の追加」。

説明 -接続名

サーバー - サーバーの IPアドレス

アカウントは、ファイル/ etc / ppp / chap-secretsのユーザーです

パスワード -/ etc / ppp / chap-secretsからのパスワード

共有キーは/etc/ipsec.secretsのYourSharedSecretです

その後、[設定]メニューおよび[設定]> [全般]> [VPN]メニューで、VPNを有効にできます。 すべてがうまくいくと、対応するアイコンが表示されます。

VPNは、使用するたびに手動で有効にする必要があります。

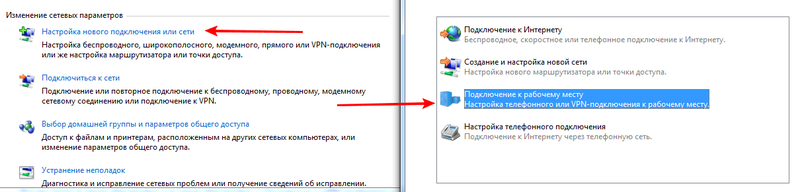

Windows 7で接続をセットアップする

ネットワークおよび共有コントロールセンターで、新しいネットワーク接続をセットアップし、新しい接続を作成します。

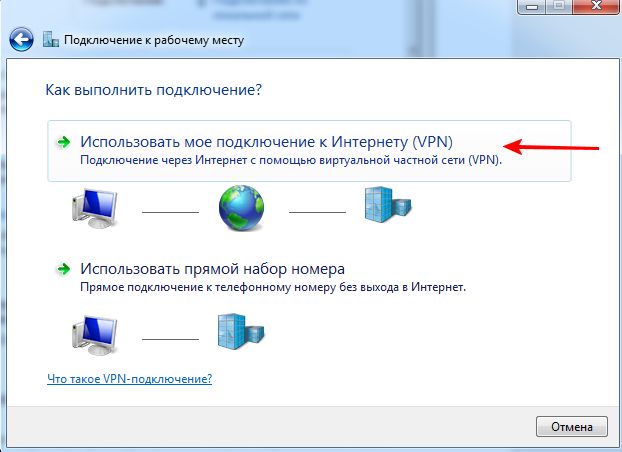

新しいVPN接続を作成します。

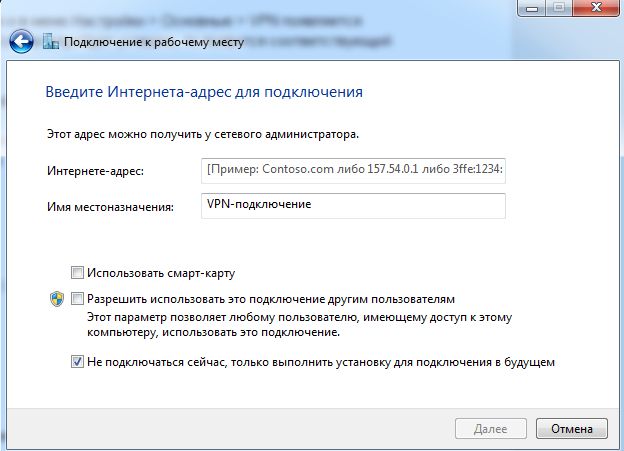

[インターネットアドレス]フィールドに、サーバーのIPを入力します。 すぐに接続しないでください。

その後、新しい接続のプロパティに移動し、L2TPの使用を示す設定で、 / etc / ipsec.secretsからYourSharedSecretキーを入力します

接続時に、/ etc / ppp / chap-secretsからユーザー名とパスワードを指定します。

記事を書くときに使用された材料link1 、 link2