この記事では、Cisco IOSアクセス制御リスト(ACL)の機能について説明します。 このトピックは多くの人に馴染みがあるはずなので、さまざまな種類のACLに関する情報を要約します。 基本について簡単に説明した後、時間ベース(時間ベース)、反射(反射)、動的(動的)の特別なタイプのACLについて説明します。 それでは始めましょう...

基本:すべてを覚える...

基本的な概念と構文についてはすぐに説明するので、後でより興味深いことを簡単に進めることができます。 CiscoルーターのACLを使用すると、2つのグループの問題を解決できます。

- トラフィックフィルタリング;

- トラフィック分類。

この記事は、主にフィルタリング、つまり ファイアウォールとしてACLを使用します。 分類により、さらに処理するパッケージを選択できます。 たとえば、VPNの作成時に特定のトラフィックのみを暗号化し、サービス品質ポリシーを適用し、特定のアドレスのみをブロードキャストします。

ACLは、パケットフィルタリングファイアウォールに起因します。 つまり 次の5つのパラメーターでパケットをフィルターできます。

- 送信元IPアドレス

- 宛先IP

- IPカプセル化プロトコル

- 送信元ポート

- 宛先ポート

ACLは2つのタイプに分けられます。

- 標準

- 延長

標準ACLを使用すると、単一の基準(ソースIPアドレス)でトラフィックをフィルタリングできます。 高度なACLは、リストされている5つのパラメーターすべてをフィルターします。

ACLは一連のルールで構成されます。 各ルールでは、フィルタリングパラメーター(アドレス、ポートなど)と、パケットがルールのすべての基準を満たしている場合に実行するアクションを定義します。 2つのアクション:許可(許可)および拒否(拒否)。 有効な場合、パケットはさらに処理され、無効な場合は破棄されます。 パケットが対応するルールが見つかるまで、ルールは順番にチェックされます。 パッケージに対してアクション(許可/拒否)が実行され、ルールのさらなる検証が終了します。 ACLの最後には、すべてのトラフィックを禁止する暗黙のルールがあります。 つまり 制限付きアクセス制御が使用されます。明示的に許可されていないものはすべて禁止されます。

構文

ACLを作成する2つの方法:

- 「古い」構文。 番号は、ACLを識別するために使用されます。 標準ACLには1〜99および1300〜1999の番号が割り当てられ、拡張ACLには100〜199および2000〜2699が割り当てられます。

- 名前付きACLの構文。 管理者が選択した名前は、識別に使用されます。

2番目の方法はより便利です。 まず、ACLを識別するには、番号ではなく名前を使用します。 名前によって、ACLの使用目的を理解できます。 次に、名前付きシートは独自の構成モードを使用するため、ACLをより簡単に編集できます。

標準ACLの例を次に示します。

access-list 1 permit 192.168.1.0 0.0.0.255 ! access-list 2 permit any ! access-list 3 permit host 10.1.1.1 ! access-list 4 permit 10.1.1.0 0.0.0.15 access-list 4 permit 192.168.0.0 0.0.31.255

最初のACL(1)は、192.168.1.0 / 24ネットワークからのトラフィックを許可します。 2番目の(2)ACLはすべてのトラフィックを許可します。 3番目(3)は、ホスト10.1.1.1からのトラフィックを許可します。 最後の4番目は、最初の行でホスト10.1.1.0-10.1.1.15からのトラフィックを許可し、2番目の行ではネットワーク192.168.0.0-192.168.31.0からのトラフィックを許可します。 以下は4つの異なるACLの例であり、1つのACLの5つのルールではないことに注意してください。

そして、いくつかの拡張ACL:

access-list 100 permit tcp 10.1.1.0 0.0.0.255 any eq 80 access-list 101 permit udp host 1.1.1.1 eq 500 host 2.2.2.2 eq 555 access-list 102 permit icmp any any echo access-list 103 permit ip any any

ACL 100は、10.1.1.0 / 24ネットワークから任意のネットワーク、宛先ポート80へのTCPトラフィックを許可します。つまり、 ローカルネットワークからのWebサーフィンを許可します。 ACL 101は、ホスト1.1.1.1、ポート500からホスト2.2.2.2、ポート555へのUDPトラフィックを許可します。ACL102は、どこからでも、どこからでもpingを許可します。 最後に、最後のACL 103はすべてのトラフィックを許可します。

同様の標準および拡張ACL、ただし新しい構文を使用:

ip access-list standard LIST1 permit 192.168.1.0 0.0.0.255 ! ip access-list standard LIST2 permit any ! ip access-list standard LIST3 permit host 10.1.1.1 ! ip access-list standard LIST1 permit 10.1.1.0 0.0.0.15 permit 192.168.0.0 0.0.31.255 ! ip access-list extended LIST100 permit tcp 10.1.1.0 0.0.0.255 any eq 80 ! ip access-list extended LIST101 permit udp host 1.1.1.1 eq 500 host 2.2.2.2 eq 555 ! ip access-list extended LIST102 permit icmp any any echo ! ip access-list extended LIST103 permit ip any any

iOS 12.3以降、ACLの編集は非常に便利になりました。 コマンドを与える場合:

show access-list

ACLとその内容のリストが表示されます。

R0(config-ext-nacl)#do sh access-li Standard IP access list LIST1 <b> 10</b> permit 192.168.1.0, wildcard bits 0.0.0.255 <b> 20</b> permit 10.1.1.0, wildcard bits 0.0.0.15 <b> 30</b> permit 192.168.0.0, wildcard bits 0.0.31.255 Standard IP access list LIST2 10 permit any Standard IP access list LIST3 10 permit 10.1.1.1 Extended IP access list LIST100 10 permit tcp 10.1.1.0 0.0.0.255 any eq www Extended IP access list LIST101 10 permit udp host 1.1.1.1 eq isakmp host 2.2.2.2 eq 555 Extended IP access list LIST102 10 permit icmp any any echo Extended IP access list LIST103 10 permit ip any any

ACL行には番号が付けられていることに注意してください。 特定の位置に新しい行を追加するには、目的のACLの編集モードに入り、新しいルールを入力する前に行番号を指定します。

ip access-list standard LIST1 25 permit …

また、ACLの作成方法は重要ではありません。古い構文を使用するか、新しい方法で、ACL名ではなくACL番号を指定するだけです。 行の追加と削除はまったく同じです。

行を削除するには、行番号を指定してnoコマンドを使用します。

ip access-list standard LIST103 no 25

行の番号を変更できます:

ip access-list resequence LIST103 10 50

上記の例では、名前がLIST103のACLの場合、番号の付け直しが実行され、最初の行の番号は10になり、後続の行には50の増分で番号が付けられます。 10、60、110、160 ...

最後に、ACLを作成した後、目標と目的に応じてACLを適用する必要があります。 フィルタリングに関しては、ACLはインターフェイスに適用されます。 適用時には、フィルタリングの方向を示す必要があります。in(入力)-トラフィックはワイヤからルータインターフェイスに到達し、out(出力)-インターフェイスからのトラフィックはワイヤに到達します。 この例では、ACLを使用して着信トラフィックをフィルタリングします。

interface fa0/0 ip access-group LIST103 in

このすべてが、よく知られていることを願っています。 質問があれば、尋ねてください、私は答えようとします。 質問が多い場合は、別の投稿を作成できます。 次に、ACLがCiscoルーターに持っている追加機能を見てみましょう。

時間ベースのACL

ACLから始めましょう。このACLでは、トラフィックをフィルタリングまたは分類する追加の基準として時間を使用できます。 たとえば、就業時間中はWebサーフィンは禁止されています。昼食時および仕事の後は、お願いします。 時間ベースのACLを作成するには何が必要ですか? すべてが非常に簡単です:

- 1つ以上の「カレンダー」-時間範囲を作成します。

- 拡張ACLルールでこれらのカレンダーを使用します。

「カレンダー」を作成するには、 time-rangeコマンドを使用します。このコマンドは、カレンダーに割り当てられた任意の名前を指定します。 その後、ACLのルールでこの名前を参照します。 この例では、WORK_DAYSという名前の「カレンダー」を作成します。

time-range WORK_DAYS absolute start 00:00 01 January 2012 end 23:59 31 December 2012 periodic weekdays 9:00 to 18:00 periodic ? Friday Friday Monday Monday Saturday Saturday Sunday Sunday Thursday Thursday Tuesday Tuesday Wednesday Wednesday daily Every day of the week weekdays Monday thru Friday weekend Saturday and Sunday

「カレンダー」の設定モードで、時間範囲を定義します。 2種類の範囲:

- 絶対(特定の日付と時刻が示されています)。

- 定期的(曜日、就業日、または週末が示されますが、特定の日付への参照はありません)。

上記の例では、2つの時間間隔が作成されます。絶対(2012年1月1日00:00から2012年12月31日23:59までの時間を定義)と相対(月曜日から金曜日の9:00から18:00までの日を決定します)。 定期的な間隔については、ご覧のとおり、曜日、毎日-毎日、平日-稼働日、週末-週末の名前を使用できます。

作成された「カレンダー」を表示するには、 show time-tangeコマンドを実行します 。

R0#sh time-range time-range entry: WORK_DAYS <b>(active)</b> absolute start 00:00 01 January 2012 end 23:59 31 December 2012

「カレンダー」の名前の横にあるアクティブという語は、それがアクティブであることを示します。 「カレンダー」時間は、ルーターの現在の時間に対応するようになりました。

次に、ACLルールで「カレンダー」を使用します。

ip access-list extended TIME_BASED_ACL permit tcp 10.0.0.0 0.255.255.255 any eq www <b>time-range WORK_DAYS</b> permit tcp 10.0.0.0 0.255.255.255 any eq ftp-data <b>time-range ANOTHER_RANGE</b>

ご覧のとおり、1つのACLの異なるルールに異なる「カレンダー」を使用できます。 高度なACLでのみ使用できるカレンダー。

反射acl

反射型またはミラー化されたACLを使用すると、フィルタリング機能を拡張できます。 基本的に、ACLはパケットフィルタリングからステートフルインスペクションファイアウォールに変わります。 つまり これで、ルーターは会社の内部ネットワークから開始されたセッションのステータスを監視し、適切なリターンルールを作成します。

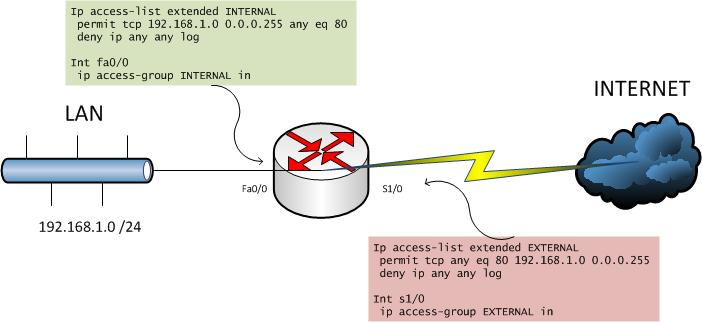

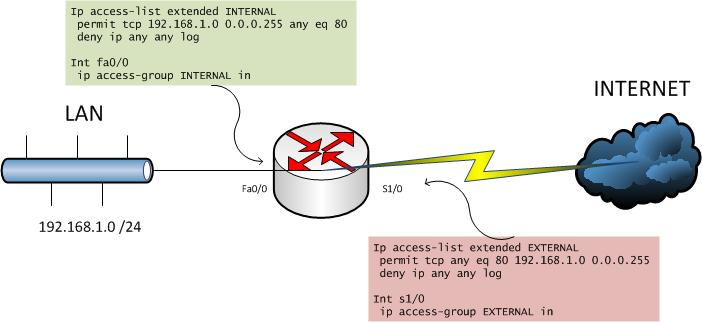

典型的な状況で説明させてください。 内部ネットワーク192.168.1.0/24があります。 このネットワークからインターネット(http)-「グリーン」ACLへのアクセスを許可します。 つまり このACLを使用して、内部ネットワークを外部ネットワークに残すためのポリシーを定義します。 2番目の「赤」ACLを使用して、外部からの侵入者から内部ネットワークを保護します。 ただし、内部ネットワークから開始されたセッションへの応答を許可する必要があるため、リターントラフィックが許可されます。 すべてが論理的なようです。許可された要求、許可された回答。 しかし、この構成では、内部ネットワークを大きく開きます。 ポート80からのTCPパケットは、内部ネットワークに自由に入ります。 SYN Flood攻撃などへようこそ。 この問題は、ステートフルインスペクションファイアウォール(CBACまたはIOSファイアウォール)を使用して簡単に解決できますが、IOSエディションがこの機能をサポートしていない場合はどうなりますか? ミラー化されたACLが役立ちます。

これは、1つのACL(通常は「緑」-内部)から、テストに合格したパケットが特別な一時ACLのルールにミラーリングまたは反映され、外部(「赤」)ACLによってチェックされるという考え方です。

例をご覧ください。 緑のACLの特定のルールでは、reflectパラメーターを使用して、ルールが反映される一時ACLの名前(この例ではMIRROR)を指定します。 赤いACLで、一時的なミラー化されたACLをテストします:evaluateコマンド。 このコマンドは、あるACLを別のACL内でチェックする機会と見なすことができます。 このコマンドは、一時的なACLの一連のルールに置き換えられます。

内部ネットワークからのセッションが開くまで、ミラー化されたACLは空であり、ルールは含まれていません。

Extended IP access list EXTERNAL 10 evaluate MIRROR 20 deny ip any any log Extended IP access list INTERNAL 10 permit ip any any reflect MIRROR (2 matches) Reflexive IP access list MIRROR

ただし、セッションが開くとすぐに、ミラー化されたACLがいっぱいになり始めます。

R1#sh access-li Extended IP access list EXTERNAL 10 evaluate MIRROR 20 deny ip any any log (5 matches) Extended IP access list INTERNAL 10 permit ip any any reflect MIRROR (36 matches) Reflexive IP access list MIRROR permit icmp host 2.2.2.2 host 192.168.1.1 (19 matches) (time left 289) permit tcp host 192.168.2.1 eq telnet host 192.168.1.1 eq 62609 (30 matches) (time left 286) permit ospf host 224.0.0.5 host 192.168.1.1 (6 matches) (time left 297)

例では、アドレス192.168.1.1からの内部ネットワークから、アドレス2.2.2.2へのpingが開始され、次に、内部アドレス192.168.1.1から外部アドレス192.168.2.1へのtelnet接続が開かれました。 telnet接続の例は、完了した一連のアクションを示しています。

- 内部ホストは、アドレス192.168.1.1およびランダムに選択されたポート62609から外部ホスト192.168.2.1、ポート23(telnet)のアドレスへの接続を開始します。

- パケットは内部ACLによってチェックされ、次の行で許可されます: 10 permit ip any any reflect MIRROR

- MIRROR ACLに反映 : 許可tcpホスト192.168.2.1 eq telnetホスト192.168.1.1 eq 62609

- 外部応答は、MIRROR ACLへの参照を含むEXTERNAL ACLによってチェックされます: MIRRORを評価します。

リターントラフィックが最終的に許可されます。 外部から内部ネットワークへの接続を開こうとすると、禁止されます。ipany any logを拒否します 。

全体として、手首を軽く動かすだけで、ACLはほぼステートフルな検査ファイアウォールに変わりました。

ダイナミック(ロックアンドキー)ACL

ACLの次のカテゴリは動的です。 基本的に、これらのACLは会社のネットワークへのリモート接続に使用されますが、さまざまなリソースへの接続に予備認証が必要な場合に使用できます。 管理者は会社のネットワークに常時接続する必要があるが、異なる場所から、異なるIPアドレスから接続することを想像してください。 ダイナミックACLの考え方は、人が最初に認証する必要があり、成功した場合にのみネットワークリソースへのアクセスを許可するACLが適用されるということです。 アルゴリズムは次のとおりです。

() . . , ACL. .

動的ACLを構成するために必要なもの:

- ルーターへのtelnetまたはSSH接続を許可する拡張ACLを作成します。 これらのプロトコルは、ルーターへの接続に使用されます。

- 認証パラメーターを定義します。 VTYポートでのローカル認証、AAA、パスワードがサポートされています。

- 動的なACL設定を構成します。

次の例を見てみましょう。

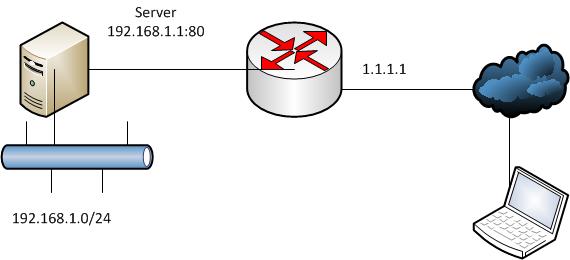

ユーザーは、内部ネットワークのポート80でサーバー192.168.1.1に接続する必要があります。 接続が行われるアドレスは、私たちには知られていません。 まず、ルーター(アドレス1.1.1.1)へのtelnet接続を許可し、動的ACLエントリーを含む拡張ACLを作成してから、目的のインターフェースに適用します。

ip access-list extended TELNET-IN permit tcp any host 1.1.1.1 eq telnet (1) dynamic DYNAMIC-ACL-NAME permit tcp any host 192.168.1.1 eq www (4) deny ip any any ! int s0/0 description CONNECTED TO EXTERNAL NETWORK ip address 1.1.1.1 255.255.255.0 ip access-group TELNET-IN in

次のステップは、認証を構成することです。 ローカル認証を使用するので、rootユーザーを作成し、vtyポートでローカル認証を有効にします。

username root secret USERS_PASSWORD (2) ! line vty 0 4 login local (2) autocommand access-enable host timeout 10 (3)

autocommand access-enableコマンドは、認証を有効にし、ダイナミックACLエントリを有効にします。 ホストパラメータはオプションです。 使用すると、ダイナミックACLのソースIPアドレスとしてのanyは、ユーザーが接続しているアドレスに置き換えられます。 タイムアウトパラメータは、このセッションの非アクティブ期間を分単位で決定します。デフォルトでは無制限です。

特定の例でアクセスを取得するプロセスはどのようになりますか:

- ユーザーは、1.1.1.1でルーターへのtelnet接続を開きます。 拡張ACLルールによって許可されます(1)。

- ローカル認証フェーズ(2)。

- 認証に成功すると、access-enable(3)コマンドが自動的に実行され、動的ACL(4)ルールが有効になります。 Telnet接続が閉じます。

- ユーザーには、動的ACLのルールに従ってアクセスが許可されます。

おわりに

ご覧のとおり、Cisco IOS ACLは非常に興味深い機能を備えています。これは、これが事実上すべてのIOSの基本機能であることを考慮したものです。 もちろん、ACLとQoS、レート制限など、多くのことが舞台裏に残っています。 さらに、CBAC、ゾーンベースのファイアウォールなどのトピック 読んでくれてありがとう。