前回、接続を確認したとき、tsiskaとmicrotの側面から実際のIPがありました。

ここで、プロバイダーが無条件のリダイレクト(binat)を使用して外部を装った「灰色の現実」、つまり灰色のIPの例を検討します。

技術的なタスク:Mikrotik RB450GおよびCisco 2821を使用して、オフィス間でipsec暗号化を使用してipipトンネルを編成する。

ニュアンス

外部IPはtsiskにあり、Mikrotikには灰色で、プロバイダーによって外部としてマスクされ、無条件のリダイレクトがあります(インターネットからこの外部プロバイダーへの呼び出しは、インターフェイスに灰色の「IP」にリダイレクトされます)。

スキーム:

ソースデータ

- Cisco 2821(OS v12.4)

- 2. Mikrotik RB450G

- 3.両方のデバイスの実際の外部IP

- 4. Tsiskaアドレス:77.77.77.226。 tsiska側からのサブネット:10.192.0.0/22

- 5. Mikrotikアドレス:99.99.99.2。 Mikrotikサブネット:192.168.100.0/24

- 6.外部インターフェース上の灰色のMikrotikアドレス:172.16.99.2

背景

新しいブランチを接続したとき、プロバイダー(唯一のローカルブランチ)が外部IPではなく「グレー」をくれたことがわかりました。

契約に基づいて外部アドレスを提供する必要があるという正当なdigりに対して、プロバイダーは、外部アドレスはnatによって作成されたものであり、インターネットからこの外部人へのすべての呼び出しは「グレー」IPにリダイレクトされ、それ以外は何もしないと答えましたできます。

これで会話は終わり、私はトンネルを作り始めました。 トンネルは開始しませんでした:)

状況はあいまいです。 一方では、実際には「灰色」に見える外観のようですが、NAT-Tを使用する意味もありません

約1時間、私はTsiskaでMikrotikを拷問していました。その結果、奇妙で実行可能なデザインが得られました(freebsdの下でracoonでそれを繰り返してみました-飛びませんでした)。

結果として何が起こったのか

tsiskaに、灰色のip microtikaが宛先に表示されるトンネルを作成しました。

すべての設定(コンソールおよび同様のグラフィック)を以下に示します。

シスコ:

! - 5 3des (pre-share) crypto isakmp policy 20 encr 3des hash md5 authentication pre-share ! group2 , dh-group=modp1024 group 2 ! crypto isakmp key MyPassWord address 99.99.99.2 no-xauth crypto isakmp keepalive 30 ! . ! transport, tunnel crypto ipsec transform-set transform-2 esp-3des esp-md5-hmac mode transport crypto dynamic-map dynmap 10 set transform-set transform-2 reverse-route crypto map vpnmap client configuration address respond crypto map vpnmap 5 ipsec-isakmp dynamic dynmap crypto map vpnmap 10 ipsec-isakmp ! crypto map vpnmap 95 ipsec-isakmp description polyanka ! ip set peer 99.99.99.2 set security-association lifetime seconds 86400 set transform-set transform-2 ! pfs group2 , dh-group=modp1024 set pfs group2 ! access-, match address 136 ! interface Tunnel95 description tunnel_NewMikrotik ip unnumbered GigabitEthernet0/1 ! tunnel source 77.77.77.226 ! . ! - . - ... ! , . tunnel destination 172.16.99.2 tunnel mode ipip interface GigabitEthernet0/1 description Internet ip address 77.77.77.226 255.255.255.224 no ip redirects no ip unreachables no ip proxy-arp ip wccp web-cache redirect out ip virtual-reassembly ip route-cache policy no ip mroute-cache duplex auto speed auto no mop enabled ! crypto map vpnmap ! , ip route 192.168.100.0 255.255.255.0 Tunnel95 ! access-list 136 permit ip host 77.77.77.226 host 99.99.99.2 access-list 136 permit ip host 77.77.77.226 host 172.16.99.2

ミクロティック:

/interface ipip add comment="Office tunnel" disabled=no dscp=0 local-address=172.16.99.2 \ mtu=1260 name=Cisco-VPN remote-address=77.77.77.226 /ip ipsec proposal set [ find default=yes ] auth-algorithms=md5 disabled=no enc-algorithms=3des \ lifetime=30m name=default pfs-group=modp1024 /ip ipsec peer add address=77.77.77.226/32 auth-method=pre-shared-key dh-group=modp1024 \ disabled=no dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=3des \ exchange-mode=main generate-policy=yes hash-algorithm=md5 lifebytes=0 \ lifetime=1d my-id-user-fqdn="" nat-traversal=no port=500 proposal-check=\ obey secret=MyPassWord send-initial-contact=yes /ip route add disabled=no distance=1 dst-address=10.192.0.0/22 gateway=Cisco-VPN scope=30 \ target-scope=10 /ip firewall filter add action=accept chain=input comment="default configuration" disabled=no add action=accept chain=output disabled=no

WinBoxから見た同じ構成:

1. インターフェース-IPトンネル 。 追加:

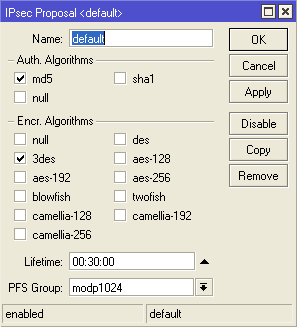

2.デフォルト規則のIP-IPSec-Proposalsセクションでは、この例ではMD5が使用されているため、SHA1をMD5に変更することが必須です。

3. IP-IPSec-Peers 。 追加:

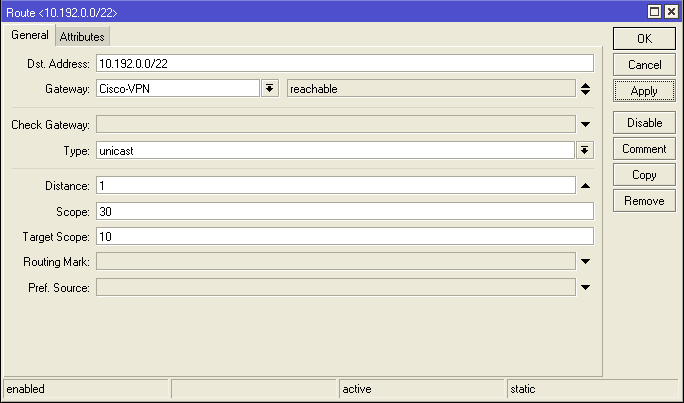

4. IPルート 。 追加:

資料が役に立てば幸いです。