現在、仮想化は広く普及しており、あらゆる場所でさまざまなタスクを解決するために使用されています。

現在、仮想化は広く普及しており、あらゆる場所でさまざまなタスクを解決するために使用されています。

最新の仮想化プラットフォームに追加の情報保護ツールが必要かどうか、およびセキュリティコード製品がセキュリティレベルを高め、そのようなプラットフォームで個人データや状態秘密として分類される情報を処理する際に規制当局の要件を満たすのに役立つかどうかを調べることにしました。

Microsoft Hyper-Vセキュリティ

広く使用されているMicrosoft Hyper-V仮想化プラットフォームに注目してください。 この製品についてマイクロソフトが公開した資料は、プラットフォームがセキュリティ要件を考慮して設計および開発されたことを強調しています(たとえば、Hyper-Vセキュリティのトピックは、RSA 2008カンファレンスでのマイクロソフトのレポートの 1つで言及されています)。 Hyper-Vハイパーバイザーは、マイクロカーネルアーキテクチャを使用します。 アクセス権チェックは、仮想マシンからのハイパーコールから物理メモリおよびリソースへのアクセスに至るまで、すべてのレベルで実装され、仮想マシンへの役割ベースのアクセスを整理してグループにまとめる可能性があります。 各仮想マシンは、マシンイメージとデータを保存する物理ファイルへのアクセス権を設定するときに使用される独自の一意のSIDを取得します。これにより、マシン間でデータにアクセスする可能性がなくなります。

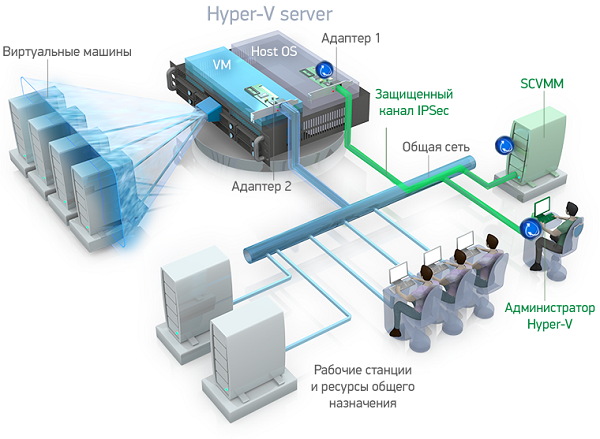

さらに、Hyper-Vプラットフォームの展開時にセキュリティ設定を強化するための推奨事項が公開されています。 特に、Hyper-Vサーバー自体のネットワークセキュリティに注意を払っています。 そのため、サーバーのネットワークセキュリティレベルを高めるために、少なくとも2つのネットワークアダプターをインストールすることをお勧めします。1つは管理チャネルに割り当て、もう1つは外部ネットワークへの仮想マシンのネットワークアクセスを整理するために割り当てます。 同時に、管理ネットワークを他のすべてのネットワークから分離することをお勧めします。 これは、仮想マシンおよび外部ネットワークからHyper-V管理ツールへのネットワークアクセスの可能性を排除するために必要です。 分離の最も信頼できる方法は、物理的な方法です。ネットワークトポロジの変更、必要なネットワーク機器のインストールと構成、一般的なネットワークから分離された特別な管理ネットワークの強調表示。

ネットワークの物理的分離の代替

場合によっては、ネットワークの物理的な分離は不可能または非常に望ましくありません。 その後、論理的な分離が適用され、ネットワーク交換の不可能性は、ネットワークの物理的な分離ではなく、必要なアクセスルールを設定する特別なソフトウェアツールを使用して実現されます。 Hyper-Vの場合、IPSecプロトコルのセットをこのようなツールとして使用できます。これにより、通常のネットワーク上に「仮想」アクセスチャネルを構築できます。 IPSecサポートはOSに組み込まれていますが、Windowsのバージョンごとに異なるオプションが利用可能です。 (コンピューターではなく)ユーザー認証のサポートは、新しいOSでのみ登場しました; IPSecは、Windowsのバージョンによって異なるように構成されます。

セキュリティコード製品ラインには、トランスポートモードでプロトコルのIPSecファミリ(AHおよびESP)を使用して、ネットワークの論理的な分離を整理するのに役立つ製品があります。 これはTrustAccess分散ファイアウォール (MEクラス2)であり、Windowsのほぼすべてのバージョンをサポートし、展開と構成が簡単で、Hyper-Vを実行するプラットフォームとの公式の互換性ステータス、「Works with Server 2008 R2」およびステータスユーザー互換性の互換性「Windows 7と互換性があります」。

この製品の重要な機能は、ネットワークアドレスとプロトコルだけでなく、アクセスエンティティ(保護されたリソースへのアクセスを開始したユーザーとコンピューター)によってネットワークアクセスを区別できることです。

同時に、TrustAccessはネットワーク認証およびアクセス制御のための独自のメカニズムを実装します。これにより、トポロジを変更せずに、既存のローカルネットワーク上に独立した安全な論理境界を作成できます。 この製品はFSTECによって認証されており、クラス1Gまでの機密情報、すべてのクラスの個人データ情報システム(ISPDnクラスK1、K2、K3)の保護、およびクラス1Bまでの自動システムの状態秘密の保護に使用できます。

Hyper-V管理ネットワークの論理的分離にTrustAccessを使用する

Microsoftの推奨に従って構成された2つのネットワークアダプターを備えたHyper-Vサーバーを検討します。

- ネットワークアダプター1-サーバーへの管理アクセスのみに割り当てられます。

- ネットワークアダプター2-仮想マシンで使用するために設計されています。

Hyper-V設定では、アダプター2(外部タイプ)に関連付けられた新しい仮想ネットワークを作成する必要があります。 [管理オペレーティングシステムがこのネットワークアダプターを共有できるようにする]オプションを無効にする必要があります。

TrustAccess管理サーバーがローカルネットワークにインストールされ、ユーザーアカウントが作成されます-Hyper-V管理者。 TrustAccess Agentは、Hyper-Vサーバーと、サーバーが管理されるすべてのコンピューターにインストールされます。 この構成を図1に示します 。

Hyper-VサーバーのTrustAccess管理コンソールを使用して、ネットワークアダプター1の特定のユーザーおよびグループ(Hyper-V管理者)のみにネットワークアクセスを許可するルールを構成します。

論理的分離の実現方法

- 職場のHyper-V管理者は、TrustAccessアカウント情報を示し、管理サーバーで認証します。

- 認証が成功した後、Hyper-Vサーバーにネットワーク接続しようとすると、その管理のためにISAKMPセキュリティセッションが作成され、セッションキーが生成され、Hyper-Vサーバーに宛てられたすべてのネットワークトラフィックがTrustAccessエージェント(IPSec、トランスポートモードのAH)によって自動的に署名されます。 ユーザーの観点から見ると、すべてのチャネル保護メカニズムは透過的に動作します。 彼からの介入を必要としません。

- Hyper-Vサーバー上のTrustAccessエージェントは、アクセスルールと現在のセキュリティセッションに従って、サーバー自体にアドレス指定されたネットワークトラフィックを渡します。 ユーザーは、セッションIDを含むIPSec / AH IPパケットヘッダーによって識別されます。 パケットのIP署名が欠落しているか、データと一致しない場合、パケットは破棄されます。 また、リプレイ攻撃から保護するために、IPSec AHヘッダーのパケットシーケンス番号に対してチェックが実行されます。

- サーバーの応答ネットワークトラフィックもセッションキーで署名され、ユーザーのコンピューター上のエージェントによる同様のチェックに合格します。

したがって、TrustAccessで認証されたHyper-V管理者のみがネットワーク接続を作成し、情報を交換できます。 さらに、許可されていないものも含めて、サーバーへのすべてのアクセス試行が記録されます。 登録されたイベントは、レポートを作成する機能により一元的に処理できます。

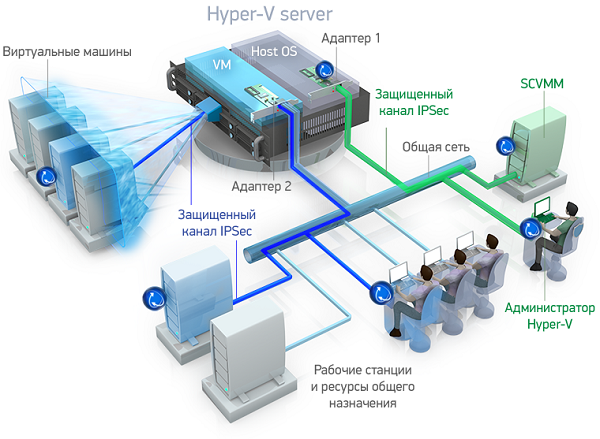

TrustAccessを使用すると、仮想マシン自体および他の企業ネットワークリソース(サーバーおよびワークステーション)を保護できます。 新しいセキュアネットワークセグメントを選択するか( 図2 )、保護されたリソースのネットワークサービスへのユーザーアクセス権をきめ細かく構成できます。 さらに、FSTEC証明書の利用可能性は、個人データおよび州の秘密を構成するデータを処理する情報システムの認証に役立ちます。

おわりに

ご覧のとおり、サードパーティ製品は、Hyper-V仮想化プラットフォームに基づいて安全なインフラストラクチャを構築する際に、セキュリティ要件と推奨事項を満たすのに役立ちます。 不正アクセスからのサーバーのネットワーク保護の観点から、TrustAccessファイアウォールにより、ローカルネットワークのトポロジを変更したり、追加の機器をインストールしたりすることなく、便利な方法で管理ネットワークを分離できました。