レビューの2番目の部分では、SQLデータベース、物理的セキュリティ、クライアント側のセキュリティ機能、プラットフォームの認定、およびセキュリティの推奨事項に関する情報を提供します。

SQL データベースの セキュリティ

SQL Azure Databasesは標準のSQL Server Tabular Data Stream(TDS)プロトコルを使用しますが、排他的に暗号化された通信は許可されます。 SQL Server 2008は、透過的なデータ暗号化(TDE)という新機能を導入しました。これにより、最小限の労力でデータを完全に暗号化できます。 ただし、現時点では、SQL Azureデータベースはデータベースレベルの暗号化をサポートしていません。 現時点では、SQL AzureデータベースはTCP接続およびポート1433でのみ使用可能です。したがって、ADO.NET暗号化機能と証明書を考慮する必要があります。 また、たとえば、Encrypt = TrueおよびTrustServerCertificate = False接続のプロパティは、送信されるデータを保護し、中間者攻撃を防ぐのに役立ちます。 SQL Database Azureの2番目のセキュリティツール、および一般的に主なものは、SQL Azure Databasesファイアウォールであり、最初はSQL Azure Databasesサーバーへのすべてのアクセスをブロックします。 適切な設定に接続しようとすると失敗します。 SQL Azureデータベースサーバーの操作を開始するには、SQL Azureポータルに移動して、サーバーにアクセスするためのファイアウォール設定を決定する必要があります。 Azure SQLファイアウォールは、Azure SQL Portalを介して、またはsp_set_firewall_ruleやsp_delete_firewall_ruleなどのストアドプロシージャを使用してメインデータベースで直接管理できます。

SQL Serverの実装と同様に、ユーザーアカウント管理も厳密に制御する必要があるもう1つの側面です。 これらのツールにより、SQL Azureはクラウドアプリケーション向けの高度に安全な管理プラットフォームです。

セキュリティコンテキストには、SQL ServerとSQL Azureデータベースの違いのリストがあります。

- Microsoft SQL Serverは、Active Directoryのアクセス設定を使用したWindows統合認証をサポートしています。 SQL Azureデータベースは、SQL Server認証のみをサポートします。

- Microsoft SQL ServerおよびSQL Azureデータベースは、各データベースで作成され、ユーザーログインに関連付けられたユーザーとロールに基づいて同じ承認モデルを使用します。

- Microsoft SQL Serverには、serveradmin、securityadmin、dbcreatorなどの標準的なサーバーレベルの役割があります。 SQL Azureデータベースにはこれらのロールはありません。 代わりに、SQL Azureデータベースにはloginmanager(ログインの作成)とdbmanager(データベースの作成と管理)の役割があります。 これらのロールは、masterデータベースのユーザーに関連付けることができます。

- SQL ServerおよびSQL Azureデータベースへのアクセスは、TCP / 1433ポートを介してSSLプロトコルで保護されている表形式データストリーム(TDS)アプリケーションレイヤープロトコルを介して行われます。 SSLの使用は、Microsoft SQL Serverではオプションであり、SQL Azureデータベースでは必須です。

- SQL Serverでは、IPベースのアクセス制御は、ファイアウォールを使用してホストレベルまたはネットワークレベルで実行する必要があります。 SQL Azure Databasesには、SQL Azure Databasesサーバーへのすべてのアクセスを制限するファイアウォールが組み込まれており、どのクライアントが承認されたコンピューターであるかを判断します。 ファイアウォールは、各リクエストのIPアドレスに基づいてアクセスを発行します。

- SQL Serverは、透過的データ暗号化(TDE)機能を使用して、ページレベルですべての保存データのリアルタイム暗号化を提供します。 このような暗号化は、SQL Azureデータベースではサポートされていません。

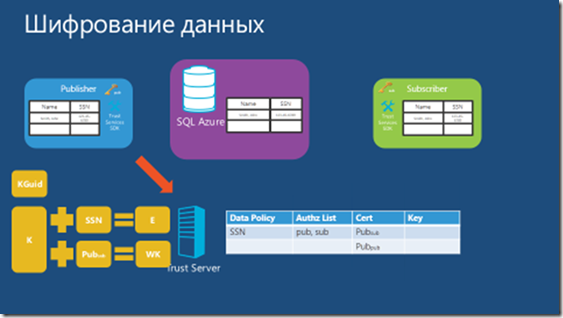

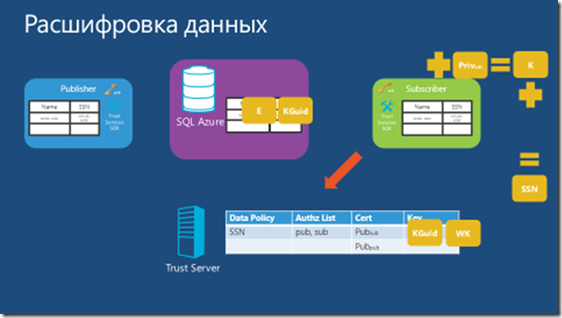

Windows Azure Trust Servicesを使用してデータを暗号化することもできます。

物理的セキュリティ

Windows Azureサービスは、24時間体制で動作する必要のあるデータセンターのグローバルネットワークを通じてユーザーに提供されます。各ネットワークは、さまざまな手段を使用して、停電、物理的な侵入、ネットワーク接続の切断からシステムを保護します。 これらの地理的に分散したデータセンターは、物理的なセキュリティと信頼性に関する業界標準を満たしています。 マイクロソフトは、自社のデータセンターのサービスを他の企業に委任することはせず、マイクロソフトの従業員は企業のデータセンターを完全に管理、監視、および管理します。

マイクロソフトは、管理者アクセスパスワードを定期的に変更する限られた数の従業員のみが利用できる高度に安全なアクセスメカニズムを使用しています。 データセンターへのアクセスおよびデータセンターへのアクセスチケットを開く権限は、データセンターのセキュリティに関する現地の推奨事項に従って、ネットワーク運用管理者によって制御されます。

セキュリティ開発ライフサイクル

Windows Azureは、かなり高度なソフトウェアセキュリティモデルとして認識されているMicrosoftのセキュリティ開発ライフサイクル(SDL)に完全に準拠しています。

お客様の安全

もちろん、顧客データのセキュリティと自社のデータセンターのすべての側面を確保するためのMicrosoft Corporationの多大な努力にもかかわらず、クライアントはこのプロセスに直接関与する必要があります。 現時点では、マイクロソフト認定ソフトウェアツールなど、クライアント側のセキュリティを確保するための多くの方法、ツール、ツールがあります。 このセクションでは、セキュリティに使用できる、また使用すべきMicrosoft認定ツールの短いリストを提供します。

Windows Azure 仮想 ネットワーク

Windows Azure仮想ネットワークを使用すると、Windows Azureで仮想プライベートネットワーク(VPN)を構成および管理できるだけでなく、ローカルインフラストラクチャと安全に統合できます。 仮想ネットワークを使用すると、オンプレミスインフラストラクチャをクラウドに拡張しながら、IPアドレス、ルーティングテーブル、セキュリティポリシーの構成などのネットワークトポロジを管理できます。 Windows Azure仮想ネットワークを使用する一般的なシナリオには、データセンターのクラウドへの安全な拡張が含まれます(データセンターを安全にスケーリングするための従来のVPN。仮想ネットワークはIPSECを使用して企業VPNゲートウェイとWindows Azureの間に安全な接続を確立します。 (任意の数のコンピューター)およびハイブリッドシナリオの開発(クラウドアプリケーションと任意のタイプのローカルインフラストラクチャ(Unixシステムを含む)の統合)。

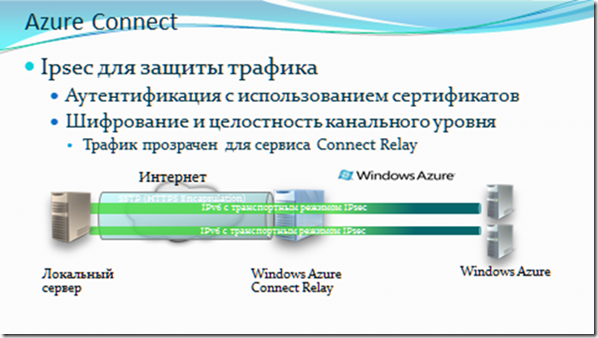

Windows Azure Connect

Windows Azure Connectは、Windows Azureと、データベースサーバーやドメインコントローラーなどのAzure Connectエージェントに基づくローカルリソースの統合を提供します。 Windows Azureは、仮想ネットワークを作成し、クラウドでIPアドレスを設定するためのフルコントロールを提供します。

Windows Azure Connectを使用する一般的なシナリオには、分散アプリケーションの作成(不必要なコードなしでローカルインフラストラクチャに安全に接続する、たとえばクラウドアプリケーションがローカルSQL ServerまたはActive Directoryデータベースサーバーにアクセスできる)、アプリケーションのデバッグ(リモート、直接接続を使用する、 Windows Azureプラットフォームでホストされている開発者とアプリケーションのローカルコンピューター。これにより、ローカルアプリケーションに使用されるツールを使用したトラブルシューティングとデバッグが可能になります。

サービス バス

Service Busは、データを安全に転送し、リレーを提供する機能を提供します。これにより、クラウドで分散および疎結合のアプリケーションを構築できます。 Service Busを使用すると、ローカルクライアントからクラウドまたはクラウド内への通信チャネルを簡単に保護できます。

認証

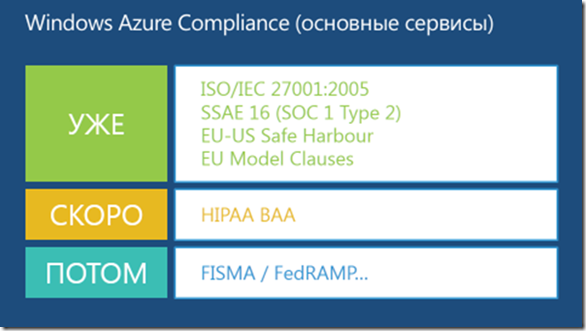

アクティブに使用されているプラットフォームのセキュリティレビューでは、さまざまな組織によるプラットフォームの認証の問題を無視することはできません。 Windows Azureには、業界をリードする認証会社からの一連の証明書があります。

|

認証に関する一般情報は表に記載されています。 1。

表1. Windows Azure機能の認定

| Windows Azure機能 | ISO 27001 | SSAE 16 ISAE 3402 | EUモデル条項 | HIPAA BAA |

| ウェブサイト | ||||

| 仮想マシン | X | X | X | X |

| クラウドサービス | X | X | X | X |

| ストレージ(テーブル、ブロブ、キュー) | X | X | X | X |

| SQLデータベース | ||||

| キャッシング | ||||

| コンテンツ配信ネットワーク(CDN) | ||||

| ネットワーキング | X | X | X | X |

| Windows Azure Active Directory | ||||

| サービスバス | ||||

| メディアサービス |

ISO 27001

Windows Azureプラットフォームは、ISO 27001 British Standards Institute(BSI)に準拠していることが認定されています。執筆時点で、ISOは次のプラットフォームコンポーネントを認定しています。

•計算(WebおよびWorkerロールを含む)

•ストレージ(ブロブストレージサービス、キュー、テーブルを含む)

•仮想マシン(VMロールを含む)

•仮想ネットワーク(Traffic ManagerおよびConnectを含む)

同時に、Microsoft Global Foundation Servicesは、Windows Azureプラットフォームをホストするデータセンターに対してISO 27001に準拠した個別の認証を取得しています。

フィスマ

Windows Azureプラットフォームは、連邦情報セキュリティ管理法(FISMA)に基づく連邦政府の運用要件を満たすことが認定されています。

セキュリティに関する推奨事項

最新のセキュリティ更新プログラムを使用する

ServiceConfiguration.cscfgでosFamilyおよびosVersionプロパティを使用することをお勧めします。利用可能な最新のOSバージョンを指定することにより、セキュリティを含む最新の自動インストールされた更新を保証します。

保存されるログの最大量を制限し、その内容を監視します

ログストレージが大きくなり、サービスが失敗する可能性がある場合、攻撃の1つにDoSがあります。 保存されるログの最大量を制限します。 さらに、コンテンツを注意深く監視し、重要なデータや重要なデータを記録しないでください。 すべての攻撃が迅速であるとは限らないため、受信したログを定期的に分析します-それらの多くは長時間にわたって拡大する可能性があり、この場合の主なタスクはタイムリーにそれらを検出することです ハッカーが成功したとしても、攻撃者が自分の活動の痕跡を消去できないように、定期的なバックアップを作成します。

機密データのクライアント側のチェックを避ける

深刻なビジネスロジックをサーバーに転送して、クライアント側の検証メカニズムを実装しないでください。

強力なパスワードを使用する

セキュリティ上の最善の方法は、複雑なパスワードを使用し、一定期間後にそれらを変更することです。 単純なパスワードは、ブルートフォース攻撃や辞書攻撃などのさまざまな攻撃を使用して解読できます。

接続プールモデルを慎重に使用する

接続プールを使用することでパフォーマンスが最適化されるという利点はありますが、これは潜在的な危険である可能性があります。

資格情報とデータだけを安全でない場所に保管しないでください

必ず資格情報を暗号化し、資格情報をプレーンテキストで送信する認証および承認メカニズムを使用してください。 クレームベース認証を使用する場合は、暗号化されたチャネルを使用してセキュリティトークンを転送します。 暗号化されたチャネルは、システムを誤解させるために攻撃者がメッセージを傍受して繰り返した場合、たとえばセッションのリプレイなどのさまざまな攻撃に対しても役立ちます。 HTTP GETリクエストでデータを送信しないでください。リクエストラインをコピーするだけで重要なデータをコピーできる場合があります。さらに、HTTP GETリクエストラインはブラウザの履歴、プロキシサーバー、Webサーバーログに保存されます。

役割モデルに基づいて承認システムを設計する

いくつかのタイプのロールが存在するシステムを設計します-たとえば、最小限の特権を持つロールまたはアカウントと管理者、およびサービスのさまざまな領域へのアクセスを制限するための原則。 多くの人に管理者権限を与えないでください。 スーパーユーザーを管理者にしないでください。

事前に認証タイプを計画する

タスクに応じて、異なるデータソースで異なるタイプの認証を使用できます。 たとえば、メンバーシップを使用する既製のASP.NETアプリケーションがあり、タスクに複雑な承認の使用が必ずしも含まれていない場合、つまり、単純なログイン、パスワード、およびロールモデルを使用するだけの場合、認証を使用することは良いソリューションですWindows Azureストレージサービスのデータソースを持つフォームに基づいています。 より複雑なビジネスロジックが必要な場合は、AzureデータベースをSQLデータソースとして使用できます。または、クラウドアプリケーションからローカルActive Directoryを使用する複雑な統合タスクがシナリオに含まれる場合は、クレームベース認証とAD FS 2.0を使用することもできます。 フェデレーション認証を使用する必要がある場合、Windows Azure Active Directory(アクセス制御サービス)が最適なオプションです。その背後では、パブリック(Facebook、ライブIDなど)とプライベート(Active Directory)の両方のIDプロバイダーのセットを組み合わせることができます。

グループアプリパーツ

サービスのコンポーネントの最大数を1つのデータセンターまたは地域内に配置すると、データセンター外に送信されるトラフィックを最小限に抑えることで、生産性と速度の両方、およびセキュリティの度合いを高めることができます。

例外を正しく処理する

スローされる例外の冗長なテキストが原因で、潜在的に脆弱性が発生する場合がありますが、非常に深刻な場合があります。 例外情報のテキストには、見知らぬ人に知られたくないことをシステムについて伝える可能性のある情報を含めないでください。

ユーザーが提供するものを確認する

これを検証するいくつかの層がなければ、クライアントが入力する内容を信頼しないでください。 すべてを確認してください。そうしないと、SQLインジェクションなどのさまざまな攻撃を使用してシステムをハッキングする可能性があります。 専用ライブラリを開発することにより、検証メカニズムを一元化します。 ユーザーが提供した情報を使用して、Windows Azureストレージにコンテナーやその他のエンティティをすぐに作成しないでください。最初に確認するか、変換してください。

部分的な信頼

既定では、Windows Azureプラットフォームに展開されたロールは完全な信頼を使用して動作します。これにより、.NET以外のコードを呼び出したり、管理者権限を必要とする適切なライブラリを使用したりできます。 部分信頼を使用すると、クラッカーがシステムに完全にアクセスできる可能性を少なくともわずかに制限できます。たとえば、部分信頼では、クラッカーはファイルを変更できません。 部分信頼は、enableNativeCodeExecution属性を使用してサービス定義ファイル(ServiceDefinition.cscfg)で明示的に定義し、その値をfalseに設定できます。

キーを賢く管理する

原則は単純です-データを暗号化するためのキーとしてWindows Azureが提供するキーを使用することはできません。 さらに、キー管理に関しては、一定の期間内にキーを変更することも優れたソリューションです。 たとえば、各ストレージアカウントに2つの256ビットキーが割り当てられているため、一方をもう一方で使用し、もう1つを使用して、しばらくしてから新しいプライマリキーを生成して使用に移すことができます。

共有 アクセス 署名 とアクセス許可を 積極的に使用する

共有アクセス署名とさまざまなアクセス許可を積極的に使用して、ストレージアカウントへのアクセスを制限します2012年6月7日以降、共有アクセス署名はすべてのストレージサービスで使用可能になりました(6月7日まではBLOBでのみ使用可能)。

暗号化サービスを積極的に使用する

暗号化標準(暗号化サービスプロバイダー)、アルゴリズムなどのさまざまな実装の存在を忘れないでください。Microsoftの実装を含めます。

Microsoft Base暗号化プロバイダー

Microsoft Strong Cryptographic Provider

Microsoft Enhanced Cryptographic Provider

Microsoft AES暗号化プロバイダー

Microsoft DSS暗号化プロバイダー

Microsoft Base DSSおよびDiffie-Hellman暗号化プロバイダー

Microsoft Enhanced DSSおよびDiffie-Hellman暗号化プロバイダー

Microsoft DSSおよびDiffie-Hellman / Schannel暗号化プロバイダー

Microsoft RSA / Schannel暗号化プロバイダー

Microsoft RSA Signature Cryptographic Provider

独自の暗号化メカニズムの開発は避けてください-ほとんどの場合、受け入れられた標準メカニズムよりも完全ではありません。

Windows Azureストレージのエンティティのパーティションキーを暗号化またはハッシュしないでください。

単方向ハッシュ関数を使用する場合、最小キー長256ビットのSHAを使用し、対称暗号化を使用する場合、最小キー長256ビットのAESを使用し、非対称暗号化を使用する場合、最小キー長2048ビットのRSAを使用します。

おわりに

要約すると、セキュリティに関する主要なポイントを1つの短いリストにまとめることができます。

• すべての内部トラフィックの SSL認証 -プラットフォーム内のすべての通信はSSLで保護されます。

• 証明書と秘密キーは、それらを使用するコードとは別にインストールされます。

•ソフトウェアの最小特権の原則 -ユーザーは仮想マシンの管理者特権を持ちませんが、プラットフォームにデプロイされたソフトウェアは特権のないアカウントで実行されます。

• データキー -すべてのストレージアカウントには、データへのアクセスを制御するために使用される2つの秘密キーがあります。

•ハイパーバイザー、ルートOS、ゲストOS、およびファブリックコントローラーの分離-ルートOSはゲストから分離され、ゲストOSは互いに分離され、すべてがハイパーバイザーとルートOSによって制御されます。 Fabric Controllerへのアクセスは厳しく制限されています。

• パケットフィルター 。 ハイパーバイザーとルートOSは、パケットフィルターを使用して、信頼できない仮想マシンからのトラフィックをスプーフィングする機能を制限します。 ブロードキャストトラフィックも制限されています。

• VLAN-すべての重要なコンポーネントは、独自の分離VLANに配置されます。

•クライアントがデータ削除操作を実行するとき、システムはそれが復元できないことを保証します。

すべての新しいプラットフォームと同様に、行われたすべての変更を考慮しても、Windows Azureのセキュリティおよび暗号化ツールはまだ開発中であり、絶え間ない改善が必要ですが、これは絶対に通常の状況です-プラットフォームの開発を計画する際に考慮する必要がある新しい脅威が定期的に表示されます。

便利な リンク

Windows Azureトラストセンター-www.windowsazure.com/en-us/support/trust-center