現在、最も一般的な2種類のIS監査があります。1つ目はコンプライアンス評価で、2つ目は脅威モデリングとリスク評価です。

どちらのタイプにも欠陥があるため、評価が不正確になる可能性があります。 最初のケースでは、システムが幅広いシステムの要件を満たしていることを確認します。 これらの要件は特定のシステムの詳細を考慮に入れることができないため、過剰な要件または必要な要件の欠如の可能性があります。 2番目の場合、結果は監査人の資格と知識のみに依存します。

カットオフでは、これらの欠点を最小限に抑えるIS監査手法が説明されています。

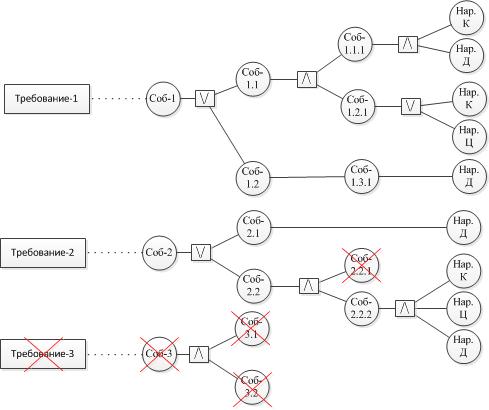

提案された方法論の基礎は、故障と原因のツリーの構築です(グラフ理論から)。 監査人の行動は段階的に以下にリストされています。

1.準備活動

- 情報セキュリティの標準(ロシア、国際、産業)を選択します。

- システム用に選択した標準の要件を書き留めます。

- 各要件について、違反(結果として要件が満たされないイベント)を構成します。

2.フォールトツリーの構築

- 準備措置の段階で作成された違反ごとに、障害のツリーを構築します(このようにして、違反に続くイベントを記述します)。

- 情報セキュリティプロパティの違反につながらないイベントを特定し、今後の検討から除外します。

3.原因の木の構築

- リーフまたはルートではないフォールトツリーのすべてのノード(この場合、リーフは情報セキュリティプロパティの違反に直接つながるイベント、ルートは最初の違反)、原因ツリーを構築します(したがって、特定の違反につながる可能性のあるイベントを記述します)。

- 原因ツリーの構築中に、障害ツリーに存在しない違反があった場合、そのような違反に対しては、それらを排除するための要件を構築します。

4.コンプライアンスの評価

- 要件の達成度を評価します(フォールトツリーの構築段階で削除された標準マイナス要件に加えて、理由ツリーの構築段階で構築された要件)。

手順2および3の図を以下の図に示します。

フォールトツリーの構築例:

原因のツリーを構築する例: