このグループは、Hydraq(Aurora)トロイの木馬プログラムを使用してGoogleや他の組織を攻撃することにより、2009年に初めてアナリストの注目を集めました。

過去3年にわたって、その攻撃はさまざまな業界の企業や非政府組織に向けられてきました。 被害者は、主に米国とカナダの企業、中国、香港、オーストラリアのほか、ヨーロッパとアジアの国々です。 最近の攻撃は、攻撃者の関心が武器コンポーネントおよび防衛システムを製造する企業に移行していることを示しています。 さらに、主要な作業シナリオの1つは、サプライチェーンの一部であるパートナー組織の1つへの浸透です。

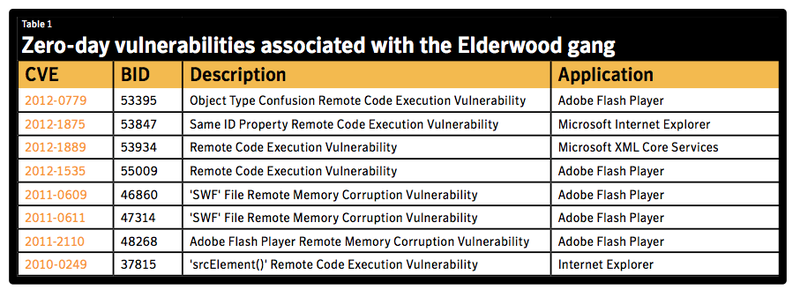

攻撃者は多数のゼロデイ脆弱性を悪用し、体系的なアプローチを使用して攻撃を組織し、悪意のあるコードを作成します。 ゼロデイ脆弱性へのエクスプロイトの迅速な適用を提供する「アーダーウッドプラットフォーム」(アーセナルのエクスプロイトの名前による)と呼ばれるプラットフォームのコンポーネントの繰り返し使用を記録しました。 通常、このような攻撃の方法論にはフィッシングメールの使用が含まれますが、今では「水飲み場」クラスの攻撃で補完されています。これは、被害者がアクセスする可能性が高いWebサイトの侵害です。

事実を比較すると、アナリストは特定のグループがゼロデイ脆弱性を使用しており、それらに関する情報に無制限にアクセスできるようになっているという結論に達しました。 ハッカーは、選択した被害者のコンピューターから情報を盗み、頻繁にアクセスするサイトを介してトロイの木馬プログラムに感染させます。 詐欺師の主な標的は、防衛産業企業の内部情報です。

ご存知のように、広く使用されているソフトウェアコンポーネントへの不正アクセスを提供する深刻なゼロデイ脆弱性は、パブリックドメインではほとんど発見されません。 たとえば、おそらく最も広く知られているStuxnetプロジェクトのフレームワークでは、そのうちの4つだけが使用されました。 ただし、エルダーウッドプロジェクトの枠組み内では、既に2倍、8倍に使用されています。 そして、このようなことを実証したグループは他にありません。 ゼロデイ脆弱性に非常に多くのエクスプロイトを適用することは、非常に高いレベルのトレーニングを示します-そのような脆弱性を特定するために、ハッカーは多くの広く使用されているソフトウェアアプリケーションのソースコードにアクセスするか、非常に深刻なリソースを必要とするそれらを逆コンパイルしなければなりませんでした。 グループ化のゼロデイ脆弱性の数はほぼ無制限のようです。 脆弱性はオンデマンドで悪用されます-次々に、以前のものが既に閉じられている場合、しばしば他のものを置き換えます。

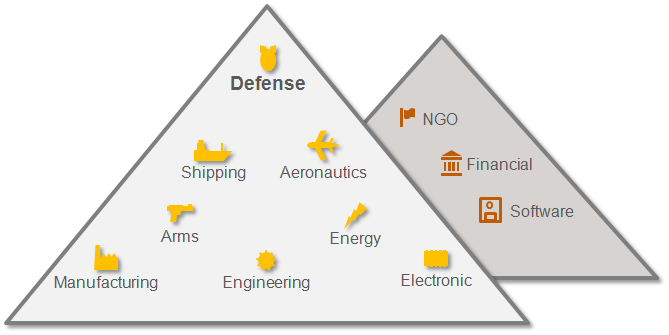

記録された攻撃の主な目的は、防衛産業企業、主に防衛産業企業のサプライチェーンの組織でした。 このグループは、武器やシステムの電子部品または機械部品を製造し、大手防衛企業に販売する企業に関心を持っています。 攻撃者は、明らかに、そのようなメーカーの保護レベルを低くしており、主要サプライヤーによるコンポーネントまたは大型製品の生産を目的とする知的財産につながる階段のステップとしてそれらを使用しています。 下の図は、防衛産業のサプライチェーンを構成するさまざまなセクターの分布を示しています。

「エルダーウッド」グループの攻撃のベクトルの1つは、いわゆる「水飲み場」サイトの使用です。これは、攻撃者が使用する方法の明確な変更を示しています。 この場合の攻撃の概念は、砂漠の真ん中にあるオアシスで獲物を待っている捕食者の行動に似ています。 彼は、犠牲者が遅かれ早かれ、散水場に来ることを知っており、積極的に狩るのではなく、待っています。 攻撃者も同じように行動します。攻撃者は、興味を持っている特定の人が訪れたWebサイトを特定し、ハッキングし、被害者がアクセスしなければならないページにエクスプロイトを埋め込みます。 サイト訪問者はすべて、実装されたエクスプロイトの影響を受け、コンピューターがハッキングされた場合、トロイの木馬がインストールされます。

事実と数字:

- 8つのゼロデイ脆弱性

- 攻撃された2つのアプリケーション-Internet ExplorerとAdobe Flash Player

- 2つの主な攻撃方法-フィッシングメールと水飲み場

- 考えられる動機:知的財産または企業秘密の盗難、計画の偵察、連絡先、インフラストラクチャ情報、さらなる攻撃の分析

- 容疑者:(1)資金の豊富な犯罪集団、(2)国家の背後にあるグループ、(3)国家

- 攻撃の主な地域:米国-72%、カナダ-9%、中国-6%、オーストラリア-3%、香港-3%、その他-少ない

- 推奨される保護:ファイルレベル-ウイルス対策、ネットワークレベル-侵入に対する保護。 高度なレピュテーションテクノロジーとSONAR

0日間の要約:

シマンテックの完全レポート「 The Elderwood Project 」の詳細と技術的詳細