仮想化とクラウドインフラストラクチャの構築に関する最近の安定した傾向は、多くの理由で、データセンターサイトを第2(L2)レベルで結合することが好ましいオプションであることを明らかに示しています。 しかし、すぐに問題が発生します。これに使用する技術は何ですか? 明らかに、STPに基づいて分散L2ドメインを構築することは、少なくとも合理的ではありません。 既存の選択肢-TRILL、PBB / SPB、FabricPath(独自仕様!)、MPLS / VPLS、ダークファイバー-DCIにVPLSを使用するオプションは、一方で、実際に最も成熟し、テストされています。機能。 彼については後で詳しく説明します。

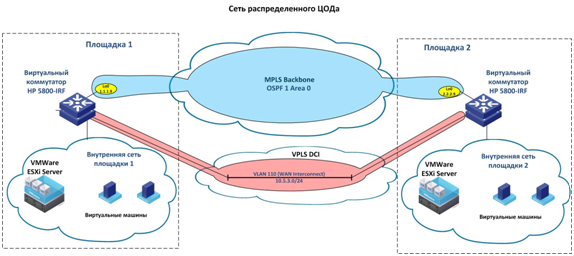

この例を複雑にしないために、地理的に離れた2つのサイトを取り上げます。 Hewlett-Packardの機器でネットワークを構築します。これは、最近データセンターでネットワークの方向性を積極的に開発しています。 そのため、タスクは、仮想環境(読み取り-VM)のためにデータセンター内の2つのサイトを透過的に結合することです。

- データセンターネットワーク全体にレイヤー2(L2)トラフィックを透過的に送信します。

- ブロックされたチャネルと帯域幅の非効率的な使用を避けます。

- ネットワーク管理を簡素化

- 必要な耐障害性とさまざまな種類の障害に対する保護を提供します。

- ポート容量の増加と、一般的にネットワークのスケーラビリティの単純化を提供するため。

- 必要に応じてスイッチをスタックに追加することにより、ポート容量を徐々に増加させる機能。

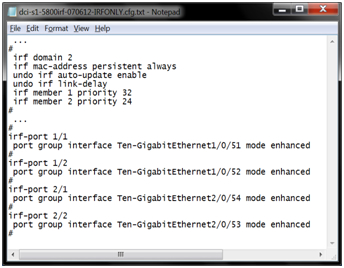

この問題を解決するために、各サイトに2つのHP 5800シリーズスイッチをインストールし、それらを1つの仮想スイッチに結合します(信頼性のために、重要でない場合は、この手順をスキップできます)。 これは単純に行われ、スイッチは標準の10Gポートを介して接続され、IRFスタックは次のように構成されます。

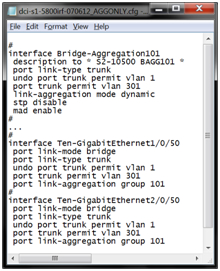

次に、プラットフォームは物理的に10Gインターフェイスに接続され(光学系はデータセンターサイトの間にあると考えられます)、インターフェイスは次のようにLACPユニットに組み立てられます。

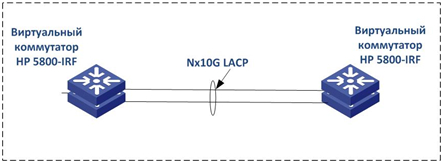

2番目のサイトでは、仮想スイッチは同じ方法で構成されます。 同時に、サイトを接続する光学系は物理的に異なるスイッチに「着陸」することに注意してください。 これは、スイッチの1つがスタックに落ちた場合に行われるため、トラフィックは自動的に2番目のスイッチ/チャネルに送られます。 つまり、次の図が表示されます。

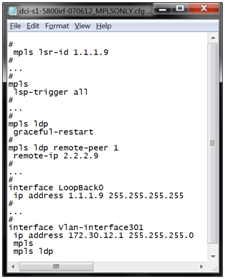

次に、サイト間でVLANを透過的に「転送」するため(第2レベルのトラフィック)、これらのスイッチでVPLSサービスを上げます。 これを行うには、最初にMPLSおよびLDPサービスを構成して、LSP(ラベルスイッチドパス)が次のように自動的に「信号を送る」ようにします。

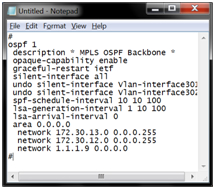

次のように、MPLSコアのOSPFを上げて、静的ルートにだまされないようにし、サイト上のスイッチがIPでお互いを見た(そしてループバックをOSPFに入れた)ようにします。

その後、両方のサイトでVPLSアラームを構成します。 この場合、KompellまたはMartiniバリアントを使用するかどうかは、宗教の問題です。 HPではハードウェアオプションが機能します。 LDP(Martini)でL2 MPLS VPNが構成され、次にVPLSインスタンス(VSI)が作成され、次のようにインターフェイスに接続されます。

BGPでは、もう少し複雑です。さらに、サイト間でBGPピアリングを上げ、その中にVPLSファミリを構成し、VPLS VSIのパラメーター(vpn-targetおよびroute-distinguisher)を次のように設定する必要があります。

結果は、ほぼ次の図になります。

このスキームでは、第2レベルのトラフィックはサイト間のVLANで透過的に転送され、仮想リソースとアプリケーションは1つの場所にあるかのように、あるサイトから別のサイトにシームレスに移行できます。

この単純化された例では、2つのサイト間でVPLSを上げる理由が完全に明らかではありませんか? トランクを転送するだけでVLANが両方のサイトで使用できるようになります...しかし、トラフィック管理、ネットワークセキュリティ、MPLS / VPLSが提供するサービス品質タスクに加えて、L2ドメインに別のサイトが表示されるとすぐに(または別の冗長な接続)、環境へのアクセスを制御し、ループから身を守る必要があります。 そして、少なくとも今、STPでそれを行うことは悪い調子です。