このソフトウェアの簡単な調査により、NDIS Miniportドライバーがインストールされていることがわかりました。これは、特にシステム上でブート時に停止し始めました。 「これらの問題はどのようなものですか?」私は考え、ドライバーなしでブラウザからストリーミングビデオを傍受する実装を実験することにしました。

まえがき

この説明は、Windows、WinAPI、および少しのC ++の知識があることを前提としているので、私にとって明らかな点がより詳細な説明を必要とする場合は、質問してください。 この投稿で概説した原則に基づいて、ビデオを傍受するための既製のプログラムがないことをすぐに明確にします(少なくともそのようなことは書いていません)。 主にNDISミニポートドライバーとブルースクリーンの決定の拮抗剤として動機付けられた、いくつかの空白と理論的な偽造があります。

仮に、ブラウザからのHTTPまたはTCP / IPパケットをインターセプトできる特定のモジュールがあると仮定した場合、ビデオをどのように正確にキャッチできますか? 次の2つのオプションがあります。

- アドレスをURLとして解析します。

これを行うには、HTTP GETを含む発信パケットをインターセプトし、このGETが正確にどこに向けられているかを調べる必要があります。 特定のサイトに関する特定の知識が必要なため、この決定はかなり疑わしいものです。 一方、「 www.youtube.com/watch?v=o78nFVB1tJA 」などのテンプレートに適したアドレスを使用すると、ストリームを受信する前にビデオのストリーミング要求を直接フィルタリングできます。 - サーバーからの応答を確認する

これを行うには、着信パケットをインターセプトし、Content-TypeのHTTPヘッダーを確認する必要があります。 明らかに、ビデオの場合、特定の形式に固有のものになります。 たとえば、サクソフォンを演奏するYouTubeからのFlash Videoへの前述のリンクの場合、サーバーの応答にはヘッダー「Content-Type:video / x-flv」が含まれ、Flash Videoが見出しに従っていることが明確にわかります。 MPEG4の場合、ヘッダーにはvideo / mp4などが含まれます。

最終的なソリューションでは、おそらく1)と2)の組み合わせが効果的に機能する必要がありますが、この投稿ではまずパケットキャプチャに焦点を当てます。

DLLトラップと実装

インターセプターを記述するために最初に思い浮かぶのは、ブラウザープロセスにDLLを導入することです。 この場所の一部は、すべてが明確であるため、読み取りを停止します。 すべてを理解できる人は誰でも、ここからソースを、ここからコンパイル済みバージョンをダウンロードできます (はい、3Kbのみ)。 すべての仕組みを試してみることにした場合、32ビットブラウザーを使用して、 AdMuncher (hello Murray&shannow!)など、同様のトリックを使用するすべてのソフトウェアを削減することを強くお勧めします。修正可能)。 %TEMP%の.logファイルとして結果を探します。

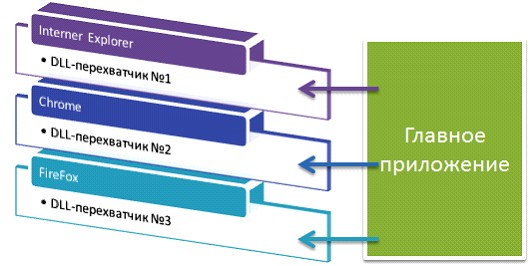

システムトラップとWindowsプロセスでのDLLの導入はかなりハックされたトピックですが、他のすべての人にとっては、誰かが何かを説明する必要があります。 DLLをブラウザープロセスに埋め込むことの最終結果は、次のようになります。

つまり、各ブラウザープロセス内に、必要なパッケージをインターセプトする汎用DLLが配置されます。 2つの質問がすぐに出てきます。

- DLLを実装する方法は?

- パケットをキャッチする方法は?

以下に答えてみましょう...

DLLを他の誰かのプロセスに挿入する

最初の段階では、メインアプリケーションとDLLという2つのモジュールを記述する必要があることは明らかです。 メインアプリケーションがデプロイされ、それに応じてDLLがデプロイされます。 さらに苦労せずに、Vistual Studioを起動し、すぐにメインアプリケーション(Injector.cpp)を作成します。

#pragma comment(linker, "/entry:WinMain /nodefaultlib") void APIENTRY winMain() { HMODULE interceptor = LoadLibrary(TEXT("Interceptor.dll")); if (interceptor != NULL) { HOOKPROC cbtHook = (HOOKPROC) GetProcAddress(interceptor, (LPCSTR) 1); HHOOK hHook = (HHOOK) SetWindowsHookEx(WH_CBT, cbtHook, interceptor, 0); if (hHook != NULL) { MessageBox(NULL, TEXT("Press OK to terminate."), TEXT("Interceptor is working."), MB_OK); UnhookWindowsHookEx(hHook); } FreeLibrary(interceptor); } }

上記のコードは何をしますか? 最初の行では、コードのコンパクトさの理由から、アプリケーションへのエントリポイントを前戯なしでWinMain()に直接配置します。 ソースでは、通常、MSVCRTを不必要にカットします。

次に、インターセプターを読み込み、その中のエクスポート関数番号1(序数によるインポート)を見つけ、作成されたパラメーターを使用してCBTタイプのグローバルトラップを設定します。 次に、モーダルメッセージを表示し、[OK]ボタンを押して完了し、アストラルプレーンに移動します。 それだけです これは、Windowsでの作業にUser32 WinAPIを何らかの形で使用するすべてのプロセスにDLLを実装するのに十分です。

CBT、コンピューターベースのトレーニングの略。 WH_CBTトラップは一般的に優れています。…システムは、ウィンドウをアクティブ化、作成、破棄、最小化、最大化、移動、またはサイズ変更する前にこのトラップを呼び出します。 また、システムコマンドを完了する前、キーボードまたはマウスイベントをメッセージキューから削除する前、入力フォーカスを設定する前、およびシステムメッセージキューと同期する前に…」MSDNの無料翻訳。 実際、これは、標準のウィンドウアーキテクチャに従って記述されたアプリケーションの99%で機能することを意味します。

この方法の利点は、Windowsトラップシステム自体を気にする必要がないことです。

DLLを書き始めます

他のものではなくインターセプターを作成しているので、彼にとってはそれで十分です:

- プロセスはプロセスにロードするときにDLLを初期化します

- DLLは、完了するまでプロセスのアドレス空間に残ります

- 完了時または外部イベントにより、アプリケーションはアンロードする前にDLLの初期化を解除します

この手法では、ビット深度が一致するモジュールが必要であると言う価値があります。 これは、64ビットブラウザーが64ビットDLLインターセプターを必要とすることを意味します。32ビットアプリケーションでも同様です。 32ビットのインターセプターが64ビットのアプリケーションにロードされることを期待すべきではありません。逆の場合も同様です。

それでは、将来のインターセプター(Interceptor.cpp)のスケルトンを書きましょう。

HINSTANCE g_hDllInstance; // , LRESULT CALLBACK CBT_Hook(int nCode, WPARAM wParam, LPARAM lParam) { return 0; } // BOOL onLoad() { return TRUE; } // BOOL onUnload() { return TRUE; } BOOL WINAPI DllMain(HINSTANCE hDllInstance, DWORD dwReason, LPVOID lpRsrv) { switch(dwReason) { case DLL_PROCESS_ATTACH: DisableThreadLibraryCalls(hDllInstance); g_hDllInstance = hDllInstance; return onDllLoad(); break; case DLL_PROCESS_DETACH: return onDllUnload(); break; default: break; } return TRUE; }

さらに、エクスポートに番号1を指定する必要があります。このために、標準DEFファイル(Interceptor.def)を作成し、/ DEFパラメーターを介してリンカーにフィードすることを忘れないでください。

LIBRARY Intercept EXPORTS CBT_Hook @1

それだけです これで、DLLがプロセスに接着され、完了するまでそれらの中に置かれます。 不要なプロセスに侵入せず、メインアプリケーション内で正しく動作しないように(はい、DLLをロードして初期化するため)、追加のチェックを行います。

const char *appsToIntercept[] = { "chrome.exe", "iexplore.exe", "opera.exe", "firefox.exe", "safari.exe", 0}; char thisProcessPath[MAX_PATH], *thisProcessName; char thisDllPath[MAX_PATH], *thisDllName; BOOL onLoad() { BOOL rv = FALSE; // thisProcessPath thisProcessName GetModuleFileName(NULL, thisProcessPath, sizeof(thisProcessPath) - 1); GetFullPathName(thisProcessPath, sizeof(thisProcessPath), thisProcessPath, &thisProcessName); *(TCHAR*) ((TCHAR*) (thisProcessName - sizeof(TCHAR))) = 0; // DLL thisDllPath DLL thisDllName GetModuleFileName(g_hDllInstance, thisDllPath, sizeof(thisDllPath) - 1); GetFullPathName(thisDllPath, sizeof(thisDllPath), thisDllPath, &thisDllName); *(TCHAR*) ((TCHAR*) (thisDllName - sizeof(TCHAR))) = 0; // , if (!lstrcmpi(thisProcessPath, thisDllPath)) return TRUE; // for (int i = 0; appsToIntercept[i] != 0; i++) { if (!lstrcmpi(thisProcessName, appsToIntercept[i])) { rv = TRUE; break; } } // , if (!rv) return FALSE; // WinSock2 return installHooks(); }

したがって、アプリケーションが不明な場合、そのアプリケーションにはロードされません。 次に、WinSock関数のインターセプトを直接処理します。

機能傍受メカニズム

まず、明らかなことを明確にする必要があります。 この行まですでにすべてが明確な人はまだ読み上げられないので、インデントします。 驚いたことに、非常に賢明で高度なプログラマーの中には、Windowsプロセスでシステムライブラリがどのように機能するかを必ずしも明確に想像していない人もいることに気付きました。 この点で、Habréの別の投稿「Windows実行可能ファイル(EXE)のステップバイステップガイド」をご覧になることを強くお勧めします。

これを理解することは重要です:

システムライブラリおよびPEヘッダーでインポートとして指定されたものを含むすべてのDLLは、それらを使用するアプリケーションのアドレススペースに直接ロードされます。 論理的な観点から、実行中の各アプリケーションには、システムおよび他のDLLのコピーの独自の個別のセットがあります。

したがって、ブラウザでパケットをインターセプトする最も簡単な方法は、パケットの送受信を担当するシステムライブラリ内の特定の関数への呼び出しをインターセプトすることです。 この時点で、一部は再び読むのをやめます。なぜなら、すべてが再び明確になり、新しいものは何もないからです。 しかし、他の皆のために私は続けます。

傍受は、WinHTTP、WinINet、WinSockなどのさまざまなレベルで実行できます。 私にとって、最も普遍的なのは、WS2_32.DLLライブラリからのWinSock関数のインターセプトです。 特にHTTPSを使用する場合(パケットが暗号化されている場合)、欠点があります。 HTTPSの場合、私の観点から見ると、WinHTTP関数やOpenSSLライブラリをフックすることが最善の解決策です。 しかし、簡単なものから始めましょう。

それで、私たちがする必要があることの主なポイントを強調します:

- インターセプトする関数のアドレスを決定します

- エントリポイントで関数呼び出しを書き換えて、独自のハンドラーが呼び出されるようにします

- 独自のハンドラーで、元の関数を呼び出す前にいくつかのアクションを実行します

- 初期関数を呼び出す

- 結果を保存

- 独自のハンドラーで、元の関数を呼び出した後にいくつかのアクションを実行します

- 結果を呼び出し手続きに返す

Windowsの下位互換性の古くからの伝統によれば、異なる機能を呼び出すことで同じことを行う方法はいくつかあるため、すべてをキャッチしようとします。 このタスクでは、WS2_32から次のものをインターセプトするだけで十分です。

- 送信()

- WSASend()

- recv()

- WSARecv()

- WSAGetOverlappedResult()

- 接続()

- WSAConnect()

- クローズソケット()

さらに、最後の3つは、特定の接続(ある場合)に関連付けられたコンテキストを作成および破棄するためだけに必要です。 この例では、一般的なコンテキストを取り除こうとします。 ただし、実際には、HTTP要求とHTTP応答のペアを正しく収集するために必要になります。 同時に、connect()とWSAConnect()のフックは厳密には必要ありません。新しいソケットの新しいコンテキストは、最初に書き込まれたときに事実上作成できるためです。

したがって、DLLに構造を作成して、WinSock関数のエントリポイントを書き換えて復元する方法は次のとおりです。

// typedef struct _APIHOOK { BOOL isInstalled; // ? const TCHAR *moduleName; // () const TCHAR *functionName; // LPVOID newAddr; // LPVOID oldAddr; // DWORD oldCodeSize; // char newCode[HOOK_CODE_SIZE]; // char oldCode[HOOK_CODE_SIZE]; // } APIHOOK, *PAPIHOOK;

HOOK_CODE_SIZEの概要と依存関係については、先を読んでください。

アセンブラーのビット

エントリポイントで関数呼び出しをインターセプトするには、コードにパッチを適用する必要があります。 したがって、最も簡単なアルゴリズムは次のようになります。

- ハンドラーを定義します。

この場合、cdeclまたはstdcallの呼び出しのタイプ、およびすべての入力パラメーターは、元の関数とまったく同じでなければなりません。そうしないと、スタックが破損します。 - 関心のある機能へのエントリポイントを決定する

これにより、すべてが簡単になり、kernel32.dllからGetProcAddress()を呼び出す必要があります。 - 関数のエントリポイントからコードを保存する

ここでも、すべてがシンプルです-バイトで人里離れた場所にコピーします - パッチエントリポイント

おおまかに言って、それはすべてあなたがそれを呼び出すときにハンドラーへの移行があるように、エントリポイントでコードを書き換えることになります

機能的な観点から、インターセプトにはいくつかの異なる方法があります。 最も簡単な方法は、エントリポイントの最初にあるコードを元のコードから独自のコードに、またはその逆に絶えず書き換えることです(元の関数を呼び出すとき)。 常にコードを書き換える必要はありませんが、インターセプターを元の関数の途中に正しく埋め込むために命令パーサーを記述する必要がある、より複雑なメソッドがあります。 最も簡単なもの-コードの先頭で書き換える-について説明しましょう。

繰り返しますが、ハンドラーを呼び出す方法はいくつかあります。 詳細には触れずに、そのうちの2つを強調します。無条件遷移と呼び出しスタックでの戻りです。 最初の場合、概念は次のとおりです。

MyFuncHandler: <blablablablabla> OriginalFunction: JMP MyFunHandler

これは非常に単純で、32ビット式では5バイトが必要です。1つはJMP無条件ジャンプ命令コード用で、4つは相対アドレス用です。 なぜ相対的なのか、後で。 2番目の場合、概念はわずかに異なります。

MyFuncHandler: <blablablablabla> OriginalFunction: PUSH MyFuncHandler RETN

これには6バイトが必要です。命令コードPUSH <32ビットDWORD>およびRETNには2バイト、絶対アドレスには4バイトが必要です。 はい、はい。 最初のケースでは、アドレスは実行可能コードの現在のアドレスに関連すると見なされます。 2つ目は、定数であり、アドレス空間の先頭に関連すると見なされます。 最初の方法に行きます。

インターセプターインストーラーを作成します。

// #define HOOK_CODE_SIZE 5 // JMP XX XX XX XX // BOOL hookInstall(PAPIHOOK thisHook) { UCHAR asmJMP = 0xE9; if (!thisHook || thisHook->isInstalled == TRUE) { SetLastError(ERROR_ALREADY_EXISTS); return FALSE; // , } // if (thisHook->moduleName && thisHook->functionName && !(thisHook->oldAddr = GetProcAddress( GetModuleHandle(thisHook->moduleName), thisHook->functionName) ) ) { SetLastError(ERROR_NOT_FOUND); return FALSE; // , } // if (IsBadReadPtr(thisHook->oldAddr, HOOK_CODE_SIZE)) { SetLastError(ERROR_INVALID_ADDRESS); return FALSE; // } // if ( *(DWORD*)((PBYTE) thisHook->oldAddr + 1) == ((DWORD) thisHook->newAddr - (DWORD) thisHook->oldAddr - HOOK_CODE_SIZE) && *(BYTE*) thisHook->oldAddr == asmJMP) { return TRUE; // , } // DWORD oldFlags; if (!VirtualProtect(thisHook->oldAddr, HOOK_CODE_SIZE, PAGE_EXECUTE_READWRITE, &oldFlags) || IsBadWritePtr(thisHook->oldAddr, HOOK_CODE_SIZE)) { SetLastError(ERROR_WRITE_PROTECT); return FALSE; // } // memcpy(thisHook->oldCode, thisHook->oldAddr, HOOK_CODE_SIZE); // JMP thisHook->newCode[0] = asmJMP; // *(DWORD *) &thisHook->newCode[1] = ((DWORD) thisHook->newAddr - HOOK_CODE_SIZE - (DWORD) thisHook->oldAddr); // thisHook->isInstalled = TRUE; // #define hookEnable(p) memcpy(p->oldAddr, p->newCode, HOOK_CODE_SIZE); // #define hookDisable(p) memcpy(p->oldAddr, p->oldCode, HOOK_CODE_SIZE); // hookEnable(thisHook); return TRUE; }

上記のコードについてさらに説明する必要はないと思います。 関数インターセプターに関する情報のコンテンツを担当する構造体にパッチ済みコードを最初に作成し、memcpy()を使用してパッチマクロを直接作成することは注目に値します。 美学のファンはそこにロックを追加することができますが、私の意見ではこれは不要です、なぜだと思いますか?

トラップを有効にするには、独自のハンドラーのアドレスへの遷移のみを含む新しいコードをコピーします。 トラップをオフにするには、oldCodeという名前で配列に保存されている5つの元のバイトを復元します。

関数にトラップのインストールを記述したので、関数コードの初期状態の復元を書く価値があります。

// BOOL hookRemove(PAPIHOOK thisHook) { // , if (!thisHook->isInstalled) return FALSE; // hookDisable(thisHook); // thisHook->isInstalled = FALSE; // thisHook->newAddr = (LPVOID) NULL; thisHook->oldAddr = (LPVOID) NULL; return TRUE; }

プロセスに侵入し、トラップを設定、削除、オン、オフする方法がわかったので、次は独自のハンドラーを実行します。

WinSockネイティブ関数ハンドラー

それでは、まず最初に、インターセプトされた関数のプロトタイプの配列を定義しましょう。 上記のように、最も必要な機能のみをインターセプトしようとします。

// #define DECLARE_HOOK(module, name) {0, module, #name, my_##name} // APIHOOK hookList[] = { DECLARE_HOOK(winSockDll, send), DECLARE_HOOK(winSockDll, WSASend), DECLARE_HOOK(winSockDll, recv), DECLARE_HOOK(winSockDll, WSARecv), DECLARE_HOOK(winSockDll, WSAGetOverlappedResult), DECLARE_HOOK(winSockDll, closesocket), 0};

マクロからわかるように、抽象名がnameの各システム関数には、my_nameという独自のハンドラーがあります。 次に、配列で指定されたハンドラーを定義する必要があります。 例としてsend()を使用してこれを実行しましょう。

int WSAAPI my_send(SOCKET s, char *buf, int len, int flags) { PAPIHOOK thisHook = hookFind(my_send); if (NULL == thisHook) return (int) 0; hookDisable(thisHook); int rv; rv = send(s, buf, len, flags); hookEnable(thisHook); return rv; }

これは、元のコードを呼び出す以外の何もしないシステム関数の空のラッパーのように見えます。 ラッパーは、それ自体のすべてのハンドラーで本質的に同じであるため、マクロを定義するのに便利なように、いくつかのマクロを作成するのが理にかなっています。

// #define DEFINE_HOOK(RTYPE, CTYPE, NAME, ARGS)\ RTYPE CTYPE my_##NAME ##ARGS \ { \ PAPIHOOK thisHook = hookFind(my_##NAME); \ if (NULL == thisHook) \ return (RTYPE) 0; \ hookDisable(thisHook); \ RTYPE rv;

また、関数を終了するには:

// #define LEAVE_HOOK() } \ hookEnable(thisHook); \ return rv;

次に、これらのマクロを使用して、配列から残りのトラップを決定します。

トラップを設定する

OnLoad()の最後の行は、特定のマジック関数InstallHooks()を呼び出します。 ソリューションのすべてのコンポーネントがあるので、定義されたすべてのトラップのバッチインストールを作成します。

// BOOL installHooks() { BOOL rv = FALSE; for (int i = 0; hookList[i].moduleName; i++) { if (hookInstall(&hookList[i])) rv = TRUE; } return rv; }

簡潔に。 バッチトラップの削除も簡潔です。

// BOOL removeHooks() { BOOL rv = FALSE; for (int i = 0; hookList[i].moduleName; i++) { if (hookRemove(&hookList[i])) rv = TRUE; } return rv; }

HTTPパケットキャプチャ

さて、私たちはスムーズに最も興味深いものに到達しました。 したがって、HTTPリクエストとHTTPレスポンスの2種類のパケットがあります。 したがって、前者はsend()型の関数によって送信され、後者はrecv()型の関数によって受け入れられます。 送信関数は、元のコードを呼び出す前にインターセプトする必要がありますが、送信バッファーは未処理のままです。 それぞれの受信関数は、初期コードの実行後にインターセプトする必要があります。そうしないと、何が正確に受け入れられるかがわかりません。

非同期関数もあります。 そこでの考え方は簡単です。 WSASend()またはWSARecv()を呼び出すと、イベントが登録されるWSAOVERLAPPED構造が指定されます。 非同期関数は即座に終了し、完了時にGetLastError()をWSA_IO_PENDINGに設定してSOCKET_ERRORをスローします。 次に、メインアプリケーションは、WaitForSingleObject()など、何らかの方法でイベントを待機し、イベントのステータスが設定されるとすぐに、WSAGetOverlappedResult()を介してバッファーを読み取ります。

同期関数からデータを削除するのが難しくない場合、非同期では少し手を加える必要があります。 投稿の冒頭で、コンテキストを完全に削除することはできないと述べましたが、非同期操作がその理由です。 より詳細に。 WSAGetOverlappedResult()呼び出しは、送信バッファーまたは受信バッファーに関する情報を伝えません。 したがって、コンテキストを作成し、そこにバッファへのポインタを保存する必要があることは明らかです。

コンテキストが必要な別の理由があります。 ストリーミングビデオの傍受にはHTTPリクエストとレスポンスが必要なため、最も論理的な解決策は、send()、recv()を別々に呼び出すことです。 それでは、コンテキストの構造を作成しましょう。これは、HTTPリクエストとレスポンスのペアを収集し、

非同期関数:

struct REQUEST { SOCKET socket; char *request; LPWSABUF wsaBuf; PREQUEST next; }

上記のすべてが必要なのはなぜですか? ソケット番号により、リクエストとレスポンスの対応を決定します。 つまり、メインアプリケーションは同じTCPソケット上でリクエストを送受信します。そうしないと、リクエストを送受信できません。 要求ポインターはHTTP要求を参照します。 LPWSABUFポインターは、非同期関数に使用されます。 つまり、WSASend()/ WSARecv()が呼び出されると、バッファーへのポインターを保存し、WSAGetOverlappedResult()の完了時にそこから削除します。 繰り返しますが、一致はソケット番号によって決定されます。

今後、WSASend()の場合、この投稿とインターセプターブランクの作成中にテストしたブラウザーのいずれでも非同期呼び出しは使用されません。

次は何ですか? 単一リンクリストを整理します。 要求と応答のペアのコンテキストは、失われないようにどこかに配置する必要があるのは論理的です。 プログラムのサイズを膨らませず、STLテンプレートのようなものを使用しないために、学校のオリンピックの問題を解決し、単純に接続されたリストの実装を記述するのが最も簡単でした。 それはあなたにとってより良いでしょう、あなた自身で見てください。

詳細に入ることなく、リクエスト/レスポンスコンテキストのリンクリストを操作するための関数について説明します(詳細については、ソースを参照してください)。

// PREQUEST findRequest(SOCKET s); // - PREQUEST addRequest(SOCKET s, char *request); // void delRequest(SOCKET s);

次に、すべてのsend()関数の共通ハンドラーを作成します。

// BOOL commonSendHandler(PAPIHOOK thisHook, SOCKET s, char *buf, int len, BOOL isWsa) { // 'GET ' if … // HTTP char *request = getHttpHeaders((const char *) buf, len); if (request != NULL) addRequest(s, request); return TRUE; }

そして、すべてのrecv()の共通ハンドラー:

// BOOL commonRecvHandler(PAPIHOOK thisHook, SOCKET s, char *buf, int len, BOOL isWsa) { // 'HTTP' if … // , PREQUEST req = findRequest(s); if (NULL == req) return FALSE; // HTTP char *response = getHttpHeaders((const char *) buf, len); if (response != NULL) { // ... delRequest(s); } return TRUE; }

テレマーケット。 まだ追いついている人のために説明します。 パケットを送信するとき、パケットの内容は最初に「GET」が存在するかどうかチェックされます。HTTP GETの場合、HTTPヘッダーが切り取られ、開いているソケットのコンテキストに保存されます。それに応じて、パケットを受信すると、 'HTTP'が存在するかどうかコンテンツをチェックします。これが答えである場合、ソケットコンテキストから以前に送信されたGETを見つけようとしています。要求と応答が見つかった場合は、さらに分析できます。この例では、単に%TEMP%\ <プロセス名.exe>-<プロセスID> .logのログファイルにダンプし

ます。非同期関数を処理するために残ります。そのため、例としてWSARecv()を使用します。

// WSARecv() DEFINE_HOOK(int, WSAAPI, WSARecv, (SOCKET s, LPWSABUF lpBuffers, DWORD dwBufferCount, LPDWORD lpNumberOfBytesRecvd, LPDWORD lpFlags, LPWSAOVERLAPPED lpOverlapped, LPWSAOVERLAPPED_COMPLETION_ROUTINE lpCompletionRoutine)) { rv = WSARecv(s, lpBuffers, dwBufferCount, lpNumberOfBytesRecvd, lpFlags, lpOverlapped, lpCompletionRoutine); // if (!rv && NULL != lpNumberOfBytesRecvd) { commonRecvHandler(thisHook, s, lpBuffers->buf, *lpNumberOfBytesRecvd, TRUE); } else // if (rv == SOCKET_ERROR && WSAGetLastError() == WSA_IO_PENDING) { // WSARecv , WSA , PREQUEST req = findRequest(s); if (req != NULL) req->wsaBuf = lpBuffers; } LEAVE_HOOK(); }

つまり、呼び出しが非同期の場合、ソケットのコンテキストを見つけ、そこにバッファーへのポインターを書き込みます。次に、それを抽出し、read()のようなすべての関数の汎用ハンドラーにすべてを渡します。

// WSAGetOverlappedResult() DEFINE_HOOK(BOOL, WSAAPI, WSAGetOverlappedResult, (SOCKET s, LPWSAOVERLAPPED lpOverlapped, LPDWORD lpcbTransfer, BOOL fWait, LPDWORD lpdwFlags)) { rv = WSAGetOverlappedResult(s, lpOverlapped, lpcbTransfer, fWait, lpdwFlags); if (rv && NULL != lpcbTransfer && *lpcbTransfer > MIN_HTTP_HEADER_SIZE) { // , ? PREQUEST req = findRequest(s); if (req != NULL && req->wsaBuf != NULL) commonRecvHandler(thisHook, s, req->wsaBuf->buf, *lpcbTransfer, TRUE); } LEAVE_HOOK(); }

叙事詩の結論として、応答を受信する前にソケットが死ぬことを許可する場合、不必要なコンテキストを打つためにclosesocket()ハンドラーを作成します。洗練、コンパイル、起動、ブラウザの起動、YouTubeへの移動...

そして、悪名高いアドレスwww.youtube.com/watch?v=o78nFVB1tJA(ログから直接取得)でビデオを視聴するためにGoogle Chromeから取得した興味深いパッケージを次に示します。

[22:28:48] [SOCKET = 0EB0, REQUEST = 1327 bytes, RESPONSE = 329 bytes] ->GET /videoplayback?algorithm=throttle-factor&burst=40&cp=U0hTS1RRU19OTUNOM19MS1dBOlR1eGNSd1JHRkdy&expire=1346465093&factor=1.25&fexp=926900%2C910103%2C922401%2C920704%2C912806%2C924412%2C913558%2C912706&gcr=fi&id=a3bf27155075b490&ip=91.155.190.10&ipbits=8&itag=34&keepalive=yes&key=yt1&ms=au&mt=1346441292&mv=m&range=13-1781759&signature=7415093589702691B2E46681B2EF24EC370C2F1F.D6D55168E2211687994A3F47D8919AC5470C567D&source=youtube&sparams=algorithm%2Cburst%2Ccp%2Cfactor%2Cgcr%2Cid%2Cip%2Cipbits%2Citag%2Csource%2Cupn%2Cexpire&sver=3&upn=GlJDbjcQ-2w HTTP/1.1 Host: oo---preferred---elia-hel1---v11---lscache1.c.youtube.com Connection: keep-alive User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.4 (KHTML, like Gecko) Chrome/22.0.1229.26 Safari/537.4 Accept: */* Referer: http://www.youtube.com/watch?v=o78nFVB1tJA Accept-Encoding: gzip,deflate,sdch Accept-Language: en-US,en;q=0.8 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.3 Cookie: VISITOR_INFO1_LIVE=UxycPwPFJBs; __utma=27069237.1349026492.1343302158.1343302158.1343302158.1; __utmz=27069237.1343302158.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none); use_hitbox=d5c5516c3379125f43aa0d495d100d6ddAEAAAAw; recently_watched_video_id_list=697d12b6b10771c1d93bb1bb4cf53148WwEAAABzCwAAAG83OG5GVkIxdEpB; PREF=fv=11.3.31; ACTIVITY=1346441327664 <-HTTP/1.1 200 OK Last-Modified: Wed, 09 May 2012 00:20:14 GMT Content-Type: video/x-flv Date: Fri, 31 Aug 2012 19:28:48 GMT Expires: Fri, 31 Aug 2012 19:28:48 GMT Cache-Control: private, max-age=23465 Accept-Ranges: bytes Content-Length: 1781747 Connection: keep-alive X-Content-Type-Options: nosniff Server: gvs 1.0

実際、そこのビデオストリームはHTTPヘッダーの最後の行の直後から始まります。

この後も、ドライバーなしでストリーミングビデオ用のインターセプターを作成できるかどうか疑問に思っています。個人的には、タスクは基本的に達成されていると思うので、結論に進みます。

結論

インターセプターは、既に説明したとおりに機能します。通常の実装では、多くのインターセプターとメインインジェクターアプリケーション間の通信用にIPCを記述する必要があります。から選択するいくつかのオプションがあります。

- ビデオURLをインターセプターからメインアプリケーションに転送し、そこからプルします。

- 視聴中にインターセプターからビデオ自体を転送します。トラフィックはIPCを介して複製されますが、ローカルトラフィックをポンピングするコストはそれほど重要ではないため、これは恐ろしいことではありません。

- インターセプターからストリームをディスクに直接書き込み、プロセスの進行状況のみをメインアプリケーションに通知します。

別のポイント。これまでのところ、YouTube / Flash Videoのみを使用してきました。他のサイトおよびビデオコーデックには、他の機能があります。それでも、90%のケースで、「Content-type」ヘッダーのコンテンツにのみ焦点を当てたマルチメディアストリームをインターセプトすることは可能です。

この実装の欠点:

- 常にトラップの代わりにコードを書き換えます。

上で書いたように、元の関数を呼び出すときにコードを書き換えないようにするメソッドがあります。ただし、このような方法では、コードのより詳細な分析、命令のサイズの決定、場合によっては逆アセンブリが必要です。これが誰かにとって本当に興味深いものであるなら、私はそれについて別の投稿を書くことを試みることができます。 - HTTPSを傍受

できないこと実際、NDISミニポートドライバーの場合、HTTPSを傍受する可能性も見当たりません。それでも、この手法を使用すると、WinHTTPやOpenSSLなどの別のライブラリのレベルでこれを行うことができます。

他に何? 2つの側面:

- この手法は、スレッドを傍受したり、スニファーのようなアプリケーションを実装したりするためだけに使用することはできません。たとえば、必要に応じて、HTTPトラフィック用のフィルターを作成したり、広告をトリミングしたりできます。さらに、すべてのブラウザがTCP / IPレベルで機能するという根本的な違いはありません。

- この手法は、WinSockだけで機能しません。つまり、原則として、わずかな変更を加えるだけで、インターセプターをどこにでも貼り付けて、好きな機能をインターセプトできます。これにより、行動と思考の逃避の範囲が与えられます。

この投稿が誰かにとって興味深いものになることを願っています。

UPD:2番目の部分は、常にコードを書き換えることなく、トラップについて書かれています。

よろしく

// st