Capture The Flagの原則に基づくハッカーの戦いは、 PHDays 2012フォーラムプログラムのハイライトとなりました。2日間、1晩、10か国からの12チームがノンストップで敵ネットワークにハッキングし、自分たちを守りました。

PHDays CTFの条件は、他の多くの同様の競争とは異なり、可能な限り戦いに近いものでした。すべての脆弱性は発明されていませんが、実際に最新の情報システムで発見されました。 さらに、参加者はゲームの問題を盲目的に解決できました-攻撃システムにアクセスすることなく、しかし最も重要なこと:今年のコンテストは「キングオブザヒル」の原則に基づいて構築されました(ポイントはシステムをキャプチャするだけでなく、それらを保持するためにも与えられました)。

最大の活力の原則に従って、競争力のあるインフラストラクチャは企業ネットワークの構造を繰り返しました。外部境界は、Webアプリケーション、DBMSサーバー、およびさまざまなディレクトリ(LDAP)で構成されていました。 内部の境界であるMicrosoft Active Directoryに侵入することができたのは初めてです。 すべてが実生活のようです。

ショー

競争にひねりを加えるために、CTFの間に同じストーリー内のゲームのインフラストラクチャに変更が加えられたという伝説を用意しました。 参加者はライバルに先んじるだけでなく、世界を救わなければなりませんでした(コンテストの1日目と2日目の伝説はフォーラムのブログで公開されました)。

今年、トーナメントはリアリティショーの要素も獲得しました。フォーラムへの個々の訪問者には、ボーナスキーの付いたカードがランダムに与えられ、2日目の終わりに好きなチームに自由裁量で渡すことができました。

テスト

競合他社の事例は、純粋なハッキングに限定されませんでした。 特別に準備された「ガベージ」を備えた巨大なコンテナがDigital Octoberテクノロジーセンターのロビーに設置され、参加者はボーナスキー(フラグ)を探す必要がありました。 Dumpster Divingでは、各チームに30分が与えられました。

さらに、 Positive Hack Daysフォーラムの2日目にCTF参加者が新たな驚きを待っていました。 これらの最初は、航空機AR.Droneの制御を傍受するタスクでした-安全でない無線接続を介して電話から制御されるデバイス。 この問題を解決するために、参加者には30分が与えられました。

5月31日、モスクワの天気は飛べなかったため、テクノロジーセンターのロビーで打ち上げが行われました。

このコンテストの勝者は、チームのボーナスポイントを獲得しただけでなく、自分で航空機を受け取りました。 quadrocoptersの所有者は、HackerDomチーム(ロシア)のSergey Azovskovと、PPP(米国)のMatt Dikofでした。

「お金を守る方法」セクションでは、コンテストが「ビッグクー$ h」で開催されました。 ハッカーは、この競争のために特別に設計されたRBシステムからお金を引き出す必要がありました。 競争の第2段階では、CTFチームはリモートバンキングシステムを保護するために一生懸命に働かなければならず(これを行うには4時間ありました)、オンラインHackQuest競争の参加者はシステムを30分間攻撃し、CTFチームの銀行からお金を引き出そうとしました(詳細については、 habratopikを参照してください )。

CTFメンバーはこの戦いに勝ち、ほとんどすべてのお金を節約できました。

結果

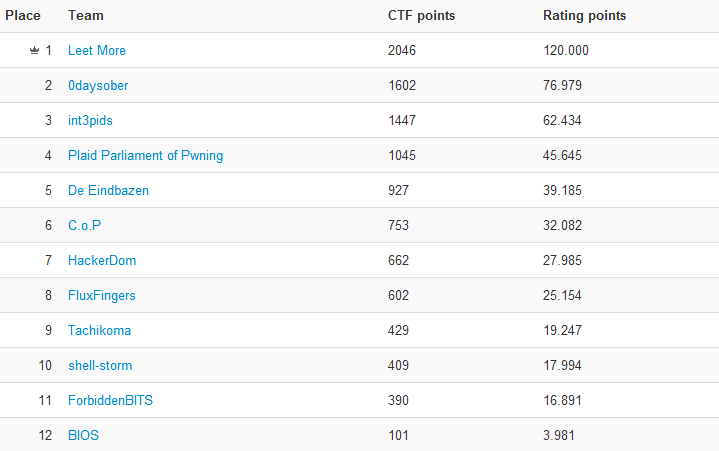

Positive Hack Days CTF 2012での勝利は、ロシアのチームLeet Moreが勝ちました。昨年は2位になりましたが、今回はライバルに1度もチャンスを与えず、150,000ルーブルのメインプライズを奪いました。 2番目は0daysober(100,000ルーブル)からのスイスの代表で、3番目は50,000ルーブルでした。 スペイン人はint3pidsから征服しました。 昨年の受賞者である米国のPPPチームが4位になりました。 最終表は次のとおりです。

日本の4つの異なる大学の学生で構成され、PHDays CTFでデビューした日本のタチコマチームに言及したいと思います。 太陽が昇る国全体が男たちを応援しており、初めて彼らは価値ある以上のパフォーマンスを発揮しました。

0日

CTFは非常に興味深い脆弱性をいくつか発見しました。 Leet Moreチームは、freebsd 8.3リリースで0日を発見しました(ローカルの脆弱性-セキュリティ制限を回避します)。 この脆弱性を利用して、フラグ保護メカニズムを破壊し、フラグを削除して、ライバルに行かないようにすることができました。 しかし、誰もこれをしませんでした:)

さらに、eindbazenチーム(オランダ)は、「King of the Hill」でXSS攻撃ベクトルを発見しました。 このようなWeb攻撃のシナリオはCTFの準備として提供されていなかったため、これは一種のゼロデイ脆弱性とも呼ばれます。

デフコン。 モスクワからこんにちは

悲しいことに、DefconはCTF修飾子を移動しませんでした。 フォーラムの直後、PHDays CTFに参加している12チームが物理的に選択に参加できなかったことは明らかです。誰かが飛行機に乗っていて、誰かがとても疲れていました。

その結果、PPPチームのイニシアチブで(ユーモアのセンスがあり、秩序があります)、「ほのめかしているように見える」写真が現れました。

そうでなければ、すべてが最高でした! 来年は、PHDays CTFをさらに楽しくしようとします。

PS CTFの完全な凡例(テキスト+ビデオ)とフォーラムレビューへのリンクは、コンテストの主催者の1人のブログで見つけることができます。