LinkedInのディレクターはまた、 リークされたデータベースにユーザーのメールアドレスが示されていなかったことを強調しており、FBIはすでに攻撃者を探しています。

一方、リーク以来、公開されたデータベースからのパスワードの半分以上が選択されています。 たとえば、SophosLabsは350万のパスワードを管理できました。 公開されたLinkedInファイルからのすべての一意のハッシュの60%(650万のハッシュのうち、一意であるのは580万のハッシュのみ)。

John the Ripperなどのプログラムでは、単語の追加や文字の追加/置換を使用したブルートフォース辞書処理が可能であるため、linkedinpasswordやp455w0rdなどの長いパスワードは簡単に解読できます。 さらに、このプログラムでは、プロセスで見つかったパスワードで辞書を補充することができるため、7つのパッセージの後、m0c.nideknilなどのパスワードがありました(辞書語彙から)。

例

最初のパス。 「3番目の位置にdを追加」というルールでpwlinkからpwdlink

2.「4番目の位置に4を挿入」というルールでpwdlinkからpwd4link

3.ルール「add ed」でpwd4linkからpwd4linked

4.「3番目の文字を削除する」というルールでpwd4linkedからpw4linked

5.ルール「アドイン」でpw4linkedからpw4linkedin

6.「先頭にmを追加」というルールでpw4linkedinからmpw4linkedin

7. mpw4linkedinから「2番目の文字を削除する」というルールを持つmw4linkedin

8.「先頭にsを追加」というルールでmw4linkedinのsmw4linkedin

9. smw4linkedinから「2番目の文字を削除する」というルールを設定したsw4linkedin

10.「先頭にlを追加する」というルールでsw4linkedinからlsw4linkedin

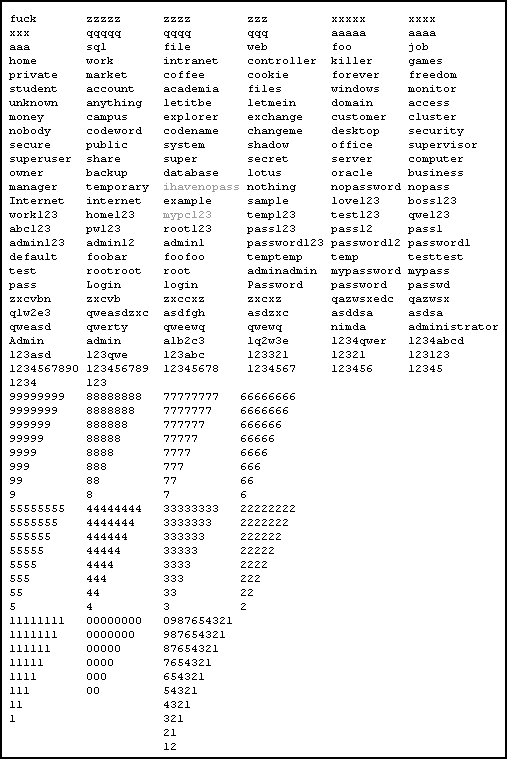

通常の辞書に加えて、SophosLabsはConfickerワームが使用する辞書も使用しました。 以下は、Conficker辞書のパスワードのリストです。2つ(mypc123とihavenopass)を除いて、それらはすべてLinkedInデータベースに格納されています。

LinkedInから盗まれた30の最も一般的なパスワードも参照してください。