私たちの新しい友人W32.Flamerは決して驚かされません。 今日は、このワームでBluetoothテクノロジーを使用する可能性についてお話します。

私たちの新しい友人W32.Flamerは決して驚かされません。 今日は、このワームでBluetoothテクノロジーを使用する可能性についてお話します。

攻撃者は、ユーザーのモバイルデバイスを1マイル以内に特定し、被害者の居場所を追跡し、機密情報を盗み、会話を聞くことができます。

Windowsプラットフォームでこれまでに検出されたすべての脅威の中で、W32.FlamerはBluetoothテクノロジーを非常に広く使用している唯一のマルウェアです。

Bluetoothテクノロジーを使用した機能は、BeetleJuiceモジュールに実装されています。 起動は、攻撃者によって指定された構成パラメーターの値に従って実行されます。 起動時に、利用可能なすべてのBluetoothデバイスを最初に検索します。 デバイスが検出されると、ステータスを要求し、おそらく攻撃者に送信するための識別子を含むデバイスパラメータが記録されます。 その後、彼は自身をBluetoothビーコンとして設定します。 つまり、W32.Flamerワームに感染したコンピューターは、Bluetoothデバイスを検索するときに常に表示されます。 自己フラッシュに加えて、W32.Flamerは感染したコンピューターに関する情報をエンコードし、特別な「説明」フィールドに保存します。

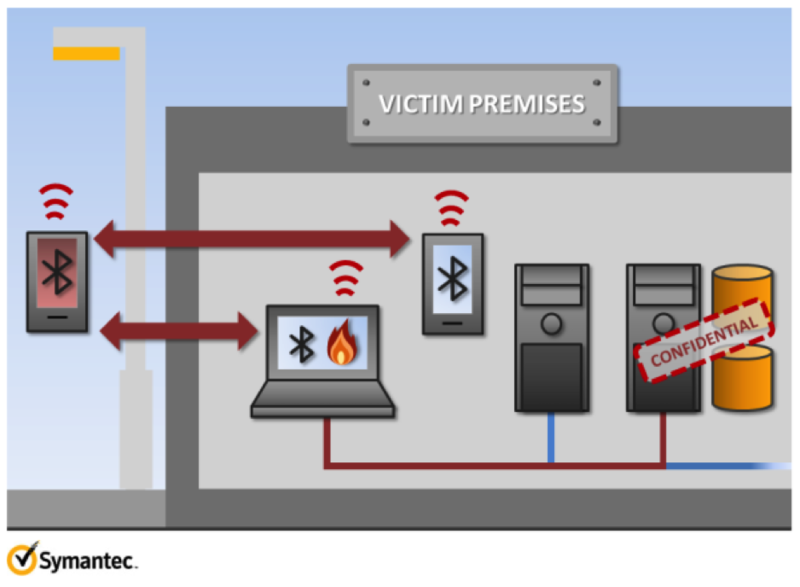

以下は、W32.FlamerワームでBluetoothテクノロジーを使用するためのシナリオです。

シナリオ#1-被害者の社会的つながりを特定する

W32.Flamerワームに感染したコンピューターの範囲でBluetoothデバイスを常時監視することにより、攻撃者は日中に検出されたデバイスを記録できます。 これは、感染したコンピューターがラップトップである場合に特に効果的です。これは、被害者が通常、コンピューターを携帯するためです。 しばらくすると、攻撃者は検出されたさまざまなデバイスのリストを受け取ります-主に友人の携帯電話や被害者の知人。 そして、そのような観察に基づいて、彼は被害者と他の人との関係の図を作成し、彼の社会的つながりと専門的な友人の輪を決定します。

シナリオ2-被害者の居場所の特定

コンピュータが感染した後、攻撃者はその所有者が彼に特に興味があると判断する場合があります。 おそらく、彼は被害者のいる建物を知っているが、彼女のオフィスは知っていない。 ただし、Bluetoothテクノロジを使用すると、攻撃者は感染したデバイスの場所を特定できます。

無線信号のレベルを測定することにより、攻撃者は被害者が特定の感染したデバイスに近づいているのか、それとも離れているのかを判断できます。 Bluetoothビーコンモードと感染したデバイスに関する情報を使用すると、攻撃者は感染したコンピューターまたは被害者のデバイスの物理的な場所を特定できます。

コンピューターを見つけるよりも好ましい代替手段は、被害者の携帯電話の識別です。 BeetleJuiceモジュールは、感染したコンピューターの隣にあるデバイス識別子のリストを既にコンパイルしているため、攻撃者はどのデバイスが被害者に属しているかを把握しています。 それらの1つは携帯電話で、ほとんどの場合、人のすぐ隣にあります。 そして今、攻撃者はデバイスをインストールまたは変更する必要なく、受動的な監視を行うことができます。 Bluetooth監視装置は、空港、駅、輸送ハブに設置できます。 この機器は、被害者に属するデバイスの識別子を探します。 一部のタイプの攻撃では、1マイル(1609 m)離れたBluetoothデバイスを特定できます。 このような監視の最も不吉な側面は、被害者を正確に特定し、将来より簡単に追跡できることです。

シナリオ3-高度な情報収集

W32.Flamerの機能の大部分は、Luaスクリプト、またはアプリケーションストア(「apprepository」)FLAMEからダウンロードされた「アプリケーション」(「apps」)の形式で実装されます。 攻撃者が感染したデバイスにダウンロードするために、新しい感染したBluetooth LuaアプリケーションをFLAMEリポジトリに配置することは難しくありません。 機能が強化されたため、到達可能なBluetoothデバイスを既に特定した攻撃者は、多くの攻撃を受ける可能性があります。

- アドレス帳、SMSメッセージ、写真などから連絡先を盗みます。

- 感染したコンピューターをオーディオヘッドセットとして接続することにより、盗聴用のBluetoothデバイスを使用します。 Bluetoothデバイスがコールルームにある場合、またはコールが発信された場合、攻撃者はすべてを聞くことができます。

- 盗まれたデータを別のデバイスの通信チャネルを介して転送します。これにより、ファイアウォールとネットワーク監視ツールをバイパスできます。 このために、攻撃者はソースから1マイル以内にある自分のBluetoothデバイスを使用する可能性があります。

W32.Flamerには、これらの目標の達成を保証する未公開のコードが含まれている可能性があります。 たとえば、ビーコンコードをまだ発見していないにもかかわらず、感染したコンピューターはBluetoothを介して別のコンピューターと通信できます。 また、保護されたネットワークに接続された2番目のコンピューターがUSB接続を介して感染した場合、そのコンピューターで利用可能なネットワークは、感染したコンピューターへの既存のBluetooth接続のみである可能性があります。 これを保証するコードは、Win32.Flamerにすでに存在している可能性があります。

説明されている仮定は、適切な技術トレーニングで簡単に実装できる実行可能な攻撃です。 また、W32.Flamerの複雑さは、攻撃者の非常に優れた技術的トレーニングを示しており、そのような攻撃は彼らの肩にかかっています。

続行するには...