作業の結果を分析することで、情報セキュリティの永遠の疑問に対する答えを見つけることができました。

- 「マルウェア」に感染しているサイトの数は?

- どちらのCMSが安全か-商用、オープンソース、それとも自分で開発する方が簡単ですか?

- どちらが安全ですか-Java、PHP、またはASP.NET?

- PCI DSS要件を満たす-神話か現実か?

確かに、これらの質問のいくつかに対する答えは私たちを驚かせました。 詳細-カットの下。

潜在的に危険ですか?

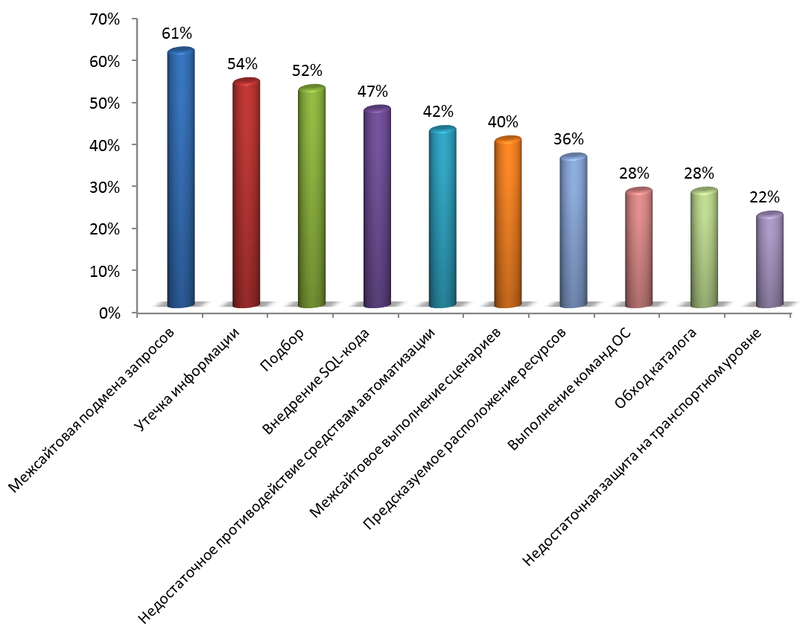

はい! テストしたすべてのWebアプリケーションに脆弱性が見つかりました。リソースの3分の2に重大な脆弱性が含まれています。 グラフには、脆弱なサイトのシェアを示す上位10の脆弱性があります。

誰の害虫がむさぼり食った

サイトの10%が「マルウェア」に感染していました。 これにどのような脆弱性が寄与しましたか? 疑いは主にOSコマンドの実行、およびSQLコードの実装とファイルシステムの不正なアクセス権にあります。 感染したサイトには、これらの脆弱性が含まれている可能性がはるかに高くなります。 「OSコマンドの実行」の脆弱性については、違いは非常に顕著です。ほとんどすべての感染サイト(92%)は脆弱でした-悪意のあるコードのないサイト(21%)とは異なります。 その結果、この脆弱性のある3番目のサイトはすべて悪意のあるコードに感染していました。

CMS:セキュリティにお金を払う価値はありますか?

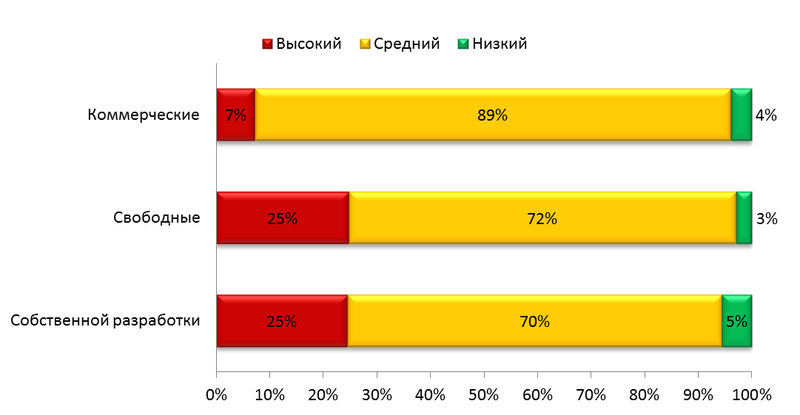

オープンソースのCMSを使用できるかどうか、誰もがずっと知りたいと思っていましたが、商用のものに分岐する価値はありますか? または自分で開発しますか? 独自のシステムで構築されたサイトには、商用システムや無料システムのサイトよりも重要な脆弱性やその他の一般的な脆弱性が含まれていることが調査により示されました。 奇妙なことに、彼らは不法行為から安全であることが判明しました。多くの脆弱性にもかかわらず、自動ツールを使用した大量攻撃の一部として「偶発的な」ハッキングの傾向がありません.CMSに「つまずく」ことを期待してエクスプロイトを作成する人はいないからです。 オープンシステムの場合、これは大きな問題になりました。ほぼ4分の1が感染しました。

そのため、独自の設計のCMSは古いふるいに似ており、尾に織り込まれています。 しかし、商用およびオープンソースはどうでしょうか? 最も一般的で最も危険な脆弱性を考慮すると、違いはそれほど大きくないと結論付けます。 各グループは、一連の脆弱性をリードしています。 たとえば、商用CMSはSQLインジェクションに対して脆弱である可能性が高くなります。 しかし、SQLコードの実装の試みを恐れていないことが確実な場合は、商用CMSを選択してください(これらは、分類全体でセキュリティの点で1位です)。 OSコマンドの実行、クロスサイトスクリプティング(XSS)、およびゼロバイトの実装はすべて無料のシステムです。 また、ディレクトリトラバーサルおよびクロスサイトリクエストスプーフィング(CSRF)に対する抵抗という点では、これは戦闘の引き分けです。 重大な脆弱性「リモートファイルインクルージョン」は、独自の設計のCMSを備えたリソースでのみ特定されました。 以下は、さまざまなタイプのCMSが存在するサイトのリスクレベルごとの脆弱性の分布のグラフです。

ルートを見る

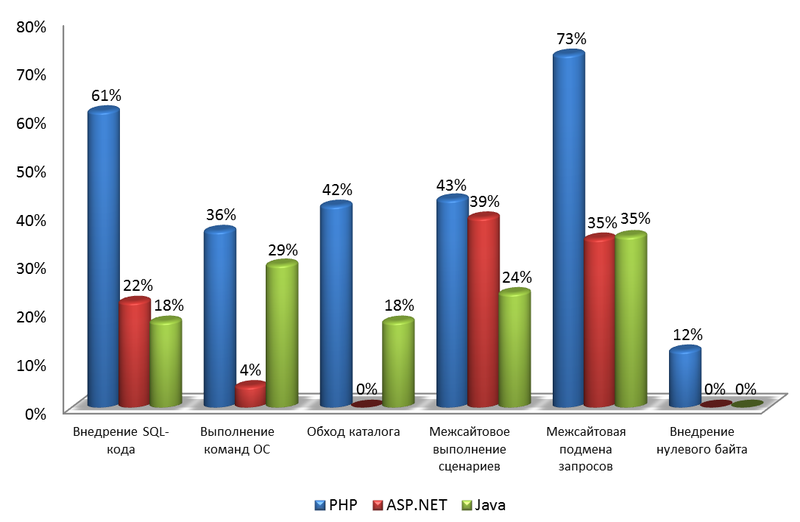

サイトの「穴あき」は、言語選択時にも決定されることが知られています。 この意味での違いは驚くべきものです。ケースの81%のPHPのシステムには重大な脆弱性が含まれており、Javaの場合-59%のケース、ASP.NETのシステムはわずか26%です。

誰が何を恐れていますか? ディレクトリトラバーサルに対して脆弱なASP.NETリソースはまったく見つかりませんでした! OSコマンドの実行に対して脆弱であったのは4%のみでした。 しかし、クロスサイトスクリプティングは、Javaの他のサイトのほぼ2倍です。 SQLコードインジェクションに対するセキュリティのチャンピオンシップでも、JavaはわずかなマージンでASP.NETを上回り、残念ながらPHPはペンで振り回します(脆弱なサイトの61%-シェアは競合他社のほぼ3倍です)。 CSRFと同じ話:PHPサイトは2倍脆弱です。 さて、ゼロバイトの実装は、PHPサイトの影響をまったく受けることが判明しました。

お金がワイヤを流れる場所

金融セクターのWebリソースを調べた結果、状況は非常に憂鬱であるという結論に達しました。 わずか10%のケースで、所有者はWebアプリケーションを保護するためのPCI DSS要件をなんとか満たすことができました。 誰もバッファオーバーフローを許可しなかったのは良いことです。 しかし、76%(!)のアプリケーションでは一般的に誤ったエラー処理が行われます。

同時に、リモートバンキングシステムの分析により、ほとんどすべての重大な脆弱性が排除されたことが示されました。 RBSの脆弱性のうち、リスクが高いのは1%のみです。

PS 2010年から2011年にPositive Technologiesが実施したWebアプリケーションのセキュリティ分析中にデータが収集されました。 セキュリティ評価は、補助的な自動化ツールを使用して、白黒ボックスの方法で手動で実行されました。 脆弱性の分類には、Webアプリケーションセキュリティコンソーシアム脅威分類(WASC TC v。2)システムが使用されました-入力および返されたデータの処理エラーとサービス拒否を除きます。 脆弱性の重大度はCommon Vulnerability Scoring System(CVSS v。2)に従って評価され、その後、高、中、および低レベルのリスクが特定されました。

PPS最も好奇心の強い読者には、レポートの完全版に慣れる機会があります。