トラフィックがある太い線が接続されているデータセンターがあると想像してください。 あなたに向かうトラフィックはどれくらい安全ですか? 私はあまり素朴ではなく、いくら言ってもいいでしょう。 インターネットには、ウイルス、ネットワークワーム、DoS、DDoSの作成方法に関する記事が多すぎます。スクリプトキディの数は今や規模を超えており、プロのクラッカーを雇う可能性は誰も驚くことではありません。

この時点で、このすべての恐怖から身を守る方法について考え始めると、ITコンサルティングの勇敢な人たちから次のように言われます。侵入検知システム、ファイアウォール、IPS、アンチウイルスをどこにでもインストールします。 合理的な質問、「これらの部品はどれくらい必要ですか?」に、トラフィックのあるワイヤの太さに応じて、10/20/100/500という数字を呼び出します。

そして、ここで問題が発生します。これについてお話ししたいのは、トラフィックを保護するためにトラフィックの処理を並列化する方法です。 この質問はいくつかの理由で非常に重要です。

1.セキュリティは、システム/サービス/その他の基盤となる基盤の不可欠な部分です。

2.セキュリティメカニズムは非常にリソースを消費します(ホームコンピューターのKasperskyを思い出してください)。

3.キャッシュ、実行予測などの助けを借りても、セキュリティメカニズムを加速することはほとんどできません。

一方で、私たちの生活をより良くするために、保護具自体の生産性を向上させる新しい方法を考え出すことができます。 一方、セキュリティ機能を少しだけ再作成してそのままにしておき、それらを改善する代わりに、セキュリティ機能を備えた分散トラフィック処理を編成する方法を考え出すことができます。

この時点で、特にイライラする人々は、F5 Big-IPのようなものを提供することを提案し始めます。F5Big-IPは、Checkpoint Security Gatewayを使用してサーバーにトラフィックを分散します。 原則として、良い解決策ですが、次の場合に機能しなくなります。

•セキュリティ設定を簡単かつ簡単に再構成したい(ファイアウォールのルールの変更、VPNへのIPアドレスの追加など)。

•セキュリティツールの別のインスタンスを慎重に追加する場合。

•保護具の落下が1つまたはさらに悪い場合があります。

さらに、既存の保護オプションによってまだ制限されています。独自のものを作成したい場合は、...うーん...ただ疲れるからです。

しかし、恐れることはありません、私たちはあなたを助けます! 会社にはCrossbeamという素晴らしいものがあります。 そして、それだけの価値があるだけでなく、保護装置の開発と移植のために私たちによって積極的に使用されています。 それが何であるか簡単に説明します。

Crossbeamは、セキュリティ機能を備えたエンドツーエンドのトラフィック処理向けに調整されたプラットフォームです。 以下を提供します。

•強力なハードウェア構成。

•トラフィックの分散とバランシングのメカニズム。

•独自のアプリケーションを開発するためのツール。

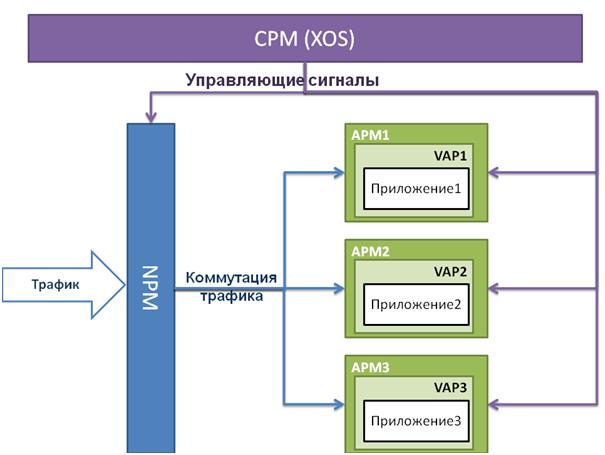

プラットフォームは、次のコンポーネントで構成されています。

1.ハードウェア

1)シャーシ

2)電源と換気

3)モジュール:

i。 ネットワーク(NPM-ネットワーク処理モジュール)

ii。 アプリケーション(APM-アプリケーション処理モジュール)

iii。 コントロール(CPM-コントロール処理モジュール)

2.ソフトウェア

1)XOSオペレーティングシステム

2)仮想アプリケーションプロセッサ-VAP(仮想アプリケーションプロセッサ)

3)アプリケーション

トラフィック処理プロセスは、次のように表すことができます。

着信トラフィックはネットワークモジュールポート(NPM)に到着し、アプリケーションモジュール(APM)に分配されます。 要するに、これは次のように行われます。

1. NPMはIPパケットヘッダーを解析します。

2.次のデータがヘッダーから抽出されます。

a。 送信元IPアドレス

b。 宛先IP

c。 送信元TCPポート

d。 宛先TCPポート

そしてタプルに形成されます。 同じタプルを持つすべてのパケットは、トラフィックフローと呼ばれます。

3.いわゆるタプルでの検索が実行されます。 アクティブなネットワークフローのテーブル(AFT-アクティブフローテーブル)。 検索結果は、トラフィックを処理するために設計されたAPM番号です。

4.検索が成功した場合、パケットは適切なAPMに送信されます。

5.検索が成功しなかった場合、NPMはCPMに切り替えます。CPMはプラットフォーム全体の構成を保存し、AFTに新しいエントリを追加します。

このようなアルゴリズムにより、最初に表明された問題、つまりトラフィックを保護するためにトラフィックの処理を並列化する方法を解決できます。 同時に、このトラフィック分散方法は負荷のバランスをとるのに十分選択的ですが、同時に複数のコンピューティングノード間でユーザーセッションをリッピングすることはできません。

さらに、プラットフォームツールにより次のことが可能になります。

•簡単で未構成のセキュリティ設定。 これは1か所で1回行われ、すべてのインスタンスに適用されます。

•保護装置の1つまたは複数のインスタンスが落下した場合、保護装置の他のインスタンス(APM)の負荷を自動的に再配分します。

一般に、優れた機能性を備えた非常に興味深い鉄片です。

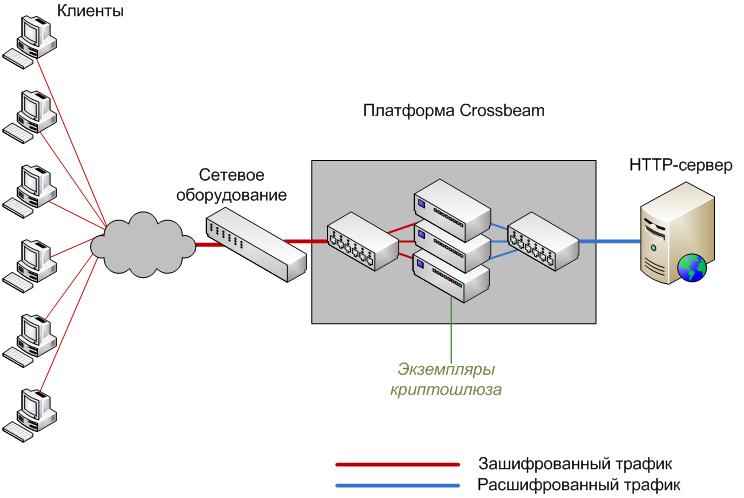

彼女が私たちのところに来たとき、私たちはそのようなことを怠るのは無価値であると判断し、それ専用の暗号ゲートウェイを開発しました。 私たちの理解では、これはそのようなプログラムであり、データセンターの前に置かれ、次のとおりです。

•データセンターに向かうトラフィックのパケットを解読し、リソースを大量に消費するコンピューティングからサーバーをアンロードする

•データセンターからのトラフィックのパケットを暗号化することにより、クライアントへの情報の安全な転送を保証します

わかりやすくするために、図を示します

このゲートウェイは次のことを行います。

•APMによって着信トラフィックパケットを配布します。

•GOST 28147-89のアルゴリズムに従って各パケットのコンテンツを暗号化します。

•パケットを送信先に送信します。

•逆方向のパケットの場合、同じことを行い、コンテンツを復号化します。

同時に、各クライアントは(実際には、各IPアドレスに対して)独自のキーを持っている必要があります。

APMでスピンしているのは、RHELを削除してパッチを当てたものにすぎないため、通常のCentOSで開発を開始しました。 CentOSで暗号ゲートウェイを作成およびデバッグした後、Crossbeamへの転送を開始しました。 SDK、ドキュメント、Crossbeam自体の開発者とのコミュニケーションがあるため、約半年を費やしました。 転送の本質は、プラットフォームと通信するためのインターフェイスをアプリケーションに書き込み、トラフィックを再配布する可能性を考慮することです。

最初に遭遇した問題はデバッグです。 APMにはgdbがないため、最初はデバッグする方法がわかりませんでした。 しかし、APMを慎重に注意深く検討すると、COMポートが見つかりました。 その後、ソリューションは非常に迅速に登場しました-COMポートを介したリモートデバッグ。 Linux APMイメージのカーネルパラメーターを設定し、procのkdbを介したデバッグを含めました。 ところで、同僚からデバッグについて読むことができます(http://habrahabr.ru/company/neobit/blog/141067)

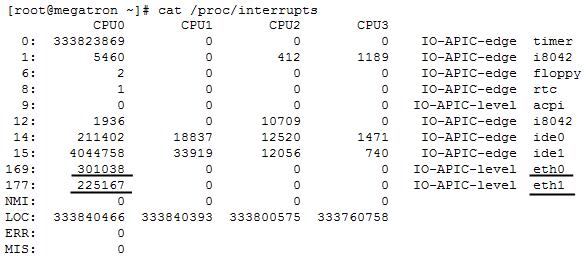

2番目の問題は、プロセッサコア全体の負荷の均一な分散です。 当初、暗号ゲートウェイは、netfilterサブシステムにフックを設定するカーネルモジュールでした。 トラフィックの送信を開始したとき、APMで使用可能な16コアのうち、1つが99%ロードされ、残りがアイドル状態であることがわかりました。 同時に、パケット損失は単に容赦ありませんでした。 これはこれに関連していました。 Linuxカーネルのnetfilterフックハンドラーへの呼び出しは、ネットワークインターフェイスソフトウェアの割り込みによって行われます。 / proc / interruptsを調べて、これがシステムに当てはまるかどうかを確認できます。

この問題を解決するための2つのオプションがあります。

1.カーネルパラメーターSMP_AFFINITYを構成します。

2. CONFIG_HOTPLUG_CPUパラメーターを使用してLinuxカーネルを再構築します(カーネルバージョン2.6.24.3以降)。

最初のケースでは、ビットマスクがファイル/ proc / irq / <割り込み番号> / smp_affinityに書き込まれます。このユニットは、この割り込みの処理に関与するカーネルに対応しています。 ただし、ほとんどの場合、このソリューションでは、1つのコアから別のコアに負荷を再分散することしかできません。 つまり マスク4(000100)をsmp_affinityに書き込むと、割り込みは3番目のコアで処理されます。 ただし、マスク7(000111)を記録する場合、割り込み処理は最初のコアでのみ実行されます。 したがって、このソリューションは非常に限られたハードウェアセットにのみ適用できます。 2番目のオプションはより普遍的ですが、常に適用できるわけではありません。多くのメーカーは、再構築用のソースコードを提供せずに、ハードウェアのLinuxカーネルを強力に変更します。 そしてそれらの間のクロスビーム。 Crossbeam開発者から少し秘密の知識を適用する必要がありました。彼らは、パッケージがLinuxカーネルに入る前であってもトラフィックの初期処理を実行するCrossbeamに合わせたドライバーを作成しました。

その結果、驚いたパフォーマンスを達成することができました。GOST28147-89によると、0.95 Gb / sの速度での暗号化のストリーミングです。 1つのAPMで。 そして、これはいくつかの理由により達成されます。第一に、ネットワークトラフィックの処理を並列化すること、第二にコア全体に負荷を分散すること、第三に強力なハードウェアプラットフォームによるものです。

トラフィックの並列化の可能性を思い起こせば、APMの追加によって暗号化速度はほぼ直線的に増加すると言えます。 つまり、3 APMの最大構成でアプリケーションを実行すると、ほぼ3 Gb / sの速度で暗号化できます。 あなたが金持ちなら、あなたは最もクールなモデルを購入し、10 Gb / sまで作ることができます。 悪くないでしょ?

ちなみに、これらの数値は、ほとんどのメーカーが行っているように、理論的にではなく実験的に得られたものです。 5 Gb / sの負荷を生成するスタンドを組み立てました。 パッケージを復号化するHTTPサーバーとして、nginxを取得し、その設定、Linuxネットワークスタックの設定を変更し、nginxに5 Gb / sの速度でHTML-staticを強制しました。

要約すると、次の結論を導きたいと思います。 トラフィック処理の並列化はボトルネックを克服するための非常に効果的なアプローチですが、ごく最近セキュリティツールにこのアプローチを適用するようになり、GOSTアルゴリズムの最初の1つになりました。 私たちのアイデアは、別々のフローでネットワーク接続を暗号化し、複数の独立したコンピューティングモジュール上の多数のコアに計算を分散することで、トラフィックフローを並列化することでした。 当然、セキュリティ機能をアプリケーションシステムのロジックから分離するプロセスは簡単ではありませんでしたが、図から明らかなように、私たちの努力は完全に正当化されました。