定義

TSM(Trusted Service Manager)は、サービスプロバイダーとモバイルオペレーターが非接触アプリケーションをリモートで管理できるようにするサービスであり、NFC対応端末の安全な要素へのアクセスを提供します。 TSMサーバーの所有者は、モバイルオペレーター、サービスプロバイダー、またはNFC対応モバイル端末の非接触アプリケーションの安全な要素へのアクセスを制御する他の人物との間でビジネス契約と技術通信を確立する仲介者として機能します。

主な機能

-モバイルオペレーターとサービスプロバイダー間の通信。

-安全なデータ交換の保証。

-非接触型アプリケーションのライフサイクル管理。

-新規ユーザーの登録(セキュリティドメインの作成、OTAによる非接触アプリケーションのダウンロードとパーソナライズ);

-サービスの有効化と無効化。

-ユーザーインターフェイスの更新。

-NFCクライアントデータベース管理。

-支払いのためのEMV残高(Europay、MasterCard、VISAカードの残高)の更新。

-チケットの再登録などの付加価値サービスの管理。

-アプリケーションへの安全なアクセスのためのキー管理。

TSMタスク

エンドユーザーは近い将来、携帯電話のNFCテクノロジーを使用して、さまざまな支払いを行い、交通機関のチケットを購入し、ロイヤルティ、アクセス、およびその他の多くの非接触サービスを確保するものと想定されています。 同様のシステムは、すでに世界中の多くの場所で実装されていますが、通常、その範囲とプロセスへの参加者の数が制限されています。 主なタスクは、そのようなシステムを大衆に紹介することです。

問題は、サービスプロバイダー(SP)とモバイルオペレーターがコラボレーションのために簡単に交換できる互換性のあるモバイルNFCシステムを作成する方法です。

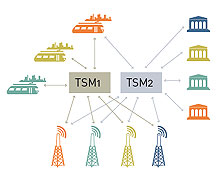

GSM Associationの対応は、サービスプロバイダーとMNO間の接続を確立するハードウェアとソフトウェアの複合体(TSM)を作成することでした。 TSMは、当事者間の信頼と機密性のレベルを提供することも目的としています。

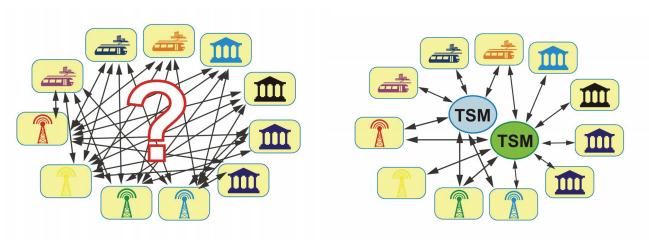

図1は、TSMフリーのビジネス環境の混oticとした性質を示しています。

図1. TSMのメインタスク。

NFCモバイルシステムは、異なるビジネス環境の複数の個人またはエンティティの接続と異種システムの使用を必要とするため、ビジネス機能をサポートするためのデータ交換が容易になります。 これには、新しい機能を提供するために現在のワークフローを変更する必要があります。

NFCアプリ

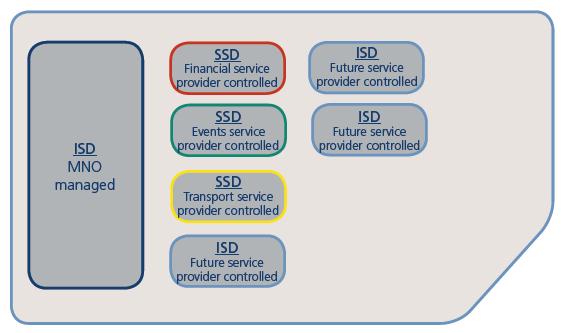

スマートカードのメモリ領域は、NFCアプリケーションのストレージとして効果的に使用できます。 一例として、「電子財布」の概念があります。 現在、ウォレットにはさまざまなタイプのプラスチックカードが多数含まれています。 それらはすべて、UICCでNFCアプリケーションとして表示できます。 さらに、ロイヤリティカード、チケット、ドアロックシステム、メンバーシップカード、磁気ストリップ付きのカードは、UICCでNFCアプリケーションとして提示および実装できます。

UICCを使用する利点は、個人的な性質(カードを加入者にリンクする)、携帯電話間の互換性、独自のセキュリティシステムです。

他のアプリケーション環境と同様に、新しいアプリケーションを追加し、古いアプリケーションを削除し、既存のアプリケーションを新しいバージョンで更新し、アプリケーションに関連データを提供する必要があります。 このような管理システムでは、OTAプラットフォームを使用する必要があります。 モバイルオペレーターは、OTAプラットフォームを使用して管理できるインフラストラクチャをすでに備えているため、ここで重要な役割を果たします。

UICC上のNFCアプリケーションは常駐している場合がありますが、アプリケーションにユーザーインターフェイスを提供する必要がある場合があります。 ユーザーインターフェイスを必要とするアプリケーションの例:自動販売機(端末)から購入するときのアプリケーションのアクティブ化、ステータスと情報、使用可能なクレジットカード/デビットカードのリスト、輸送チケットの毎月の購入の確認。

UICCでNFCアプリケーションをダウンロード、更新、削除するには、RAM(リモートアプレットマネージャー)機能が必要です。 また、アプリケーションのダウンロードはSMSを介して実行できます。 これは、UICCの大規模なバッチを同時に更新する場合に特に問題になります。 GPRSおよびUMTSチャネルを使用してデータを転送するBIPなどの高速通信を使用することは、UICCでアプリケーションの更新を実行するための好ましい方法です。

実装例

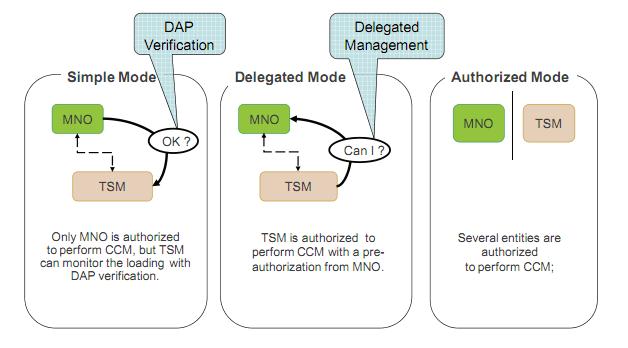

NFCシステムでは、MNO(モバイルネットワークオペレーター)は、アプリケーションを保存するためにサブスクライバーに配布されるSIMカードを提供します。 したがって、MNOは適切なビジネスモデルを選択する機会があるため、SIMカードの側面でサポートされ、パートナー(サービスプロバイダーおよびサービスマネージャー)が利用できるパーソナライズ権を選択します。 さまざまなビジネスモデルの3つの主なシナリオ:

-シンプルモード:カードのコンテンツがMNOのみによって管理され、TSMによって制御される発行者指向のモデル。

-委任モード:カードの内容の管理はTSMによって委任できますが、各操作にはMNOからの許可が必要です。

-許可モード:マップコンテンツ管理はTSMに完全に委任されます。

図2.非接触型アプリケーションを管理するためのビジネスモデルの違い。

シンプルモードでは、コンテンツ管理はMNOによって実行されます。 SIMカードに支払いアプリケーションをダウンロードできるのはMNOのみです。

委任モードモデルでは、MNOはアプリケーションのダウンロード、インストール、アクティブ化、またはアンインストールについて責任を負いません。 カードの内容は、MNOの許可(事前許可)でTSMによって管理されます。 場合によっては、プライバシー上の理由から、SPがアプリケーションのパーソナライズプロセスを制御する場合があります。

許可モードモデルの機能は、TSMがMNOからの事前の許可なしにSPアプリケーションのコンテンツを管理できることです。

MNOの実装

MNO側では、2つのバージョンで実装が可能です。

-TSMはMNO自体によって実装されます。

-TSMはサードパーティによって実装されています。

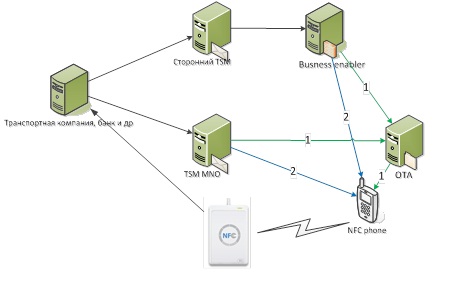

最初のケースでは、オペレーター側でTSMを編成する場合、操作に関するデータ送信は、端末(NFCサポート付きの電話)に直接、およびOTAプラットフォームを介して可能です。 OTAは、必要に応じて、たとえば、アプリケーションのダウンロードがOTAを通過するときのロードシェアリング、およびTSMからのアプリケーション管理に使用することをお勧めします。

サードパーティ組織によるTSMの実装の場合、MNOから操作を監視できるように、操作に関するデータはBusiness Enablerを介して送信されます。 Business Enablerにより、MNOはサードパーティTSMをアクティブまたは非アクティブにできます。 Business Enablerを介して正常に操作を渡した後、端末への直接およびOTAプラットフォームを介したさらなるデータ転送が可能です。

結論

原則として、エンドユーザーに提供されるNFCサービスには、送信データの保護が必要です。 携帯電話を使用するという観点からこの要件を満たしているということは、SIMカードの一部として含めることも、別のチップとして(電話ボード上または外部メモリカードの一部として)含めることができる安全な要素が電話にあることを意味します。 同様に、このようなセキュリティ要素には、セキュリティ要素のメモリに保存された情報へのアクセスキーを持つ唯一の所有者が必要です。

明らかに、アクセスキーの単一の所有者が存在するという原則は、いくつかの独立したプロバイダーからユーザーにサービスを提供するという論理的な欲求と矛盾しています。 このようなサービスプロバイダーは、ばらばらの市場(運送会社や銀行など)で働くことも、直接の競争相手になることもできます。 しかし、最初の場合でも、企業は原則として、第三者にデータへのアクセスを提供することを望んでいません。

このような矛盾は、すべてのサービスプロバイダーが信頼するサードパーティの構造であるTrusted Service Managerを実装することで解決できます。

アプリケーションを操作するためのTrusted Service Managerの登場により、サービスプロバイダーとモバイルオペレーターは、機器投資を最適化し、アプリケーションとデータの制御に関して妥協することなくプロジェクトの実装を加速できます。

頭字語と略語

AP(アプリケーションプロバイダー)-アプリケーションプロバイダー

APSD(アプリケーションプロバイダーセキュリティドメイン)-アプリケーションプロバイダーセキュリティドメイン

AM(認定管理)-認定管理

CA(管理機関)-承認コントローラー

CASD(Controlling Authority Security Domain)-承認コントローラーのセキュリティドメイン

CCM(カードコンテンツ管理)-カードコンテンツ管理

CKLA(機密キー読み込み機関)-Sectron Key Download Controller

DM(委任管理)-委任管理

DAP(データ認証パターン)-DAP検証

ISD(発行元セキュリティドメイン)-セキュリティコントローラドメイン

LPO(リンクプラットフォームオペレーター)-プラットフォームオペレーター

MNO(モバイルネットワークオペレーター)-モバイルオペレーター

NFC(近距離無線通信)-非接触データ技術

OTA(Over-The-Air)-OTAプラットフォーム

SCP(スマートカードプラットフォーム)-SCPプラットフォーム:02-7キーキーのセキュアチャネル。 80-OTA

SE(セキュアエレメント)-セキュリティモジュール

SP(サービスプロバイダー)-サービスプロバイダー

SSD(補助セキュリティドメイン)-追加のセキュリティドメイン

TSD(Trusted Service Managerセキュリティドメイン)-TSMセキュリティドメイン

TSM(Trusted Service Manager)-TSMサービス

UICC(ユニバーサル集積回路カード)-スマートカード

ソース

この記事の一部の画像とテキストは、 SmartTrustおよびGlobalPlatformの公開プレゼンテーションに含まれています。