1)EAP-SIM認証スキーム

凡例:

EAP-拡張認証プロトコル

SIM-サブスクライバーアイデンティティモジュール

MAC-メッセージ認証コード

IMSI-国際モバイル加入者識別子

Nonce-クライアント側で生成されたランダムな値

GSMトリプレット-A3 / A8アルゴリズムに従って、このRANDに基づいて計算されたRANDおよびKcおよびSRES値

AuC-GSMオペレーターの認証センター。 タスクの1つは、GSMトリプレットを計算することです。

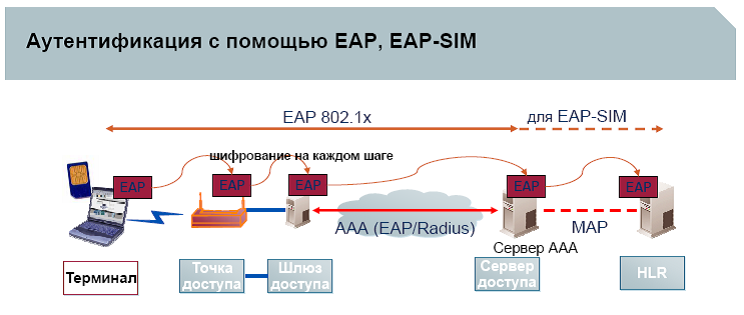

EAP-SIMを使用した基本認証スキームを以下に示します。

このスキームによるEAP-SIM認証には、次のコンポーネントが必要です。

-通常のGSM SIMカードおよび対応するソフトウェアをサポートするクライアントデバイス(ターミナル)。 特定のSIMカードを使用することができます。この場合、セキュリティは高くなります

-EAP-SIMをサポートする802.1X互換のWLANアクセスポイント

-ネットワークのWLAN側でDHCP(動的ホスト構成プロトコル)およびEAP-SIMプロトコルをサポートするアクセスコントローラー/ゲートウェイは、動的IPアドレスをネットワークユーザーに割り当て、EAPプロトコルを使用してWLANネットワークのAAA RADIUSサーバーと対話します

-EAP-SIM / AKAアルゴリズムを使用してWLANネットワークのユーザーを認証するために使用されるAAA RADIUSサーバー(従来のWLANネットワークでは、これは最も単純なケースでは入力されたログインとパスワードをチェックし、加入者に課金する認証サーバーです)

-AAA RADIUSサーバーWLANネットワークとHLR(ホームロケーションレジスタ)/認証センター(AuC)オペレーターとの相互作用のためのSS7ゲートウェイ。 図では、簡略化のために示されていません。

-HLR / AuC-GSM加入者のホームレジスタ

2)EAP-SIM認証の動作原理

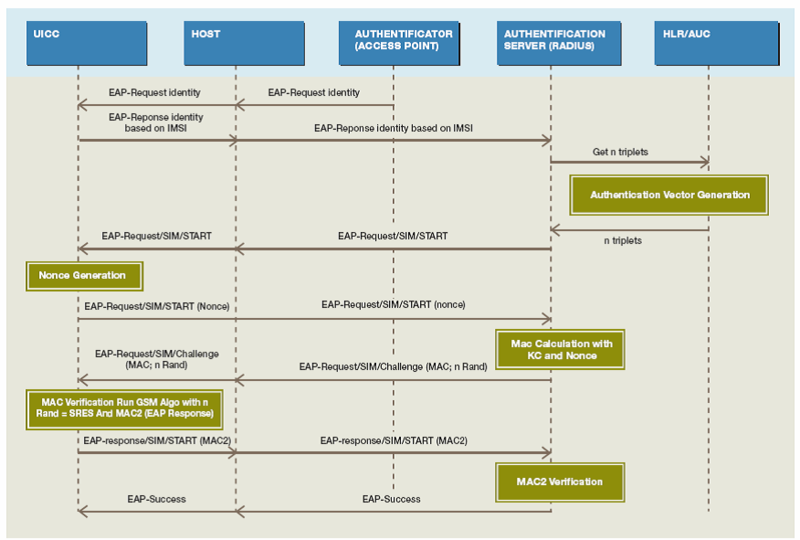

EAP-SIM認証の原理を説明するタイミング図を以下に示します。

PINコードが正しく入力された場合(または要求がオフになった場合)、サブスクライバーが適切なWLANネットワークを選択した場合、EAP-SIM認証が端末で開始されます。 認証プロセス中に、次の手順が実行されます。

a)アクセスポイントのWLAN側から(アクセスポイント図上)、EAP Identity RequestメッセージがEAPOLプロトコルを使用してユーザー端末に送信されます。

b)EAP Identity Responseメッセージ内のユーザー端末は、使用されたSIMカードまたは仮名のMSISDN(NAIの形式、たとえば250097000000001@eapsim.mobile_carrier.ru)を送信します。 仮のIMSIの類似物である仮名(仮ID)は、実際のIMSIを隠すことでセキュリティを強化するように設計されています。

c)EAP SIM開始要求メッセージ内のWLANアクセスポイントは、EAP-SIM認証のサポートされているバージョンについてユーザー端末に通知し、端末機器のパラメーターも要求します。

d)ユーザー端末は、サポートされている認証アルゴリズムの1つを選択します。これは、EAP SIM開始応答メッセージでアクセスポイントに報告されます。 このメッセージには、セッションごとに必要なGSMトリプレットの数の値も含まれます(3.1節を参照)。

e)WLANアクセスポイントは、802.1XプロトコルをRADIUS互換プロトコルに変換し、EAP SIM Start応答からAAA RADIUSサーバーにMSISDN +パラメーターを転送します。 次に、SS7ゲートウェイを介して(MAPを介して)AAA RADIUSサーバーが端末のMSISDN値をAuCに送信し、標準のGSMトリプレット(RAND、Kc、SRES)を要求します。

d)AuCおよびKcおよびSRES値から受信した2つまたは3つのRAND値は、WLAN AAA RADIUSサーバーによって使用され、EAP-SIM認証キー(K_aut)、EAP-SIM暗号化キー(K_encr)、セッションキーMSKおよびEMSKおよびEAP-SIM追加認証パラメーターを計算します。 次に、次を含むEAPパケットが生成されます:RAND値(クリアテキスト)、暗号化された追加の認証パラメーター(AT_ENCR_DATA)。 次に、EAPパケットとパケット量のハッシュ(値AT_MAC = SHA1(EAPパケット、NONCE_MT))がEAP SIM Challenge Requestメッセージで端末に送信されます。

e)端末が受信したRAND値はSIMカードに送信され、A3 / A8アルゴリズムを使用してSRESおよびKc値を計算します。これらのアルゴリズムは、前のステップ「EAP-SIM」で受信した「追加認証パラメーター」を解読するために端末で使用されます。 さらに、端末側での復号化が成功し、「EAP-SIM追加認証パラメーター」が正しい場合、端末は成功した「端末認証」と計算されたSRES値のハッシュ(AT_MAC = SHA1(SRES))を示すEAP SIM Challenge Responseメッセージをネットワークに送信します) そうでない場合、SRESハッシュは送信されません。

d)WLAN AAA RADIUSサーバーが認証成功のサインの受信を確認し、端末からのSRES合計のハッシュが計算されたハッシュと一致する場合、アクセスポイントはサービスの提供を開始し、「認証サーバーの成功」というメッセージが端末に送信されます。 サービスの提供は、標準のWPA / WPA2(WLANアクセス保護)暗号化を使用して可能です。

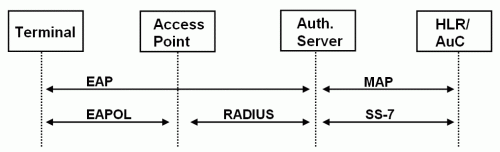

各セクションで使用されるプロトコルを次の図に示します。

EAPモードの場合、WLANネットワークには、EAP-AKAとEAP-SIMの2つの主要な認証方法があることに注意してください。 1つ目はより信頼性が高いですが、MilenageサポートのあるUSIMカードが必要です。さらに、AuC / HLRオペレーターの側にMilenageサポートが存在する必要があります。 2番目の方法は信頼性が低く、2G SIMカード(COMP128v1-4)と、AuC / HLRオペレーター側の標準2G認証が必要です。 EAP-SIM / AKAによる認証は相互に行われ、端末側のアクセスポイントから受信したAT_MAC値を分析することで実行されることに注意してください-AT_MACのパラメーターがSIMカードのパラメーターと一致しない場合、認証は終了し、SRESハッシュはアクセスポイントに転送されません。

また、WLANネットワークをセットアップするときは、データ転送セッションが中断したときにユーザー再認証モードを設定する必要があります。 ここでは2つのオプションが可能です。

-EAP-SIM / AKA認証の繰り返し

-AAA RADIUSサーバーに保存されているクライアントアクセスパラメーター(MSISDN、MAC)を使用し、オペレーターのAuCサーバーからトリプレットを再要求しないでください。 2番目の方法は、オペレーターのネットワークの負荷を軽減しますが、この方法は、クライアントの名前での不正アクセスの問題では安全性が低くなります

Ki秘密鍵はIPネットワークに送信されないため、EAP-SIM / AKA認証の利点は、データの機密性を維持しながら加入者認証に対して透過的です。 RFC 4186に記載されているように、EAP-SIM / AKA認証の信頼性はGSMよりも悪くありません。

3)EAP-SIM認証を使用する場合のGSMネットワークセキュリティ

SIMカードはEAP-SIM認証に関与しているため、EAP-SIMを使用するさまざまなスキームの機密データの機密性を慎重に分析する必要があります。 とりあえず、RFC 4186を見てみましょう。そこから2つのポイントが続きます。

3.1。 RFC 4186で述べられているように、「導出された64ビット暗号キー(Kc)は、より強力でより長いキーが必要なデータネットワークには不十分です。」 Kcの長さは、WLANネットワークのユーザーデータの信頼できる暗号化には不十分です。 これを排除するには、2〜3 Kcを取得するためのアルゴリズムを適用し、その後クライアント側とAAA RADIUSサーバーWLANネットワークで統合します。 2-3 Ksキーを使用するアルゴリズムを使用すると、データ伝送チャネルの暗号化の信頼性が向上します。

3.2。 2番目の質問は、WLAN IPネットワークを介した端末からAAA RADIUSサーバーへのSRESハッシュの転送です。 標準的なケースでは、SRESは明示的に送信されず、攻撃者が取得することはできません。 ただし、SRESおよびKcを不正に取得する目的で、端末/ PCの側に「トロイの木馬」が存在する可能性があります。 十分な数のトリプレットを受信した後、Kiキーを計算し、GSM SIMカードをさらに複製することができます。 この方法では、SIMカードに物理的にアクセスせずにトリプレットを受信できるため、SIMカードのクローン作成のリスクが高まります。 また、SHA1を介してSRES合計のハッシュを計算するアルゴリズムは信頼性が低く、既にハッキングされていることに注意してください(http://www.schneier.com/blog/archives/2005/02/sha1_broken.html)。 したがって、Wi-Fiネットワークをリッスンすることにより、攻撃者は実際のSRESおよびRAND値を取得できます。 ただし、Kcはブロードキャストされず、ネットワークをリッスンしても受信できません。

4)EAP-SIM認証ソリューションの分析

端末ベースのカバレッジの要件とセキュリティレベルに応じて、モバイルオペレータでのEAP-SIMの実装には3つのオプションがあります。

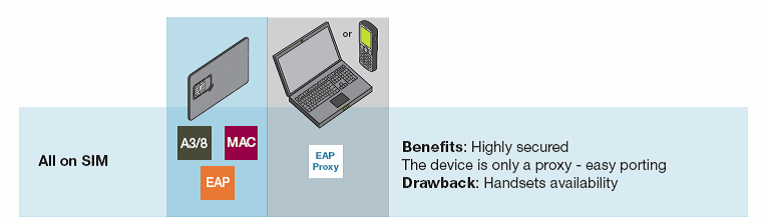

a)SIMカード内のMACおよびMAC2値の計算。 SIMカード内のEAPパケットの形成。

ソリューションの利点:

-GSMトリプレットを計算する際の高度なセキュリティ

-オペレーティングシステムが異なるPCを含むさまざまなWLAN端末で動作しますが、インストールされているサードパーティソフトウェアが開発されることを条件にしています。 すべての計算はSIMカードの側で行われるため、WLANの要件は最小限です。

決定の短所:

-SIMカードのアプレットの開発に資金を提供するために、SIMカードの新しいプロファイルを作成する必要があります。

-さまざまなOSの電話やPC用のサードパーティソフトウェアを作成する必要があります。 OSは絶えず更新されるため、ソフトウェアまたは更新の新しいバージョンを定期的にリリースする必要があります。

-WLANデバイスでソフトウェアを構成する必要性

-サブスクライバーがEAP-SIMを利用したい場合、SIMカードを変更する必要があります

b)SIMカード内のMACおよびMAC2値の計算。 WLAN端末の側面でのEAPの形成。

ソリューションの利点:

-GSMトリプレットを計算する際の高度なセキュリティ

-オペレーティングシステムが異なるPCを含むさまざまなWLAN端末で動作しますが、インストールされているサードパーティソフトウェアが開発されることを条件にしています。

決定の短所:

-EAPパケットは端末側で形成および復号化されるため、いくつかのパフォーマンス要件がありますが、端末の最新のハードウェアベースを考慮すると、これらのリスクは最小限に抑えられます。

-SIMカードのアプレットの開発に資金を提供するために、SIMカードの新しいプロファイルを作成する必要があります。

-さまざまなOSの電話やPC用のサードパーティソフトウェアを作成する必要があります。 OSは絶えず更新されるため、ソフトウェアまたは更新の新しいバージョンを定期的にリリースする必要があります。

-WLANデバイスでソフトウェアを構成する必要性

-サブスクライバーがEAP-SIMを利用したい場合、SIMカードを変更する必要があります

c)端末のWLAN側でのMACおよびMAC2およびEAPパケット値の計算。

ソリューションの利点:

-SIMカードには特別な要件はありません。既存のSIMカードは必要です。

-ターミナルに追加のソフトウェアをインストールする必要はありません

-WLANネットワークに接続する前に、加入者は端末側で何も設定する必要はありません(iphoneを除く)。

決定の短所:

-GSMトリプレットを計算する際の平均的なセキュリティ。 ハッカーがEAP-SIMテクノロジーがなくてもGSMトリプレットを取得するのは難しくなく、単にRUN GSMアルゴリズム機能を備えたソフトウェアを作成するだけであることに注意してください。 そのため、主なリスクは、WLAN端末へのトロイの木馬の侵入に関連しているため、既に承認されたセッションのデータをインターセプトし、比較的短時間で同じアクセスポイントでそれらを使用します。

-端末の側面でEAP-SIMのサポートが必要です。 2012年の初め、主要ベンダーのEAP-SIMは、一部のNokia、iPhone、およびblackberryの電話でのみサポートされていました。

5)EAP-SIM認証の運用と開発のための機器要件

EAP-SIM認証の実装が成功すると、ユーザーは(ユーザー名とパスワードを入力せずに)透過的で信頼性の高い認証と(VPNチャネルを編成せずに)企業リソースを使用できるようになります。 以下は、EAP-SIM / AKA認証に必要な要件と迅速な開発の条件です。

a)ファームウェアレベルでEAP-SIM / AKAをサポートしないコンピューターおよびWLANコミュニケーターで特定のソフトウェアを使用する必要性。

b)EAP-SIMをハードウェアおよびソフトウェアレベルでサポートするWLANモデムがいくつかありますが(以下のセクションを参照)、その数は非常に限られています。 ビルトインEAP-SIMサポートを備えたWLANモデムの場合、特定のソフトウェアを使用する必要はありません。

c)EAP-SIM / AKAテクノロジーをサポートしていないWLAN端末の場合、SIMリーダーの形で追加の機器を使用する必要があり、これはサービスの使いやすさに大きく影響します。

d)EAP-SIM / AKA認証をサポートしない機器でWLANネットワークを使用する制限要因は、標準のGSM電話からSIMカードを取り外す必要があることです。 この場合、電話通信は加入者が利用できなくなります。 2枚のSIMカードを使用する場合、これは制限要因ではありません。

e)AAA RADIUSゲストWLANサーバーとホームネットワークは、EAP-SIM / AKA認証(RFC 4186およびRFC 4187の推奨事項に準拠)およびIRAP(International Roaming Access Protocols)をサポートする必要があります。 この機能がない場合、EAP-SIM / AKAローミングはできません。

f)多数のWLANユーザーの場合、オペレーターAuc / HLRの負荷が増加します

g)Auc / HLRサーバー上の各EAP-SIM認証に対して、2つまたは3つの標準GSM認証が実行され、GSMネットワーク機器の負荷が増加します(RFC 4686の第10章を参照)

h)オペレーターのAuc / HLRは、ホームプロバイダーのWLANのAAA RADUISサーバーに(SS7 / MAP経由で)接続できる必要があります。

i)プロバイダーのWLANアクセスコントローラー/ゲートウェイは、EAP-SIM / AKAをサポートする必要があります(RFC 4186およびRFC 4187で推奨)

j)RFC 4186に従って、オペレータのAuC / HLR側でEAP-SIM / AKAプロトコルのサポートが必要になります。この問題をさらに調査する必要があります。

k)インターワーキングローミングの組織、つまり 訪問WLANネットワークが加入者にサービスを提供するためには、訪問プロバイダーとホームWLANプロバイダーの間でローミング契約が締結されている必要があります。

l)端末は、SIM / USIMカード、WLANを操作するときに標準のRUN GSM ALGORITHM要求を使用するため、EAP-SIMおよびEAP-AKAを実装するためのSIM / USIMカードに関する特定の要件はありません。 しかし、内部で有望な方法であるEAP-SIMとEAP-SmartCardを使用する場合、EAP-SIMプロトコルと関連する暗号プリミティブは保護された領域で実行されるため、特別なSIMカードが必要になります。

6)標準

-GSMのRFC 4186 EAPメカニズム

ftp.isi.edu/in-notes/rfc4186.txt (推奨事項)

-第3世代のRFC 4187 EAPメカニズム

ftp.isi.edu/in-notes/rfc4187.txt (推奨事項)

-RFC 2284:PPP拡張認証プロトコル(EAP)

-2004年にWLAN-SIM仕様V 1.0がリリースされましたが、現在、サイトで読むことはできません

-WBA:ワイヤレスブロードバンドアライアンス

www.wballiance.net

-FMCA:固定モバイルコンバージェンスアライアンス

www.thefmca.com

-ワイヤレスリンクフランスホットスポットオペレーター業界団体

www.w-link.org/public/wlink/html/fr/home/home.php

-WLAN Alliance

www.WLAN.org

結論

1. EAP-SIM / AKA認証の開発における主な制限要因は、EAP-SIM / AKAプロトコルをサポートするユーザー端末の非常に小さな基盤です。 ベンダーがWLANデバイスにEAP-SIM / AKA機能を実装するには、国際的な提携からの圧力が必要です。

2.ローミングでの加入者の作業は保証されておらず、IRAPネットワークの訪問WLANのサーバーのAAA RADIUS側のサポートとEAP-SIM / AKA認証に依存しています。 加入者がローミングで作業するための追加条件は、ローミング契約の可用性です。

3.仕様は非常に限られています。 同時に、無料で読むことができるEAP-SIM / AKA実装の仕様は、推奨事項(RFC)の形式で存在します。 他の種類のドキュメントは、アライアンス以外では利用できないか、存在しません。

4.ネットワークレベルで、EAP-SIM / AKA機能を実装するには、AAA RADUISサーバーとAuC / HLRのWLAN側で追加の設定またはインストールが必要です。

5.セキュリティの観点から、SIMを使用した2つの認証方法、EAP-SIM insideとEAP-SIMが可能です。 内部のEAP-SIMの場合、EAPパケットの形成はSIMカード内で行われます。これはより安全ですが、特別なSIMカードと特別な端末が必要です。 EAP-SIMの場合、認証中のEAPパケットの生成は端末側で実行されるため、トリプレットのGSMトリプレットがリークする可能性がありますが、標準のSIMカードとEAPソフトウェアがインストールされているWLAN端末をこの方法に使用できます。

6. RFCで示されているように、EAP-SIMを使用した場合の認証の信頼性は、GSMの場合より悪くありません。

7. EAP-SIMのKc値はネットワークに送信されないため、EAP-SIMを使用する場合のGSMネットワークのセキュリティは非常に高くなります。 SRESは暗号化された形式でネットワークに送信されます。 WLAN端末にハッカーソフトウェアが存在する場合、機密認証データが漏洩する場合があります。 また、SIMカードに最終認証カウンターが存在するため、ハッカーソフトウェアがある場合、SIMカードがブロックされる場合があります。

8. Swiss Mobile事業者とのEAP-SIM認証の成功した起動により、この技術への関心の出現について話すことができます。