私は主にシスコの専門家であり、シスコシステムズの機器で構築されたデータネットワークで機能するIEEE 802.1xの多くのモデルの1つについてお話したいと思います。

このモデルを実装するには、次のコンポーネントの最小セットが必要です。

- オーセンティケーターとして機能するスイッチ。

- 認証サーバー(RADIUSサーバー);

- DHCPサーバー。

- ユーザーのワークステーション上のサプリカント(クライアント)802.1x。

高度な機能については、不要ではありません。

- ユーザー資格情報ストレージサーバー(AD、Sambaなど);

- 証明書サーバー。

ネイティブ802.1xクライアントは、Windows XP / Vista / 7 / CE / Mobile、Linux、Solaris、Apple OS Xなど、多くのオペレーティングシステムに存在します。しかし、実践が示すように、ユーザーワーカーが作業するオペレーティングシステムの動物園ステーション、したがってその中に組み込まれたカラフルなサプリカントの豊富さは、それを簡単にするのではなく、むしろ会社での802.1x標準の実装とさらなる使用を数回複雑にします。 考慮しやすくするために、ユーザーのワークステーションにインストールされているすべてのOSで動作する、最適な統合サードパーティクライアントを使用することをお勧めします。

ネットワーク上で配布されている無料のサプリカントの使用はお勧めしません。 実際には、それらは十分に機能していませんでした。 シスコシステムズが提供するCisco Secure Services Clientについては、公式Webサイトからの引用にあるように、残念ながらサポートされなくなりました。「 シスコは、シスコの販売終了日およびサポート終了日を発表します。セキュアサービスクライアント。 「影響を受ける製品を注文する最終日は2012年1月27日です。 」 独自に、 Juniper Networks Odyssey Access Clientが本当に好きだったと付け加えます。これを使用して、好きなように事前構成し、MSIインストールパッケージファイルを作成し、ユーザーワークステーションに一元的に展開できます。

IEEE 802.1x規格の動作を示すために、以下は承認プロセスの簡略図であり、番号はステップ番号を示しています。

現在、情報インフラストラクチャを管理できない企業を想像するのは困難です。 管理されたインフラストラクチャとは、ドメインネットワークを意味します。 ドメイン環境で802.1x規格を使用する場合、1つのニュアンスを考慮する必要があります- ユーザーアカウントでのみデータネットワークを認証することはできません! 問題は、ロードするときに、ユーザー認証ウィンドウを表示する前に、ワークステーションがいくつかの段階を経る必要があることです。

- IPアドレスを取得します。

- サイトとドメインコントローラーを定義します。

- LDAP、SMBを使用してADへの安全なトンネルを設定します。

- Kerberosワークステーションアカウントを使用してドメインにログインします。

- GPOをダウンロードします。

- ワークステーションでGPOによって規定されたスクリプトを実行します。

合計で、ユーザーアカウントでのみ承認が実行される場合、これは発生しません。 理由は簡単です。無許可のワークステーションはブート中にデータネットワークにアクセスできません。通常の操作に通常使用されるEAPoLを除くすべてのプロトコルは、許可されるまでブロックされます。 したがって、ユーザーがログインする前に、ステーションがネットワークで許可されていなかった場合、グループポリシーは適用されません。 ドメイン環境で作業している場合は、最初にネットワーク上のワークステーションを承認して、上記のすべての手順を実行する必要があります。 ワークステーションの許可後に何をするかはあなたが決めるのはあなた次第ですが、2つのオプションがあります:

- そのままにしておきます。

- ユーザー資格情報を使用して追加の承認を実行します。

最初にワークステーションを承認し、次にADの資格情報に従ってユーザーを承認するとします。 一方では、アプローチは正しいですが、他方では、次の問題が発生します。

- 登録手順の高速最適化(高速ログオン最適化)を使用する場合、グループポリシーとスクリプトは、ユーザーが許可され、IPアドレスのその後の変更で別のVLANに移動されるまで、ワークステーションに適用する時間がありません。

- Fast Logon Optimizationをオフにした場合、グループポリシーとスクリプトが多数あり、ユーザーが非常に高速であるために資格情報を入力し、IPアドレスを変更してVLANにアクセスし、ワークステーションを正しく切り替えるプロセスを行うと、このような不快な状況が発生する可能性があります中断されます。

- ユーザー資格情報に従って認証を使用する場合、管理者によるワークステーションへのリモート接続の問題は除外されません。 VLANを変更し、別のユーザーに接続するときにIPアドレスを変更できます。

最も有益で安全なオプションは、ユーザーの承認なしに証明書を使用してネットワーク上のワークステーションを承認することです。 もちろん、これはユーザー認証を永久に拒否する必要があるという意味ではありません。 このために、わずかに異なる観点から承認プロセスにアプローチする必要があります-VLAN(動的VLAN)をユーザー権利の主要な区切りとして変更する手順について説明する前に、この場合、動的アクセスリストが役立ちます。 その結果、VLANとIPアドレスを変更する代わりに、特定のVLANのACLルールが特定のユーザーのアクセス権に従って変更されます。 残念ながら、この機能はどこでも利用できるわけではありませんが、少なくともACSバージョン5.2アクセスコントロールサーバーでは利用できます。

ところで、ここでは、ACSアクセス制御サーバー、別名Ciscoアクセス制御サーバー、別名RADIUSサーバー、および資格情報ストレージ(Active Directoryなど)の関係のいくつかの論理要素を検討します。 ADとの関係は、ACSサーバー上でタイプごとに確立されます。

ACSオブジェクトグループ= ADオブジェクトグループ

特定のグループのオブジェクトのアクセス権は、ACSで設定されます。 作業の論理は次のとおりです。

- 認証データの検証の要求が到着しました。

- ACSは、ADサーバーに対して、それが誰で、どのADグループに属しているかを尋ねます。

- ADは、これがそのようなオブジェクトであり、私のグループにあると報告しています。

- ACSは、ADグループ名とローカルに作成されたグループを、対応するACSアクセスポリシーにマップします。

- 一致が見つかった場合、ACSは、このグループのACSに設定されたセキュリティ基準に従って、ポートに適用するアクセスルールをスイッチに通知します。

一致が見つからないか、ADサーバーが資格情報が無効であると報告した場合、スイッチはポートをゲストVLANに配置します。

承認順序が多かれ少なかれ明確になったので、緊急事態に備える必要があります。

1. 802.1xクライアントが有効になっていません 。 クライアントがアクティブでない場合、ワークステーションは自身を識別できず、データネットワークへのアクセスが制限されたゲストVLANに自動的に配置されます。 この機能を実行するプロセスを図に示します。

2. 802.1xクライアントは有効になっていますが、正しく構成されていません 。 クライアントが自身を正しく識別できない場合、ワークステーションはアクセスが制限されたゲストVLANに自動的に配置されます。 この機能を実行するプロセスを図に示します。

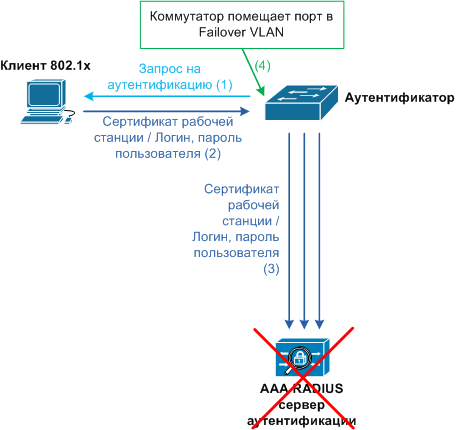

3. RADIUSサーバーは使用できません 。 認証サーバーに障害が発生した場合のフォールトトレランスを向上させるために、ワークステーションはフェールオーバーVLANに配置され、ジョブに最低限必要なデータネットワークへのアクセス権が付与されます。

ここでは、RADIUSサーバーのアクセス不能の判定により、シスコシステムズがフロップします。つまり、デッドタイムタイマーが切れると、スイッチはデッドRADIUSサーバーが生きていると見なし、構成されている場合は、接続されているすべてのユーザーの再認証プロセスを開始します。 RADIUSサーバーがまだ死んでいる間に、ユーザーが再びログインすることを強制されたときにユーザーが「ソーセージ」を開始する方法を想像することは難しくありませんが、スイッチはそれを生きていると見なします。 その結果、ワークステーションはVLANにまったくログインできず、空中にサスペンドされたままになり、ネットワークから切断され、ゲストVLANまたはフェールオーバーVLANのいずれにもアクセスできなくなります。

このエラーはシスコによって公式に認識されたものであり、その説明はWebサイトで確認できます。

" CSCir00551-誤解を招く半径デバッグメッセージ

説明

症状:

「%RADIUS-4-RADIUS_ALIVE:RADIUSサーバー172.27.66.89:2295,2296が返されました。」

少し誤解を招くです。 サーバーが戻ったと言っているのではなく、

聞いている感覚。 RADIUSがサーバーをマークしたと言っているだけです

デッドタイムタイマーの期限が切れており、RADIUSは

このサーバーにメッセージを再送信してください。

条件:

なし

回避策:

なし 」

スイッチのすべてのオペレーティングシステムは、このエラーの影響を受けますが、検証した最新バージョンまでです。 さらに、それらはすべて、公式のシスコWebサイトの影響を受けるOSリストにリストされています。 なぜこのエラーをまだ修正していないのかは謎のままです。

上記のすべてを実装するには、多くの作業が必要です。ACSサーバー、証明書サーバー、AD、DHCP、アクセススイッチのセットアップから始まり、ワークステーションでのサプリカントのセットアップと証明書の発行で終わります。

ここでは、スイッチのみの構成に焦点を当てます。 設定は、iOSの新規性によって異なります。

古いiOS

RADIUSサーバーとの通信を構成するには、グローバル構成モードで次のコマンドが必要です。

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius-server host 192.168.20.20 auth-port 1645 acct-port 1646 key SecretSharedKey123

radius-server source-ports 1645-1646

radius-server dead-criteria time 5 tries 4

radius-server deadtime 30

dot1x system-auth-control

単一のポートを構成するには、次のコマンドを使用します。

1.一般的なコマンド:

interface GigabitEthernet1/0/1

switchport mode access

dot1x pae authenticator

dot1x port-control auto

dot1x timeout quiet-period 5

dot1x timeout server-timeout 10

dot1x timeout tx-period 5

spanning-tree portfast

end

2.ゲストVLAN:

interface GigabitEthernet1/0/1

dot1x guest-vlan 1 // VLAN

dot1x auth-fail vlan 1 //auth-fail VLAN

dot1x auth-fail max-attempts 2

end

3.フェイルオーバーVLAN:

interface GigabitEthernet1/0/1

dot1x critical

dot1x critical vlan 150 //failover VLAN

end

すべて一緒に:

interface GigabitEthernet1/0/1

switchport mode access

dot1x critical

dot1x pae authenticator

dot1x port-control auto

dot1x timeout quiet-period 5

dot1x timeout server-timeout 10

dot1x timeout reauth-period server

dot1x timeout tx-period 5

dot1x reauthentication

dot1x guest-vlan 1 // VLAN

dot1x auth-fail vlan 1 //auth-fail VLAN

dot1x auth-fail max-attempts 2

dot1x critical vlan 150 //failover VLAN

spanning-tree portfast

end

新しいiOS

RADIUSサーバーとの通信を構成するには、グローバル構成モードで次のコマンドが必要です。

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius-server dead-criteria time 5 tries 4

radius-server deadtime 30

radius-server host 192.168.20.20 key SecretSharedKey123

dot1x system-auth-control

単一のポートを構成するには、次のコマンドを使用します。

1.一般的なコマンド:

interface GigabitEthernet1/0/1

switchport mode access

authentication port-control auto

authentication violation protect

dot1x pae authenticator

dot1x timeout quiet-period 5

dot1x timeout server-timeout 10

dot1x timeout tx-period 5

spanning-tree portfast

end

2.ゲストVLAN:

authentication event fail action authorize vlan 1

authentication event no-response action authorize vlan 1

3.フェイルオーバーVLAN:

authentication event server dead action authorize vlan 150

すべて一緒に:

interface GigabitEthernet0/2

switchport mode access

authentication event fail action authorize vlan 1

authentication event server dead action authorize vlan 150

authentication event no-response action authorize vlan 1

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication violation protect

dot1x pae authenticator

dot1x timeout quiet-period 5

dot1x timeout server-timeout 10

dot1x timeout tx-period 5

spanning-tree portfast

end

結論として、802.1x標準の動作原理について、より長く、より深く、より深く語ることができることに注意したいと思います。 この資料では、この標準を使用する上で最も基本的な基本原則を述べようとしました。 かつて、そのような資料は、今後の研究の出発点として非常に有用でした。