合理的な質問、なぜですか? 変更のロギングには多くの理由があり、監視システムは、誰もエラーから免れないという単純な理由で叫ぶべきです。 カットの下のエラーについてですが、今のところ、ルーティングの仕組みがわかっている場合は、図の質問を慎重に分析して回答してください。

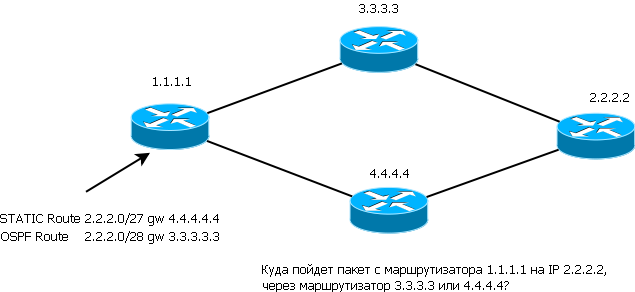

質問に対する正しい答えは、ルーター3.3.3.3を経由することです。これは、このルーターを経由するプレフィックスが長いためです。 2つのルートのどちらが勝つかが決定されると、まず最初にプレフィックスが常にチェックされます。 同じプレフィックスを持つホストへのルートが2つある場合、優先度の高いルーティングプロトコルを持つルートが優先されます。ルーティングプロトコルが同じ場合、ルーティングプロトコルの内部メトリックが考慮されます。

しかし、私たちは少し気を散らしていました。実際、2006年について、プロバイダーのルーティングを妨害する機会を偶然獲得したことと、この場合に何ができるかについて、長い話をしたかったのです。

エラーの検出方法。

それはすべて、IDS snortを設定する必要があるという事実から始まりました。 パケットはプロバイダーとの境界でキャッチする必要がありました。 したがって、ポートミラーリングは、プロバイダーが含まれるスイッチで構成されました。 snortサーバーはローカルネットワークの内部インターフェイスであり、外部サーバーはdemark-aからのミラートラフィックをスニッフィングしていました。 当然のことながら、このような場合、tcpdumpまたは同様のものが構成中に常に開始されます。 tcpdumpで受け取ったものを分析し始めたところ、興味深いことが発見されました-プロバイダーのルーターが定期的にEIGRP HELLOマルチキャストパケットを送ってきました。

どうすれば間違いを犯すことができます。

最初は、これがどのように起こるのか興味がありました。 以前はEIGRPで作業したことはありませんでしたが、デフォルトでEIGRPを設定すると、すべてのインターフェイスがアクティブモードに切り替わり、ルーターがすぐにマルチキャストを使用してルーティングネイバーの検索を開始することがわかりました。 すべてのインターフェイスをパッシブモードにグローバルに転送し、特定のインターフェイスのみをアクティブにすることができます。 すべてのインターフェイスをアクティブのままにして、不要なクライアント(クライアントを見るインターフェイス)をパッシブモードに移行できます。 プロバイダーは2番目のアプローチを使用しました。 最も可能性が高いのは、プロバイダーのネットワーク管理者の1人が誤っていて、私を見たインターフェイスをパッシブモードに変換しなかったことです。

これがどのように起こるかが明らかになりました。 設定すると、この時点で5分間の電話に気を取られ、仕事に戻って、すべてがすでに設定されており、すべてが機能していることを理解したとします。 設定を保存しますが、インターフェイスをパッシブモードにしないことを忘れてください。

操作エラーのオプション。

自分の場所でEIGRPを構成し、プロバイダーのルーティングに参加できることがわかりました。 当然、これをどのように使用できるかに興味がありました。 考えれば考えるほど面白くなりました。

私はプロバイダーと素晴らしい関係を持っていたと言わなければなりません。 プロバイダーの従業員は、原則として、私たちが彼らをクラックしようとして文句を言うことはないという事実に私たちに知らせました。 主なことは何も壊さないことであり、何かが発見された場合、それらを伝えます。 すべての人-誰もが間違っています。 それらは無料で侵入テストされており、クールなトレーニング場があります。

したがって、私はプロバイダーに電話し、何かを発見したと言いました。つまり、翌日と言いますが、今のところは実験をします。 私がやっていることを彼らが見たら、彼らにそれをカバーさせてください。 実際、ルーティングへの干渉が検出されるかどうかは興味深いものでした。 見つかりません。 しかし、この場合に何ができるかを考えてみましょう。

トラフィックを盗みます。

これは当たり前です。 EIGRPを取得すると、すぐにルーティングテーブルを取得しました。 使用可能であれば、どのサブネットが空いているかを簡単に見つけてルーターに登録し、トラフィックや速度に制限されないチャネルを受信できます。 これを少し活用しました。

使用されているクライアントサブネットをキャプチャします。

ルーティングテーブルにある任意のサブネットをルーターに登録できます。 このサブネットをより長いプレフィックスを持つ複数のサブネットに分割すると、トラフィックはプロバイダーのクライアントではなくユーザーに送信されます。

多くのユースケースがあります。 たとえば、違法行為の痕跡を効果的に隠すことができます。 概念をテストするために、ダイヤルアップクライアントのIPアドレスを実際にキャプチャしました。 彼らは気にしない、もしそうなら、彼らは再接続して異なるIPを得ることができる。

もう1つの例は、プロバイダーのDNSサーバーのIPアドレスをしばらくキャプチャし、プロバイダーのクライアントを独自のDNSサーバーに置き換えることです。 この場合、クラスメートからパスワードを盗むこともできます(ああ、恐ろしい!!!)。 もちろん、あなたが理解されていないことを確認することは困難ですが、今では会話はそれについてではありません。

そして、ネットワークが引き継いでいるクライアントが見る障害の症状について考えてみましょう。 検証のために、 GNS3をデプロイしました 。 これがネットワークです。

しかし、インターフェースで指定されたサブネットへのより長いプレフィックスを持つルートがR1にあるとどうなりますか-192.168.0.0/24、そうでない場合。

クライアントには、第3レベルでデフォルトゲートウェイが表示されません。

したがって、非常に怒っている場合は、たとえば、プロバイダーのネットワーク管理者に美しく、洗練されたDoSを手配し、自分のネットワークを管理する能力を奪うことができます。

プロバイダーの「本当のodmins」は、彼ら自身が設定した信頼できるファイアウォールの背後にある白いサブネットに座ることを好むことをご存知ですか? さらに、制御ネットワークデバイスへのアクセスは、このサブネットからのみ利用できます。 もちろん、常にではありませんが、彼らはしばしばそれをします。

攻撃を実行するには、どのサブネットにいるのかを知る必要があります。 これを行うには、サーバーのクールな写真へのリンクをプロバイダーのネットワーク管理者に送信できます。 笑顔が戻ってきたら、サーバーログでIPアドレスを確認します。 他の同様の方法を使用できますが、ソーシャルエンジニアリングをキャンセルした人はいません。

次に、このサブネットをいくつかのサブネットに分割し、ルーターに登録します。 それだけです。akhtungが提供され、プロバイダーのネットワーク管理者はインターネットを失いました。 プロバイダー管理者の側からは、デフォルトゲートウェイが落ちているようです。 つまり、MACは表示されますが、応答せず、管理ポート(telnet、ssh、www)で使用できません。 それ以外は、コンソールに接続できます。 あなたを攻撃しているものを把握することすら困難です。これは、ハードウェアのクラッシュやルーターのオペレーティングシステムのクラッシュのようなものです。 残酷ですが、美しいでしょう?

おわりに

ルーティングの変更を監視することは、正当な理由により適切なプラクティスと見なされます。 もちろん、ネットワーク内でルートが変更されたときに大きな通知を行うべきではありませんが、動的ルーティングに参加している新しいルーターがネットワーク上に現れたという警告を設定する価値があります。

PSルーティング