CISCO AAAとMicrosoft Active Directoryの統合

確かに、多くのシステム管理者は遅かれ早かれネットワークデバイスでの認証の問題に直面するでしょう。 ベストプラクティスをガイドする場合は、アカウントをパーソナライズし、パスワードが安定性基準を満たし、パスワードの有効期間を制限する必要があります。 また、タスクに応じたアクセスレベルの区別と、スタッフの変更に関連するユーザーベースの関連性のサポートについても忘れないでください。 これらの要件が満たされている場合、各デバイスでユーザーデータベースを維持するのは時間のかかる重要な作業になりますが、実際には単に無視されることが多く、管理者は物理コンソールと仮想コンソールのパスワードの設定とスーパーユーザーパスワードの設定(有効化)に限定されます。 この問題の論理的な解決策は、アカウントの要件を制御して単一のユーザーベースを維持することです。 Active Directoryがある場合、それを使用してみませんか?

図1システムトポロジー

それほど単純ではありません。Ciscoデバイスは、LDAPを使用した認証のメカニズムを提供しません。LDAPはMS ActiveDirectoryを直接使用します。 この問題を解決するために、CISCOのソリューションでは、 AAA(認証承認会計)メカニズムが提供されています。 記事を引き伸ばさないために、詳細については元のソース[1]を参照します。また、ここでは主要な機能[2]について説明します。 つまり、AAAクライアントは科学者データを認証サーバーに送信し、その応答(または応答の欠如)に基づいて、要求されたアクセスを拒否または許可する決定を行います。

AAAを使用すると、RADIUSまたはTACAS +サーバーを認証サーバーとして使用できます。 一見、機能の説明はTACAS +よりも望ましいですが、その主な欠点は、CISCOからのクローズドソリューションであり、その実装は* nixシステムのみに存在することです[3]。 RADIUSプロトコルは、Windows Server 2000/2003に統合されたIAS(インターネット認証サービス)など、多くの実装が存在するオープンな業界標準です。 Windows Server 2008では、IASの代わりにネットワークポリシーサーバー[4]が提供されます。

トポロジー

最も単純なケースでActive Directory LDAPを使用するシスコネットワークデバイスの認証システムには、図1に示すトポロジがあります。管理者は、ワークステーションからネットワークデバイスの仮想端末に接続します。 設定されたAAAポリシーに従って、デバイスはユーザー名とパスワードを要求し、その後、ログインとパスワードハッシュをRADIUSサーバーに送信します。 Active Directoryを使用したRADIUSサーバーはユーザーを認証し、ユーザーが管理グループのメンバーであるかどうかを確認します。 ユーザーが正常に認証されると、CiscoネットワークデバイスはRADIUSサーバーから認証と承認が成功したことの確認を受信し、ユーザーが接続できるようにします。そうでない場合は、認証失敗を報告して接続を閉じます。

ネットワーク機器上のユーザーの認証は、RADIUSを使用したActiveDirectoryによって実行されます。アクセス許可は、デバイスへの非特権(ユーザーexecモード)および特権(特権execモード)アクセスをそれぞれ許可する2つのグループのいずれかのメンバーシップに基づきます。 将来的には、必要なコマンドを実行する権限を持つデバイスでプロファイルを構成し、各プロファイルを対応するADグループに関連付けることにより、役割ごとにアクセスを分割できます。

MS ActiveDirectoryを構成する

パスワードの長さ、パスワードの複雑さ、有効期間などのセキュリティポリシーがすでに実装されていると想定しています。 そのため、最初にgsgrCiscoUserEXECとgsgrCiscoPrivEXECの 2つのセキュリティグループを作成します。

次に、管理者アカウントPetrovIおよびIvanovPを作成し、それぞれgsgrCiscoUserEXECおよびgsgrCiscoPrivEXECグループのメンバーにします。 したがって、 PetrovIは非特権ユーザーになり、 IvanovPは特権になります。

ADについては以上です。

MSインターネット認証サービスを構成する

IASがサーバーにまだインストールされていない場合は、インストールする必要があります。 これを行うには、コントロールパネルで[プログラムの追加と削除]-> [Windowsコンポーネントの追加と削除]を選択し、[ネットワークサービス]を選択して、[詳細]ボタンをクリックし、[インターネットインフォメーションサービス(IIS) [詳細]をクリックし、[インターネット認証サービス]を選択します。

インターネット認証サービススナップインを開き、CiscoAAA_ADという名前の新しいリモートアクセスポリシー(リモートアクセスポリシー-> RClick->新しいリモートアクセスポリシー)を作成します。 表示される[属性の選択]ウィンドウで、[認証の種類]を選択し、CHAPを追加します。

基準-ユーザーは以前に作成されたgsgrCiscoUserEXECグループに属します。 項目Windows-Groupsを選択し、 gsgrCiscoUserEXECを追加します 。

そして最も重要なのは、属性「Service-Type」=ユーザーのログインおよび特権アクセスの管理を選択することです。

図2。 サービスタイプ属性を選択します

ウィザードの最後で、「リモートアクセス許可を付与する」を選択します

次に、アクセスを許可するデバイスのアカウントを作成する必要があります。 これを行うには、 IASスナップインで、[ RADIUSクライアント]-> [RClick]-> [新しいRADIUSクライアント]を選択します

図3 デバイスアカウントを作成する

表示されるウィンドウで、Switch1などのわかりやすい名前とデバイスのIPアドレスを入力し、[次へ]をクリックして、[ Client-Vendor] = "Cisco"を選択し、RADIUSサーバーとクライアントの認証キーを入力します(図4)。

図 4. RADUISセッションの認証用データ

IAS側の構成が完了したら、ネットワークデバイスの構成に進みます。

Catalyst 2960スイッチを使用したCiscoネットワークデバイスの設定例

!

service password-encryption

!

enable secret *******

!!! !!!

! AAA , ,

!

!

! RADIUS - ,

! , .

username recover password *********

!

aaa new-model

!. ,

aaa authentication banner ^ Access only for persons explicitly authorized. All rights reserved.

^

! .

aaa authentication fail-message ^ Authentication failed

^

!

!

aaa authentication login login-RADIUS group radius local

! .

aaa authorization exec auth-RADIUS-exec group radius local

! RADIUS.

! AD, 1

radius-server retransmit 1

! RADUIS

radius-server host 10.0.0.2

!

radius-server key SupErkEy

!

!

line vty 0 15

exec-timeout 15 0

login authentication login-RADIUS

authorization exec auth-RADIUS-exec

timeout login response 180

no password

セットアップが完了しました。テストに移りましょう。

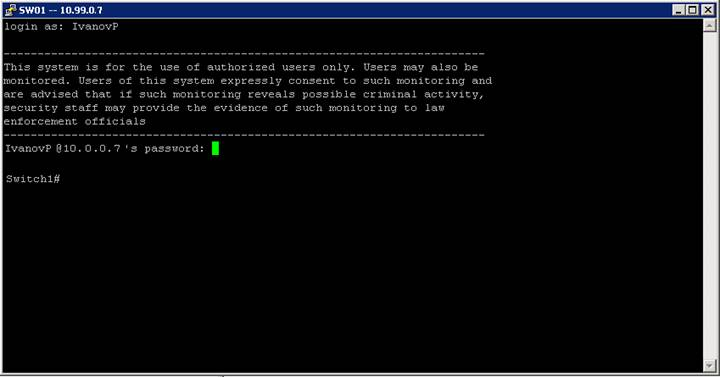

作業を確認します

図 5.作業の検証

デバッグ

すべてがうまくいっているわけではありません。 この場合、Cisco IOSデバッグコマンドを使用します。

# debug radius events

# debug aaa authentication

# debug aaa authorization

# debug aaa protocols

# debug radius [authentication | elog | verbose]

また、イベントログADおよびIASを確認することも忘れないでください。

おわりに

したがって、アカウントの集中化にある程度の時間を費やすことで、将来的に多くの時間を節約し、アカウントを侵害するリスクを軽減します。 管理者の間違いが発生した場合、犯人を資格情報で簡単に特定できるほか、デバイスへのアクセス権を区別し、管理者の職務に応じた権限を制限できます。

ソース

1) 認証、許可、およびアカウンティングの概要[http://www.cisco.com/en/US/products/ps6638/products_data_sheet09186a00804fe332.html]

2) CISCOでのAAAの設定-簡単な概要[http://faq-cisco.ru/index.php?option=com_content&task=view&id=26&Itemid=30]

3) リモート認証ダイヤルインユーザーサービス(RADIUS)[http://en.wikipedia.org/wiki/RADIUS]

4) 新しいWindows Server 2008ネットワークポリシーサーバーについてhttp://www.windowsnetworking.com/articles_tutorials/Understanding-new-Windows-Server-2008-Network-Policy-Server.html]