今月、Win32 / TrojanDownloader.Carberpファミリーからトロイの木馬の新しい改変に関する興味深い情報を収集することができました。 これはロシアで最も一般的な悪意のあるプログラムの1つであり、リモートバンキングシステムでの資金の窃盗に関与し、主に毎日多数の現金取引を行う企業による攻撃を目的としています。 このトロイの木馬については、 「ロシアのサイバー犯罪:傾向と問題」というプレゼンテーションで既に説明しました。 このマルウェアの開発者は、ロシアおよび近隣諸国で最も活発なサイバー犯罪グループの1つであり、RBSでの資金の盗難に従事しています。 Carberpトロイの木馬の最初のインシデントは2010年初頭に検出され、今年の活動のピークは春と夏の終わりになり、秋の初めにこのプログラムに関連するインシデントの数が再び増加しました。

記録されたインシデントの数の絶対的なリーダーはロシアであり、地域別の統計で確認されています。

サイバー犯罪者グループの現金利益は毎週数百万ドルに達します。監視結果が示すように、攻撃者は悪意のある技術の開発に投資することをstしません。 特に、これは、Carberp、RDPdoor、およびSheldorのインストールで見られたHodprot ドロッパーの進化を示しています 。 さらに、システムでバックドアを開き、犯罪者による金銭取引を手動で実行するために、CarberpはRDPdoorをインストールすることもできます。 現時点では、これらの悪意のあるプログラムは、1つのサイバー犯罪グループの活動の結果であることを確認しています。

今年の初めに、ウイルス対策エージェントによって検出されないブートキットビルダーの販売に関する情報が、さまざまな非公開のサイバー犯罪フォーラムに表示されるようになりました。 このビルダーのコストは数万ドルと見積もられており、たとえば同じSpyEyeとZeusの価格と比較すると、素晴らしいと思われました。

このツールキットを取得したサイバー犯罪者グループの総数-わかりません。 しかし、ドライバースタブをロードするコンパイル済みの形式のブートキットパーツのサンプルインストーラーがありました。 他のマルウェアを使用して、このコードの識別を検出することができました。 現時点では、その機能はRovnix ブートキットでのみ知られています。これは、この機能を最初に大規模に使用したものです。 そして、夏の終わりから、ブートキット部分を含むCarberpの特別バージョンのテストが開始されました(非常に限られた数での配布)。 ボットがテストモードで動作するという事実は、インストールプロセスに関する多数のデバッグメッセージと非常に少ない発生率という2つの要因によって示されました。 ブートキット部分を使用してボット制御コマンドセンターのログにアクセスし、アクティブなテストプロセスの事実を確認しました。

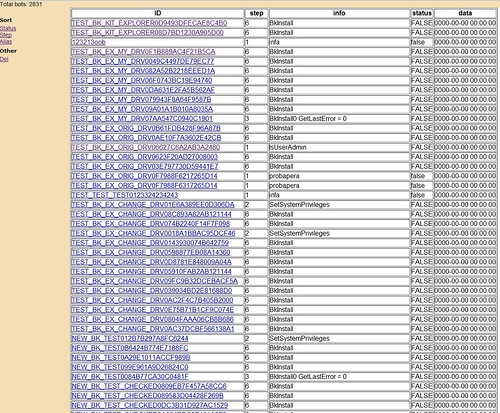

ボットのテストバージョンのC&C

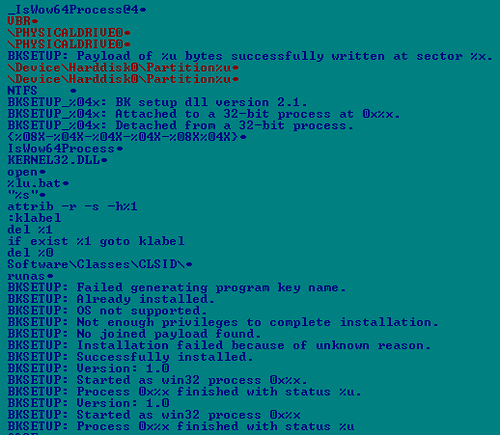

Carberpの新しいバージョンのインストーラーで、多数のデバッグメッセージが見つかりました。

展開されたCarberpコード内の行

ブートキット部分自体は大幅な変更なしで残されており、Rovnixですでに見たものとほぼ完全に同じです。 ブートキットに関する技術的な詳細は、この秋のEkopartyカンファレンスで発表したレポート「Defeating x64:Modern Trends of Kernel-Mode Rootkits」のスライドで見ることができます。

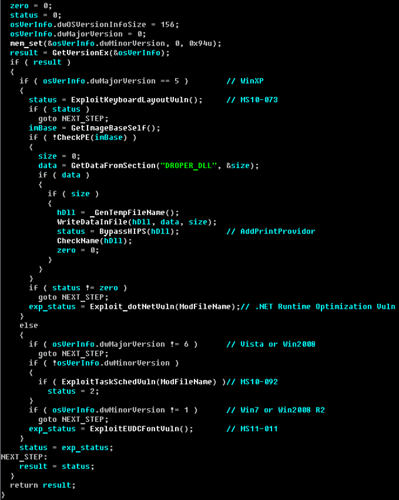

ただし、インストーラーは大幅に変更されています。 Carberpブートキット機能をシステムにインストールすることに加えて、現在、多くの脆弱性が悪用されて特権が増加しています。 まず第一に、これはブートキットをインストールするには管理者またはシステム権限が必要であるという事実によるものです。 リモートバンキングシステムにアクセスできる企業ユーザー(つまり、これが攻撃者の目標)への攻撃中、彼らは単に高い特権で実行可能ファイルを実行する権利を持たない可能性があり、ソーシャルエンジニアリング手法を使用した攻撃はもはや役に立ちません。 そのため、インストーラーは4つの異なる脆弱性を利用して、システムのローカル権限を強化します。

•MS10-073(win32k.sys KeyboardLayout vuln)

•MS10-092(タスクスケジューラvuln)

•MS11-011(win32k.sys SystemDefaultEUDCFont vuln)

• .NETランタイム最適化の脆弱性

ドロッパーの作業におけるもう1つの興味深い点は、ブートキットインストーラーを直接起動する前に、次のシステム機能からさまざまなフックとスプラッシュを削除することです。

これは、ユーザーモードでフックを使用するさまざまなサンドボックスと監視ツールの一種の回避策です。

ブートキットコードを実行し、デジタル署名チェックやその他の保護メカニズムをバイパスするプロセスで、悪意のあるドライバーがロードされます。 このドライバーのタスクは、ユーザーモードプロセスのアドレス空間にペイロードを実装することです。

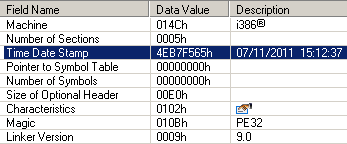

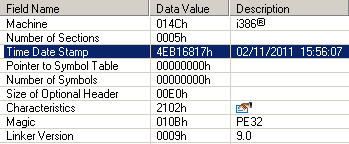

元のドライバーファイルを解凍すると、コンパイラーのビルド日付とバージョンを確認できます。

これらのデータによると、ファイルが今月の初めに収集されたことは明らかであり、現在、明らかに、安定性がテストされています。 コンパイル後、開発者のコンピューター上のソースコードが含まれるディレクトリを指す興味深い行がドライバーに残りました。

どうやら、これは最近登場したテストの最初のバージョンでも最新バージョンでもないようです。 また、以前販売していた著者がこのコードのさらなるサポートに従事している可能性も排除しません。 RovnixとこのバージョンのCarberpに加えて、このコードに基づくマルウェアは私たちにとって未知であり、低レベルの部分の前にはCarberpの単一のバージョンがなかったため、このような資格の開発者がいなかったことが示唆されます。

このドライバーの主な目的は、ユーザープロセスのアドレス空間にペイロードを持つ動的ライブラリを実装することです。

ペイロードを使用して動的ライブラリをアンパックした後、コンパイル日を確認することもできます。この日付から、ドライバーと比較したときに異なる時間にコンパイルされたことが明らかになります。

内部には興味深い文字列定数があり、プロジェクトとまったく異なるディレクトリと「GSVSoft」と呼ばれる興味深いルートディレクトリを指しています。

興味深いことに、コンパイルの日付とプロジェクトディレクトリへのパスは異なり、2つの異なる開発チームが働いたことを間接的に示唆しています。 さらに、「GSVSoft」という名前には非常に現実的なドメイン(gsvsoft.ru)がありますが、これだけに基づいて結論を出すことは不可能です。

ダイナミックライブラリの主な機能は、以前のバージョンのCarberpと多くの点で似ています。 このモジュールの主な目的は、インターネットバンキングのあるページにJSスクリプトを実装し、追加のプラグインをダウンロードして、コマンドセンターと対話することです。

上記のすべては、Carberpトロイの木馬システムの現在の隠蔽方法はその開発者には適さず、セキュリティソフトウェアをバイパスする独自の技術の開発に投資する準備ができていることを示唆しています。 そのため、このマルウェアの2年間の進化により、ロシアの銀行の顧客との件数で第1位になりました。これに苦しんでいるのは営利団体だけではなく、政府機関にも事件があります。 新しいブートキット機能により、CarberpはTDL4やRovnixなどの脅威による分析と検出の複雑さをさらに一歩進めます。

現在、Carberpの主な目標はロシアの銀行の顧客であるという事実にもかかわらず、このサイバー犯罪者グループは他国の銀行に対する攻撃に対して技術的な障害がないため、この状況は急速に変化する可能性があります。 また、他の地域への退出は発生しません。これは、これまでのところ、この形式のすべてに満足しているためです。 しかし、近い将来、他の地域で攻撃パートナーを見つけることができます。 昨年、カーバープの活動はヨーロッパ諸国ですでに記録されていましたが、その後減少し始めました。