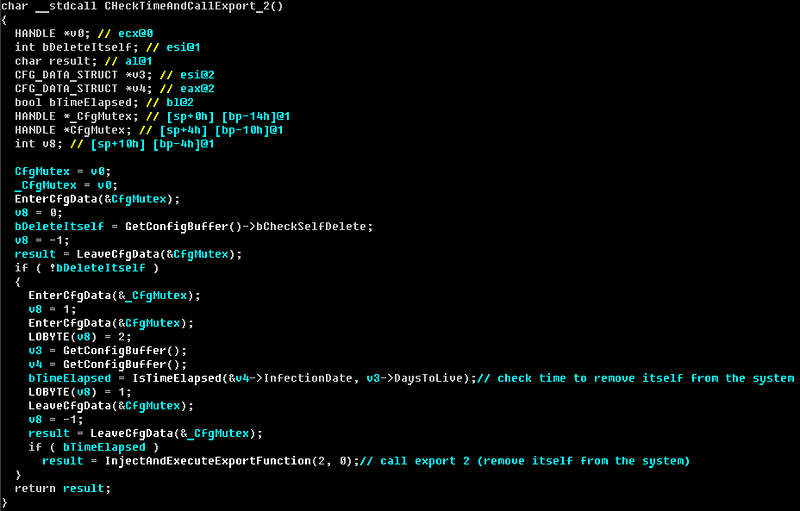

Win32 / Duquの調査を開始した瞬間から、コンピューターがこのマルウェアに感染した正確な日付を特定する方法の問題に興味がありました。 このような情報は、主にフォレンジック検査を実施し、イベントの状況を復元するのに役立ちます。 Duquが自己削除の瞬間に関する情報を保存する場合、このカウントダウンが始まる情報があるはずだという考えを思いつきました。 さまざまな感染したマシンからいくつかのサンプルセットを入手した時点で、興味深いものを見つけることができました。 そして、感染の過程で、いわゆるmain.dll(他のコンポーネントが保存されているリソースセクションのメインコンポーネント)が形成され、感染の正確な日付がUTC形式で保存されることが判明しました。 以下に、日付をチェックする逆コンパイルされたコードを提供します。

これらのデータに基づいて、感染したマシンのフォレンジック検査を実施する過程で、感染した正確な日時を設定できます。

Duqu:次のStuxnetレポートの前身は、感染したマシンの36日間のDuquの有効期間を示し、その後、自動削除が行われます。 感染の日付を見つけるために、まずトリッキーな職人暗号アルゴリズムを使用して構成ファイルを復号化する必要があります。

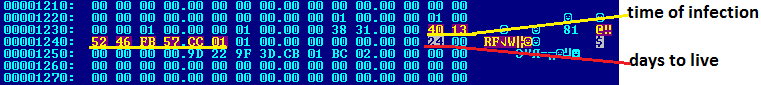

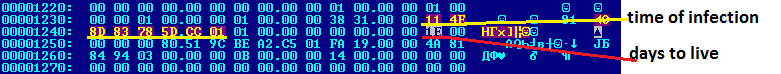

いくつかのサンプルセットを調査した結果、この日付は変更される可能性があり、ドロッパー構成データに基づいて感染プロセス中に設定される可能性が高いことがわかりました。 36日後に同じセットのサンプルを1つ削除する必要がありますが、2つ目のサンプルは30日後に削除する必要があります。

11/08/2011の7:50:01の感染および36日後の削除の構成ファイル:

2011年8月18日7:29:07の感染設定ファイルと30日後の削除:

Duquにはさらに多くの興味深い技術的詳細が含まれており、調査を続けています。