要するに、哲学的な観点から発明者であるエンジニアにとって、2つの方法しかありません。

- 建設的;

- 破壊的。

プログラマーも発明者であり、ある程度の知識と才能を持っているため、人間活動の情報領域を質的に新しいレベルに単独でシフトできます。 例のために遠くに行く必要はありません。 有名なMark Zuckerbergという1人だけが、 Facebookと呼ばれるソリューションを作成することで、コンピューターネットワークでのコミュニケーション方法を変えました 。 その成功は、インターネットのロシアセグメントを含む多くのクローンを生み出しました。

私自身は、建設的な開発の道を選びました。 私の意見では、私の岐路は2年目でした。 それ以前は、雑誌「ハッカー」を読んで、あらゆる種類のハッキングに従事していました。 大学では、コンピューターの授業で、私は先生に私のふざけた態度に平安を与えませんでした。SWAMPネットワーク[MIETホステルのコンピューターネットワーク]で楽しんだ方法は別の歌です。 制裁さえ導入されたので、一般管理者に会いました。

現在、私は仕事でも趣味でも、さまざまな目的のためにソフトウェアを開発および改善しています。 最近、私はコンピューターのさまざまなウイルスを「治療」し、コンピューターのセキュリティに関するすべての友人に推奨を提供するのを手伝っていますが、セキュリティの専門家ではありません。

したがって、ウイルス作成者は同じプログラマーであり、選択した開発パスのみが破壊的です。 彼らの活動を別の角度から見ると、彼らはソフトウェアの「秩序」に似ていると言えます。「穴」、「バグ」を見つけて、それぞれの目的に使用しています。 また、2つの「キャンプ」間の一種のスポーツ闘争に注目する価値があります。 ソフトウェアが「漏れやすい」という事実を笑う人もいれば、問題なく「パッチ」を作成し、作成を改善し続ける人もいます。

私はウイルス作成者に対して偏見を持っており、誤って「穴」を発見し、どういうわけかそれを使用しようとするオタク学生として彼らを代表しました。 一ヶ月前、私はそれらについて考えを変えました。 その後、夕方遅く、良い知り合いが私に電話をかけ、単に助けを求めました。 彼女のコンピューターはブロックされ、画面にSMSをその番号に送信する必要があるというメッセージが表示されました。 WinLockシリーズのウイルス。私に最初に発生し、私が到着したとき、私は間違っていませんでした。 しかし、私の知人がインターネットで受けた感染をアンチウイルスが認識しなかったため、システムをきれいにするために頭をよく汗をかきました。

日曜日に、私は再び別の友人のもとに行き、彼女のコンピューターのウイルスを駆除しました。 彼女の不満は、インターネットの速度が急落したということでした。 彼女はウイルス対策を持っていませんでしたが、彼女は常にネットワーク上できれいでした。 私が来て、見つけたものに驚きました。 感染を抽出するために「キット」をすでにドラッグしています。 以下は、システムとそのクリーンアップについての私の控えめな研究です。

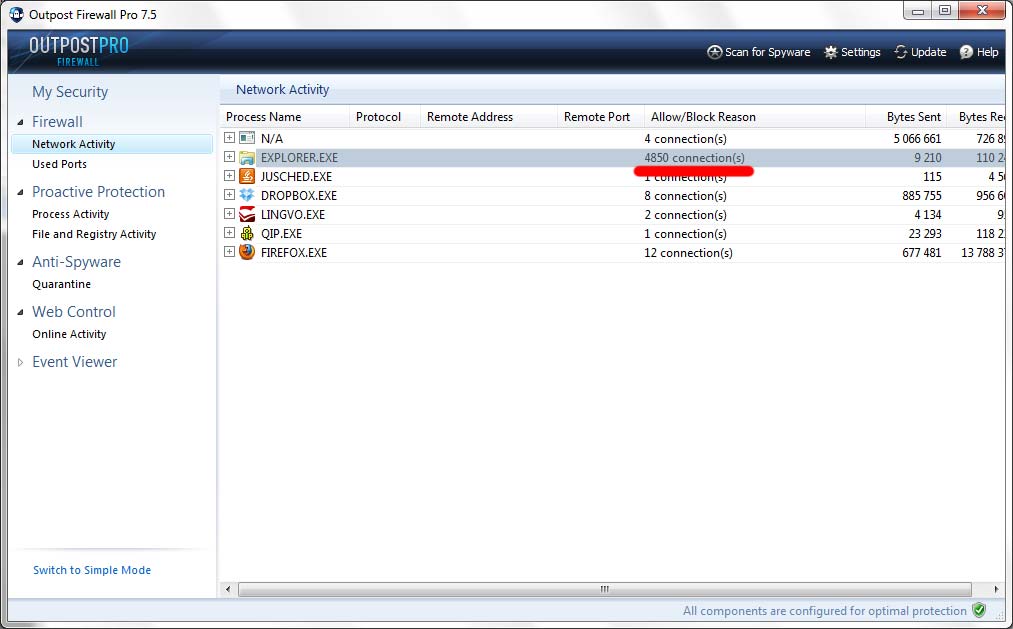

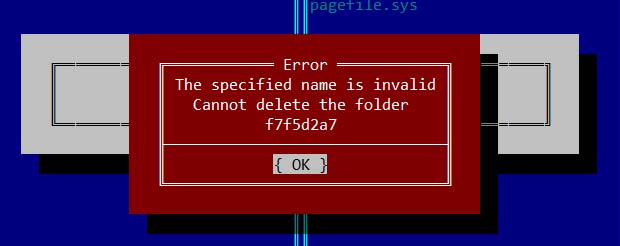

1.激しいネットワークアクティビティの原因を見つける必要がありました。 これを行うには、ファイアウォールをインストールし、すぐにシステムを切断しました。 標準プロセスのexplorer.exeが変更され、すぐにリモートコンピューターへの約5,000の接続が開かれました。 ファイアウォールは、非常に多くの接続を分析して、オペレーティングシステムをハングアップさせました。 感染したリモートコンピューターが接続を確立しているリモートコンピューターを調べるには、別の方法で行かなければなりませんでした。

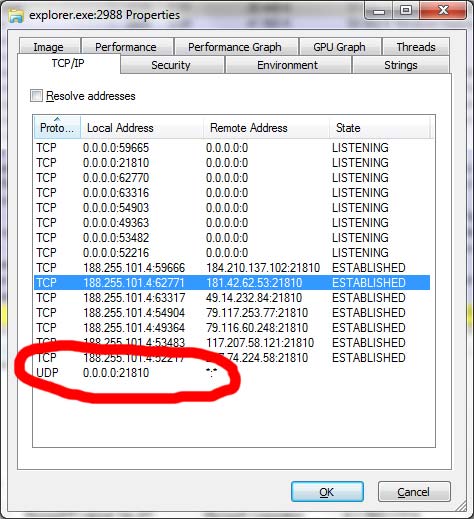

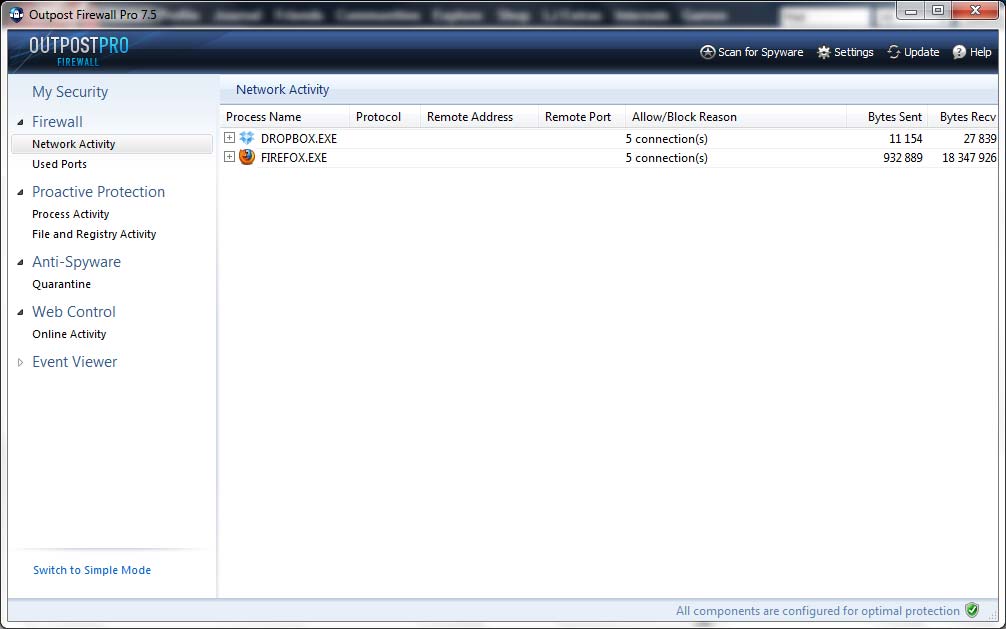

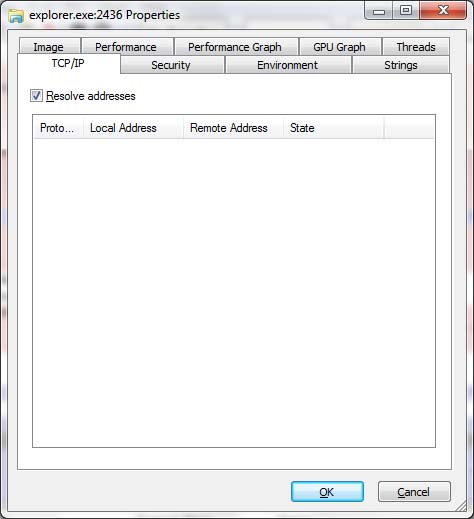

2. Process Explorerはプログラマー向けの小さなユーティリティですが、実行中のプロセスの分析に非常に役立ちます。 タブで、TCP / IP接続の分析により、プロセスがUDPポート21810を開き、感染しているリモートコンピューターからの接続を待機していることがわかりました。 これが、ファイアウォールが約5,000の接続を検出した理由です。

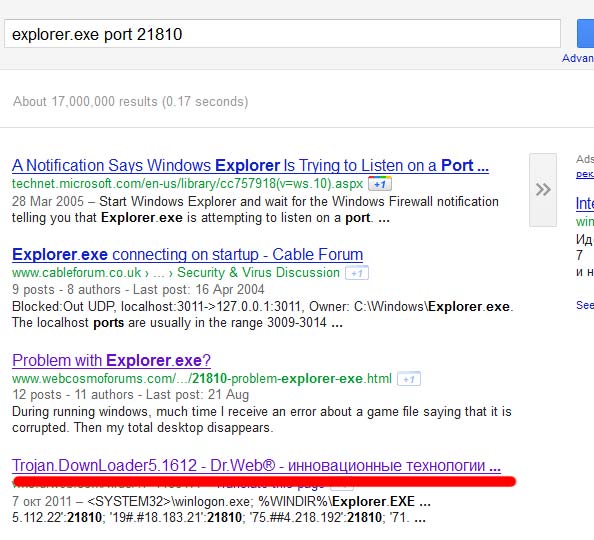

3.さらに簡単に。 Googleにどのようなネットワークアクティビティを依頼します。 Googleは、検索のすべてと4つのエントリ-Dr.データベースからの情報を知っています トロイの木馬に関するウェブ:

4. Dr.Webアンチウイルスライブラリへのリンクをたどります。 疑いのある感染に関する完全な情報を見たので、アンチウイルスを作成する人はパンを食べるだけではないと安全に言うことができます。 ライブラリから次のデータを取り出します。

*新しいウイルスがウイルス対策ライブラリ2011-10-07に追加されました

*ウイルスとその痕跡のすべての潜在的な活動

5.おそらくウイルス対策ソフトウェアをインストールする価値があり、ウイルスを削除した可能性がありますが、レジストリエディターで対応するキーを開くと、ウイルスプログラムのトレースの別の場所に気付きました。

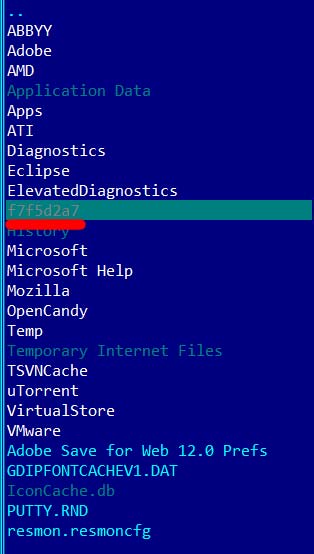

6.ハードドライブ上のこの場所を見つけるために、感染したアプリケーションexplorer.exe自体(ロシア語版のExplorer)ではなく、Farを使用することにしました。 疑いは、ウイルスプログラムの自己安全性に関するものでした。 たとえば、ウイルスプログラムの痕跡があるディレクトリを開くとすぐに、ウイルスプログラムは静かにハードドライブ上の別のディレクトリなどにコピーします。 ここに、内容のあるディレクトリがあります:

7.さらなる分析により、サービスのレジストリにエントリがないことが示されました。

- [<HKLM> \ SYSTEM \ ControlSet001 \ Services \ a72a1ac3] 'ImagePath' = '%WINDIR%\ 3273271975:1490412860.exe'

- [<HKLM> \ SYSTEM \ ControlSet001 \ Services \ .i8042prt] 'ImagePath' = '\?'

- %WINDIR%\ $ NtUninstallKB16918 $ \ 2804554435 \ L \ acbrwqkz

- %WINDIR%\ $ NtUninstallKB16918 $ \ 2804554435 \ @

- %WINDIR%\ 3273271975:1490412860.exe

8.感染のFar'omトレースを削除しようとしています。 どの実行中のアプリケーションがディレクトリへのアクセスをブロックするかはわかりません。

9. プロセスモニターユーティリティを使用して、感染したディレクトリへのアクセスを「保持」するものを決定するために、 プロセスの調査を開始します。 モニターが実行されると、アクティビティが非常に大きくなるため、感染したディレクトリへのアクセスをブロックするアクティビティのみを表示するフィルターを作成する必要があります。

10.すべてのアクティビティは、PID 2988の「感染した」プロセスexplorer.exeからのものであり、Dr.Webライブラリの行に注意してください。

悪意のある機能:次のシステムプロセスにコードを埋め込みます。

- <SYSTEM32> \ winlogon.exe

- %WINDIR%\ Explorer.EXE

11.プロセスexplorer.exeを強制終了し、感染したファイルを削除し、配布キットから元のファイルに置き換えます。 次に、感染の痕跡があるディレクトリを削除します。

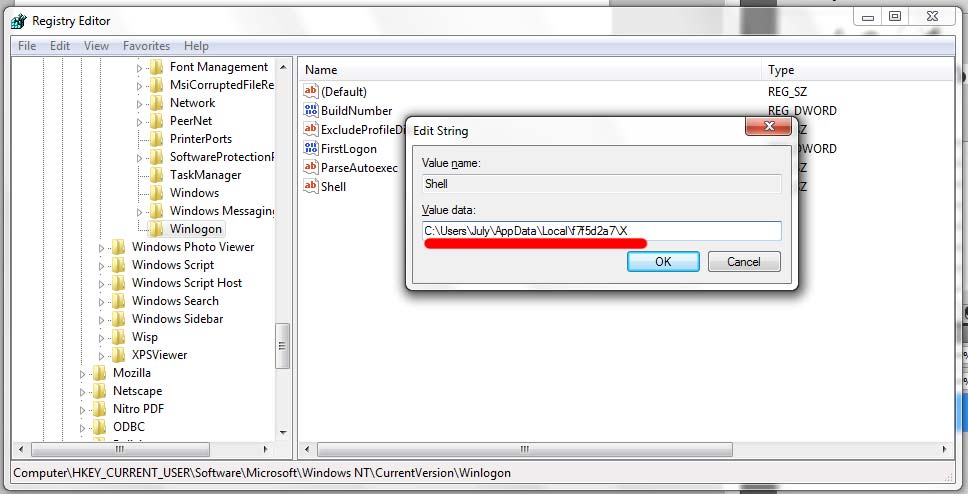

12.最後に、エクスプローラーをWinlogonにロードするためのレジストリエントリを復元します

次のレジストリキーを変更します。

- [<HKCU> \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon] 'Shell' = '<LS_APPDATA> \ f7f5d2a7 \ X'

- [< HKLM > \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon] 'Shell'キー値

- [< HKLM > \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon]キー値 'Shell' = "explorer.exe"

13.それだけです! 再起動してファイアウォールのネットワークアクティビティをチェックし、すべてが落ち着いていることを確認します

そして、explorer.exeとのオープンな接続はありません。

14.システムがクリーニングされます

最も興味をそそられるのは、tcpdumpとwireharアプリケーションを使用して、ウイルスexplorer.exeがリモートコンピューターと交換したトラフィックを分析することです。

それでは、タイトルに戻りましょう。 哲学的パス:創造-建設的なパス、および破壊-破壊的なパス-これらは、エンジニアの開発にとって根本的に異なるパスです。 どちらを選ぶかは全員のビジネスです!