VKontakteに悪意のあるスパムを広める方法はたくさんあります。 しかし、害虫は眠らず、ますます興味深いアイデアが頭に浮かびます。 そして、VKontakteプラットフォームによるOAuth 2.0のサポートはまさに道であることが判明しました。 詐欺師は、悪意のあるサイトに関する警告ページをバイパスするためにそれを使用することを学びました。

そして、ある日、私の壁にメッセージが現れたときにすべてが始まりました。

好奇心から、リンクをクリックして、次のフィッシングサイトに行きました。 しかし、リンク自体は私には奇妙に見えました、それは次のように見えました(ASCIIの半分の文字):

vkontakte.ru/away.php ? to = http%3A%2F%2FApi.vKontakte.Ru%2F%2Fo%2561u%2574%...

リンクを詳細に検討してください。

- vkontakte.ru/away.php-リンクのクリックに関する警告のあるページ。

- toパラメータはリンク自体です。 エンコードされた形式では、次のようになりました。

Api.vKontakte.Ru/oauth/authorize?client_id=2376***&cgpopcvkqdjut4&redirect_uri=vgostivk.dyndns**&display=popup?390852

ここから最も興味深い部分が始まります...

2番目のリンクを部分的に分析しましょう。

- Api.vKontakte.Ru/oauth/authorize-VK APIへのアクセス、OAuth 2.0による認証。

- client_id = 2376 ***&cgpopcvkqdjut4&redirect_uri = vgostivk.dyndns **&display = popup?390852-認証パラメーター。

各パラメーターの意味:

- client_id-認証が必要なアプリケーションのID。

- redirect_uri-access_tokenが(リダイレクト経由で)送信されるアドレス。

- ディスプレイ-認証ウィンドウの表示(ページ、ポップアップ、タッチ、およびワップ)。

実際、redirect_uriにはフィッシングサイトのアドレスが含まれていました。 表示パラメーターでエラーが発生したため(ごみは行きましたか?390852 ")、承認ウィンドウは表示されず、パラメーターを使用したフィッシングサイトへのリダイレクトはすぐに実行されました:error = invalid_request&error_description = Invalid + display +

これが、悪意のあるVKサイトのブラックリストをバイパスする全体のポイントです。 api.vk.comへの移行時にアラートのみが表示されます。 そして、移行の結果として、ブラックリストに載っているフィッシングサイトに直接アクセスします。 リンクvkontakte.ru/away.php?to=vgostivk.dyndns**をクリックすると:

判明したように、承認を必要とするアプリケーションは、ハッキングされたユーザーにハングしました。

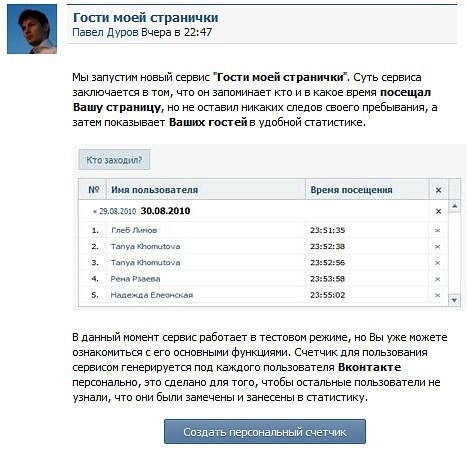

また、フィッシングサイト自体は非常に興味深いものでした。 カスタムデザインは接触型であり、ログインを提案されました。 ランダムなメールとパスワードでログインしましたが、偽物を完全に飲み込みました。 さらに興味深いことに、メインページには「Pavel Durov」からのニュースがありました。

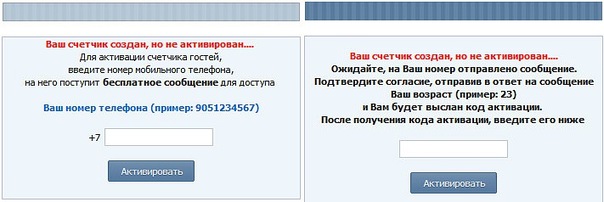

「個人用カウンターの作成」ボタンをクリックすると、優れた進行状況バーが表示されます。 それからあなたの番号を示し、SMSを送信することが提案されました:

理論的には、「アクティベーション」が成功すると、activ.phpにリダイレクトされるはずでしたが、そこに到達できませんでした。 JSスクリプトフィッシングサイトからの抜粋:

...

if (req.status == 200) {

// 200 () -

if (req.responseText == 'ok' ) {

//statusElem.innerHTML = ' !';

get_activation();

}

if (req.responseText == 'not' ) {statusElem.innerHTML = " " ;}

//statusElem.innerHTML = " : "+req.responseText;

...

function get_activation() {

document .location= "activ.php" ;

}

* This source code was highlighted with Source Code Highlighter .

結論 :詐欺師は、OAuth 2.0を介して警告バイパスを使用し、ユーザーのパスワードとメールを取得し、送信するSMSを送信しようとします(サブスクリプションシステムを使用する可能性が高い)。