はじめに

少なくともCCENTレベルに到達している場合は、構成レジスタなどを知っている必要があります。 これはNVRAMにある16ビットのレジスタで、ルーターのブートシーケンスを担当します。 つまり、どこから、どの順序でルーターがオペレーティングシステムと設定ファイルを読み込むかです。 デフォルト値は2102です。3桁目は設定ファイルに、4桁目はOSに使用されます。 私たちの目標は、起動時にルーターが設定ファイルを無視するようにし(これがパスワードの場所です)、特権モードへのアクセスを許可することです。 レジスタの3番目の数字を「4」に変更することでこれを実現します。

アルゴリズム

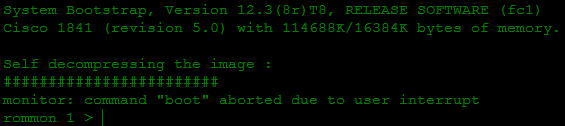

- ルーターを再起動し、「Self decompressing the image:###」という行を待って、Ctrl-CまたはCtrl-Breakを押します。 これにより、ルータのロードを一時停止し、ROMモニタ(rommon)モードになりました。

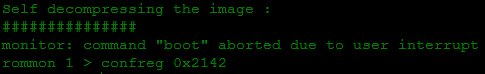

- コマンドconfreg 0x2142を使用してレジスタの値を2142に変更し(この番号が16進数であることを忘れないでください)、再度リブートします。

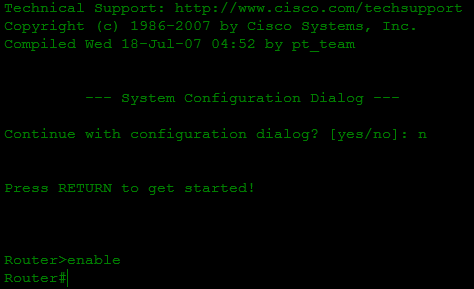

- 再起動後、セットアップモードに入ります(つまり、ルーターが設定ファイルをロードしなかったことを意味します)。 このモードを終了し、特権モードに切り替えます。

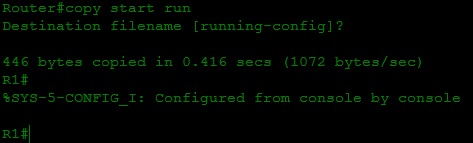

- これで、ルーター設定へのフルアクセスが可能になりました。 設定(startup-configにまだ保存されている)に関心がある場合は、 copy start runコマンドで設定を復元します。 これですべてのパスワードが有効になりましたが、すでに「内部」にあるため、つまり設定権限があるため、このパスワードは要求されなくなりました。

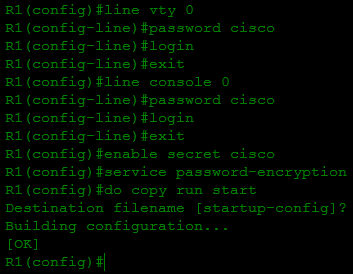

- 興味のあるすべてのパスワードを新しいものに変更し、設定をNVRAMに保存します。

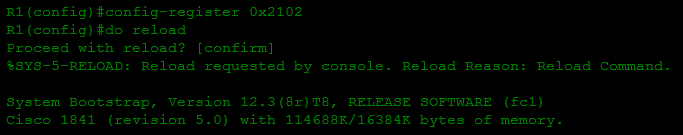

- config-register 0x2102コマンドでケースを以前の値に変更し、再起動して新しいパスワードを確認します。

以上です。 全体のプロセスには5分間の電力が必要です。

「しかしこれは穴だ!」

一見、そうです。 ただし、Rommonはコンソールからのみアクセスでき、回復プロセス中はルーターを「ハード」再起動する必要がありました。つまり、攻撃者はこの「ホール」を使用するために機器に物理的にアクセスする必要があります。 そして、これが起こった場合、tsiskでハッキングされたパスワードは少なくともあなただけの問題ではありません。

しかし、これがあなたを納得させないならば、この方法でパスワード回復の可能性を閉じる方法があります。 これは、 no service password-recoveryコマンドです。 レジスタを2142に変更する可能性はなくなりますが、今パスワードを紛失した場合、死からルーターを戻すには、タンバリンとの非常に大規模なダンスが必要になることに注意してください。

お役に立てば幸いです。

ハブルのページでお会いしましょう!