誰もが知っているように、異常なウイルスが研究開発部門にやってくることがあります。 最も興味深いものの動作原理を説明し、読者にトライアルを提供します 。ほとんどの場合、リソースwww.securelist.ruをご覧ください 。 しかし、今では新しいオーディエンスがいます-Habr-私たちはあなたのために興味深いケースを1つ用意することにしました。 この資料は、Kaspersky Labのウイルス対策の専門家であるVyacheslav Zakorzhevskyによって作成されました。VyacheslavZakorzhevskyは、コメントで興味深い質問に答えます。

誰もが知っているように、異常なウイルスが研究開発部門にやってくることがあります。 最も興味深いものの動作原理を説明し、読者にトライアルを提供します 。ほとんどの場合、リソースwww.securelist.ruをご覧ください 。 しかし、今では新しいオーディエンスがいます-Habr-私たちはあなたのために興味深いケースを1つ用意することにしました。 この資料は、Kaspersky Labのウイルス対策の専門家であるVyacheslav Zakorzhevskyによって作成されました。VyacheslavZakorzhevskyは、コメントで興味深い質問に答えます。

この投稿を書いた理由は、3つの異なるタイプのファイルに一度に感染するワーム(Trojan.Win32.Lebag.afa)を最近発見したためです。 実行可能モジュールであり、Portable Executableファイル(.exe、.dll、.scr)、MS Officeドキュメント(.doc、.xls)、およびWebページ(.htm、.html)に感染できます。 このワームは、感染したファイルを介して拡散するだけでなく、「autorun.inf」ファイルを使用してコンピューターからコンピューターに送信されます。 どのように機能しますか?

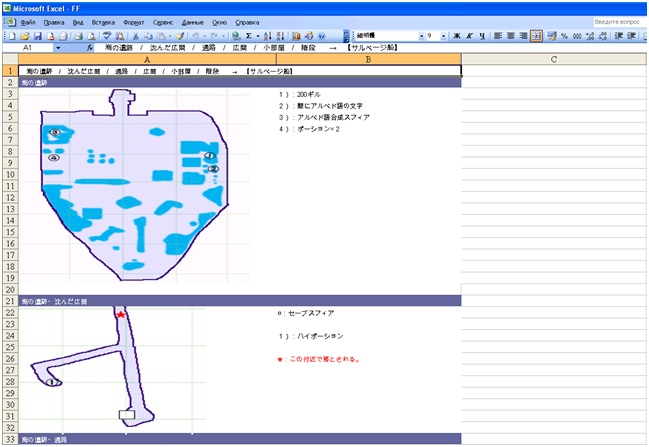

感染したExcelドキュメントを開くと、最初の印象は、理解できない象形文字と写真を含む普通の表です。

感染したExcelドキュメントの断片

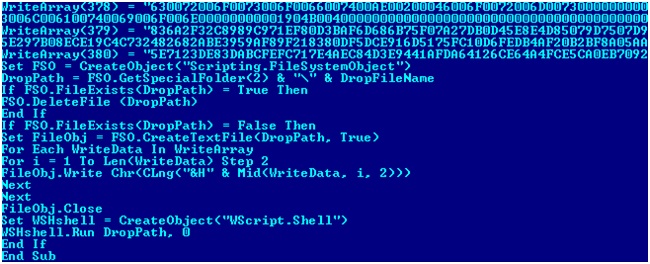

ただし、このドキュメントは単純ではありません。ワームによって追加される追加のマクロが含まれています。 マクロは、ユーザー自身が許可した場合にのみ実行されることに注意してください。 デフォルトでは、Microsoft Officeは呼び出しをブロックします。

感染したExcelドキュメントのマクロコードスニペット

このマクロは、文字の配列の変換されたシーケンスをファイルに書き込み、出力は「?? explore.exe」という名前の実行可能ファイルです(最初の2文字はランダムに生成されます)。これは元のワームです。 ディスクへの記録後、自然に実行されます。

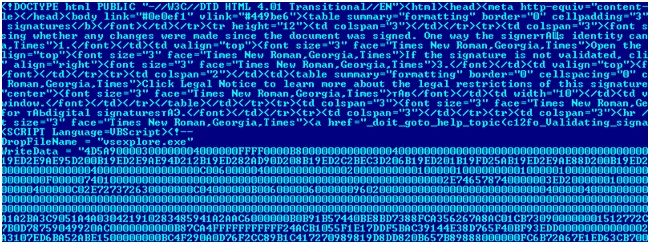

Webドキュメントへの感染は、基本的な方法を使用して行われます。 VBScriptスクリプトがHTMLファイルの最後に追加され、その機能は以前のVBAマクロと変わりません。

感染したhtmlドキュメントの断片

そして今-PE画像の感染について。 サイズが172 Kbの「.text」セクションが実行可能ファイルの最後に追加されます。 ワームの暗号化された本体と復号化コードが含まれています。 ワームは、PEヘッダー内の感染ファイルのエントリポイントを変更して、悪意のあるコードをポイントするようにします。 したがって、プログラムの実行はそこから正確に開始されますが、最終的に制御は元のEP(エントリポイント)に転送されるため、ユーザーはシステムの感染の疑いがありません。

そして最後に-ワーム自体について。 彼は何をしていますか? このマルウェアは、3つのファイルをディスクにドロップします。バックドア部分を担当するdllライブラリ(Backdoor.Win32.IRCNite.clf)、autorun.infファイルの作成を担当するdllライブラリ(Worm.Win32.Agent.adz)、最後に3番目のライブラリは、前の2つの直接のランチャー(Trojan.Win32.Starter.yy)です。 サーバーに接続すると、バックドアはコマンドを待機し、受信したコマンドに応じて、トロイの木馬ダウンローダーまたはトロイの木馬スパイ機能を実行します(デスクトップのスクリーンショットとCookieを送信します)。 さらに、指定されたコマンドで、マルウェアを最新バージョンに更新できます。

合計で、3種類のファイル(PE、XLS / DOC、HTML)に感染し、フラッシュドライブを介して拡散し、バックドア機能を含む悪意のあるプログラムがあります。 そのようなマルウェアは再び現れます:配布に0日のエクスプロイトを使用する必要はありません。 ところで、Microsoft Word / Excelの「セキュリティレベル」を下げるべきではありません。そうしないと、悪い結果につながる可能性があります。 さらに、外部メディアの接続時にautorun.infを無効にして自動的に開始する必要があります。 これらの簡単なヒントは、コンピューターを感染から保護します。