検出と解凍のねじれと回転

みなさんこんにちは!

最近登場したSality.bhの作業を分析しているときに、そのコンポーネントを検出する興味深い瞬間を見つけました。これについてお話ししたいと思います。 本当に、virlabの方法は神秘的です! :)

そのため、システムの感染中、Salityファミリーのこの代表者は、パスワードを盗み、ネットワーク経由でシステムへの不正アクセスを提供する機能を使用して、%temp%ディレクトリに多数の悪意のあるファイルを作成します。

同時に、わずかに難読化されたautorun.infが各ディスクに作成されます(もちろん、ユーザーから隠されています)。

マルウェアの本体と同様に、Safeguard 1.03-> Simonzhをパックしました。

同時に、バックドア/パスワードスタイラーは、UPXを使用してはるかに簡単にパッケージ化されるため、作成者はあまり心配していません。

すべてが正常で論理的であるように思われます。 ロジックが不足しているだけで、パックされたバックドアでは機能しますが、アンパックされたバックドアでは機能しません。

すべてがシンプルであることが判明しました。UPXパックバージョンは、多数の製品から安定した検出を行います 。たとえば、Kasperskyは自信を持ってBackdoor.Win32.Mazben.esと見なしています。 しかし、カスペルスキーによると、開梱されたものはすでに安全であり、さらに、 一部のウイルス対策ソフトによってはまったく異なります。

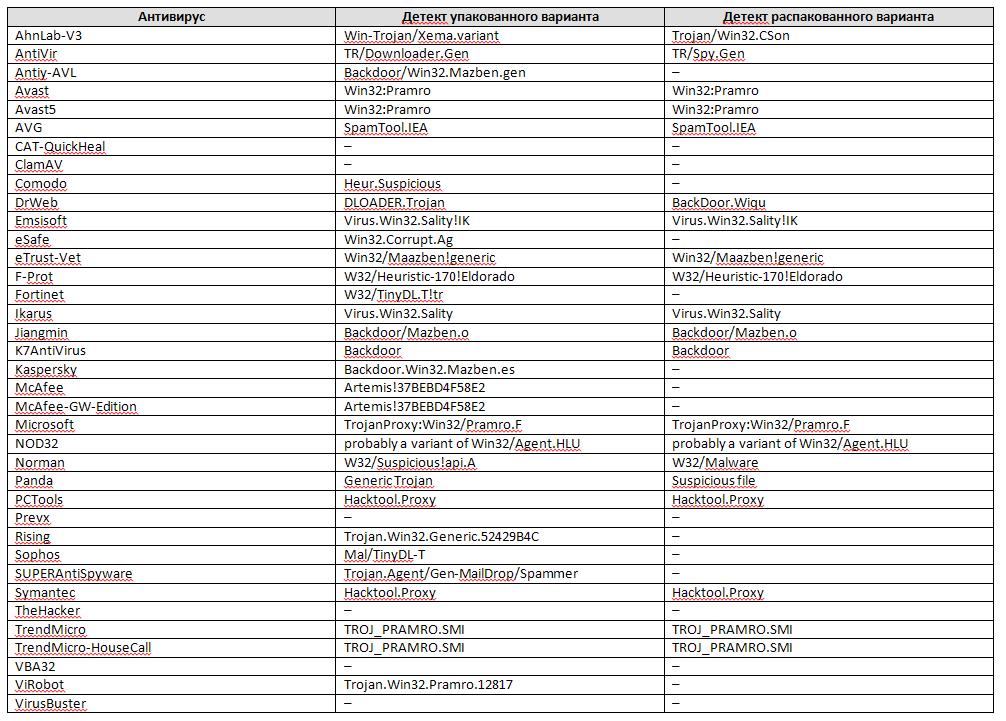

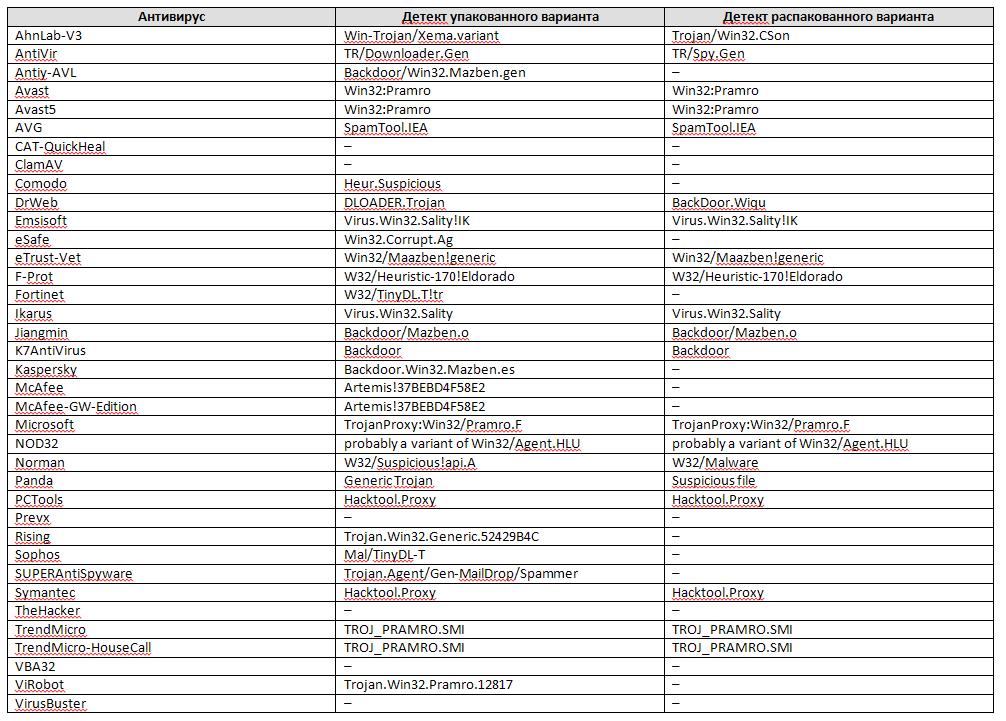

写真を反映したテーブルをコンパイルしようとしました。 残念ながら、何らかの理由でVirusTotalが表示されるケースもあれば、BitDefender、Authentium、Command、FSecure、GData、nProtect、Sunbelt、VIPREというアンチウイルスからの情報が表示されないケースもありました。 このため、テーブルには表示されませんでした。 結果:

Avast、AVG、Emsisoft、E-Trust-Vet、F-Prot(ヒューリスティックのみによる)、Ikarus、Jiangmin、Microsoft、NOD32(ヒューリスティック)、PCTools、Symantecなどが同じマルウェアに自信を持っているのは興味深いことです。 トレンドマイクロ 同時に、EmsisoftとIkarusはこのファイルをSalityの代表とはまったく正しく見なしていません。実際、これは実装されたモジュールの1つであり、ファイルに感染する能力がありません。

Antiy-AVL、Comodo(ヒューリスティックな検出はありましたが)、eSafe、Fortinet、Kaspersky、McAfee、Rising、Sophos、SUPERAntiSpyware、ViRobotの完全な障害 。 不明な理由により、これらのウイルス対策ソフトウェア(またはこれらの企業の専門家)はパッケージ化されたバージョンを検出しますが、アンパックされたバージョンは検出しません。 アンチウイルスには、UPXの解凍手順はありませんか? この質問に対する答えはありません。

PSこの記事では、Sality.bhの影響を受ける実行可能ファイルの処理の有効性については説明しません。

最近登場したSality.bhの作業を分析しているときに、そのコンポーネントを検出する興味深い瞬間を見つけました。これについてお話ししたいと思います。 本当に、virlabの方法は神秘的です! :)

そのため、システムの感染中、Salityファミリーのこの代表者は、パスワードを盗み、ネットワーク経由でシステムへの不正アクセスを提供する機能を使用して、%temp%ディレクトリに多数の悪意のあるファイルを作成します。

同時に、わずかに難読化されたautorun.infが各ディスクに作成されます(もちろん、ユーザーから隠されています)。

[AutoRun]

;LCrpr

open =qukai.exe

;sFhlFy IjHXVbXTuwvFsUusCbckP ICvmveywrEcK

Shell\exPlore\Command= qukai.exe

;xPRxeLQpYkF ajYOvwhXffjEul GuYigjuhVTq

shElL\Open\defAuLt=1

;eodORB

SheLl\oPen\COMmaND= qukai.exe

;yWvgURCkrpRrKuhxrUvCCjvbpKkD

SheLL\AuTOpLaY\ComManD= qukai.exe

マルウェアの本体と同様に、Safeguard 1.03-> Simonzhをパックしました。

同時に、バックドア/パスワードスタイラーは、UPXを使用してはるかに簡単にパッケージ化されるため、作成者はあまり心配していません。

すべてが正常で論理的であるように思われます。 ロジックが不足しているだけで、パックされたバックドアでは機能しますが、アンパックされたバックドアでは機能しません。

すべてがシンプルであることが判明しました。UPXパックバージョンは、多数の製品から安定した検出を行います 。たとえば、Kasperskyは自信を持ってBackdoor.Win32.Mazben.esと見なしています。 しかし、カスペルスキーによると、開梱されたものはすでに安全であり、さらに、 一部のウイルス対策ソフトによってはまったく異なります。

写真を反映したテーブルをコンパイルしようとしました。 残念ながら、何らかの理由でVirusTotalが表示されるケースもあれば、BitDefender、Authentium、Command、FSecure、GData、nProtect、Sunbelt、VIPREというアンチウイルスからの情報が表示されないケースもありました。 このため、テーブルには表示されませんでした。 結果:

Avast、AVG、Emsisoft、E-Trust-Vet、F-Prot(ヒューリスティックのみによる)、Ikarus、Jiangmin、Microsoft、NOD32(ヒューリスティック)、PCTools、Symantecなどが同じマルウェアに自信を持っているのは興味深いことです。 トレンドマイクロ 同時に、EmsisoftとIkarusはこのファイルをSalityの代表とはまったく正しく見なしていません。実際、これは実装されたモジュールの1つであり、ファイルに感染する能力がありません。

Antiy-AVL、Comodo(ヒューリスティックな検出はありましたが)、eSafe、Fortinet、Kaspersky、McAfee、Rising、Sophos、SUPERAntiSpyware、ViRobotの完全な障害 。 不明な理由により、これらのウイルス対策ソフトウェア(またはこれらの企業の専門家)はパッケージ化されたバージョンを検出しますが、アンパックされたバージョンは検出しません。 アンチウイルスには、UPXの解凍手順はありませんか? この質問に対する答えはありません。

PSこの記事では、Sality.bhの影響を受ける実行可能ファイルの処理の有効性については説明しません。

All Articles