最新のプロセス制御システム

こんにちは

興味深い記事を読んだ後、最新の自動化プロセス制御システムに関する知識と考えを共有したいと考えました。 以下に説明するのは、横河、シーメンス、ハネウェルなどの企業の製品に関するものです。 各システムには独自の特性、利点、欠点があるとすぐに言いたいので、現代のプロセス制御システムの一般的な特性のみを説明します。

危険な産業および企業(化学、石油化学産業、水力発電所、火力発電所、原子力発電所など)で使用される最新の自動プロセス制御システム ( APCS )は、原則として、分散制御システム( DCS )および自動緊急制御システムで構成されます保護( PAZ )。

DCSは、次の要素で構成されるハードウェアとソフトウェアの複合体です。

PAZの主な目的は、DCS操作で問題が発生した場合(確立された境界を超える技術プロセス、機器の故障、緊急事態)に生産を安全な状態に移行することです。 原則として、PAZシステムは複製センサーからデータを受信し(「2oo3」は、1つの制御点に設置された3センサーのうち2センサーの動作が保護ロックの動作に必要な条件であると見なされる場合、最も信頼できるスキームの1つと見なされます)、冗長機器を制御します。 PAZシステムにはオペレーターステーションがなく、PAZシステムのPLCの構成を実行するエンジニアリングステーションのみがあります。 DCSオペレーターのステーションから、PAZシステムの動作を確認できますが、それを制御することはできません。 最終的な機器はDCS機器に依存しません。たとえば、DCSバルブがパイプラインに詰まっている場合、PAZシステムの遮断は機能します。

ここで、最新のプロセス制御システムの重要な機能に注目したいと思います。

したがって、オペレータステーションにウイルスが感染することはほとんどありませんが、これが発生しても、明らかなセキュリティ上の脅威は生じません。 もちろん、オペレーターが禁止を回避し、ステーションにゲームをインストールしてインターネットにアクセスすることはできますが、ボーナスやその他の管理方法の剥奪により、これはすぐに抑制されます。 システムの機能の特徴を知っており、技術的プロセスを仮想的に制御し、それにより負の結果を引き起こすことができる特殊なウイルスがあると仮定した場合、いずれの場合でも、緊急事態の場合、PAZシステム(オペレーターステーションから制御できない)が機能し、翻訳されます安全な状態での生産。 はい、それは企業にとって何百万もの損失(生産停止)になりますが、いずれにしても、人為的な災害ではありません。 PAZエンジニアリングステーションウイルスに感染する可能性について話す場合、まず、PLC自体を再プログラムするスーパーインテリジェントウイルスである必要があります。そのため、適切なタイミングで失敗し、次に、PAZエンジニアは完全に無人である必要があります。自分で穴を掘ります。 もちろん、これらはすべて、PAZエンジニアステーションの感染を考えにくいイベントにする要因ではありません。PLCにダウンロードしたプログラムのバージョンの絶え間ない調整、エンジニアリングステーションでの部屋の絶え間ない監視、そしてもちろん、PAZシステムプロジェクト自体に設定されたパスワード。

最後に、現代のプロセス制御システムの安全性は、もちろん、ウイルスや、通常のBSODへのオペレーターステーションの出発など、その他のハイテク問題によって脅かされていると言いたいのですが、多くの人が想像するほど重要ではありません。 安全性はPAZシステムによって監視されていることに注意する必要があります。PAZシステムの構成は、すべての注意と責任を持ってアプローチされます。 人的要因は常に発生しますが、この要因の悪影響を最小限に抑えるために、PAZシステムが作成されます。

質問があれば、喜んでお答えします。

UPD。 SCADAシステムで発生する可能性のある攻撃シナリオは、 makranによって合理的に説明されました。

頑張って

興味深い記事を読んだ後、最新の自動化プロセス制御システムに関する知識と考えを共有したいと考えました。 以下に説明するのは、横河、シーメンス、ハネウェルなどの企業の製品に関するものです。 各システムには独自の特性、利点、欠点があるとすぐに言いたいので、現代のプロセス制御システムの一般的な特性のみを説明します。

危険な産業および企業(化学、石油化学産業、水力発電所、火力発電所、原子力発電所など)で使用される最新の自動プロセス制御システム ( APCS )は、原則として、分散制御システム( DCS )および自動緊急制御システムで構成されます保護( PAZ )。

DCS

DCSは、次の要素で構成されるハードウェアとソフトウェアの複合体です。

- 計装および自動化(計装および自動化)-技術プロセスの直接観察および制御が実行される機器。 あらゆる種類のバルブ、シャットオフバルブ、電気バルブ、圧力、温度、レベルセンサー、ガス分析器、ポンプ、排気フード、およびその他の多くのデバイスは、計測と自動化に関連しています。 タイプごとに、計装および自動化からの信号はアナログ(4〜20 mA、0〜5 Vなど)で離散的です。

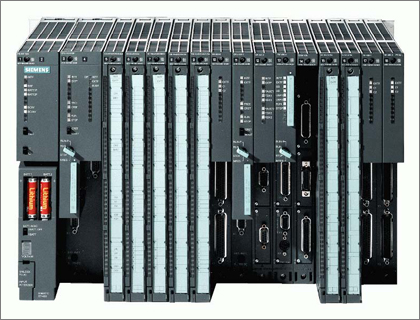

- プログラマブルロジックコントローラー(PLC)-産業用制御システムの中心であり、複製された電源、複製されたプロセッサーモジュール、および入出力モジュールで構成されています。 現場のセンサーと制御機器は、入出力モジュールに直接接続されています。 プロセッサモジュールには、自動制御ロジックと保護インターロックが搭載されています。

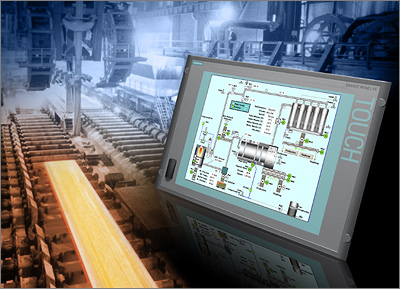

- ヒューマンマシンインターフェイス(HMI)は通常、Windows OS(2000 / XP)がインストールされたパーソナルコンピューターと、プロセス制御システムの構成に使用される特定のソフトウェアです。 このようなコンピューターは、通常、オペレーターステーション、エンジニアステーション、計装エンジニアステーションといういくつかのタイプに分類されます。

エンジニアステーションでは、専用ソフトウェアを使用して、PLC実行の構成とロジックを変更できます。 オペレータステーション-プロセスを監視および制御できる技術者とシフトスーパーバイザーの職場。 オペレーターの許可は異なる場合があります。通常、通常のオペレーターは、安全に影響する操作を行う機器にはアクセスできません。シフト監督者には最高の権限があります(ただし、エンジニアよりも低い)。 オペレータのステーションからPLCを再プログラムすることは不可能であることを理解する必要があります。 計装エンジニアステーションには、より多くの応用機能があり、フィールド機器の監視と診断を提供します。

PAZ

PAZの主な目的は、DCS操作で問題が発生した場合(確立された境界を超える技術プロセス、機器の故障、緊急事態)に生産を安全な状態に移行することです。 原則として、PAZシステムは複製センサーからデータを受信し(「2oo3」は、1つの制御点に設置された3センサーのうち2センサーの動作が保護ロックの動作に必要な条件であると見なされる場合、最も信頼できるスキームの1つと見なされます)、冗長機器を制御します。 PAZシステムにはオペレーターステーションがなく、PAZシステムのPLCの構成を実行するエンジニアリングステーションのみがあります。 DCSオペレーターのステーションから、PAZシステムの動作を確認できますが、それを制御することはできません。 最終的な機器はDCS機器に依存しません。たとえば、DCSバルブがパイプラインに詰まっている場合、PAZシステムの遮断は機能します。

ACS TPの機能

ここで、最新のプロセス制御システムの重要な機能に注目したいと思います。

- オペレータのすべてのステーションに障害が発生した場合、必要に応じてプロセス制御が続行されます。すべてのステーションに障害が発生すると、生産が安全に停止する条件を追加できます。

- オペレータステーションは実稼働ネットワークに接続されていますが、原則として、インターネットにアクセスできず、USBメディアを接続する機能も、ドライブもありません。 また、多くの場合、オペレータステーションには標準のコンピュータキーボードはありませんが、必要なファンクションキーのみを備えた専用キーボードが装備されています。

- 通常、エンジニアステーションは完全にオフになるか、スリープモードになります。

結論

したがって、オペレータステーションにウイルスが感染することはほとんどありませんが、これが発生しても、明らかなセキュリティ上の脅威は生じません。 もちろん、オペレーターが禁止を回避し、ステーションにゲームをインストールしてインターネットにアクセスすることはできますが、ボーナスやその他の管理方法の剥奪により、これはすぐに抑制されます。 システムの機能の特徴を知っており、技術的プロセスを仮想的に制御し、それにより負の結果を引き起こすことができる特殊なウイルスがあると仮定した場合、いずれの場合でも、緊急事態の場合、PAZシステム(オペレーターステーションから制御できない)が機能し、翻訳されます安全な状態での生産。 はい、それは企業にとって何百万もの損失(生産停止)になりますが、いずれにしても、人為的な災害ではありません。 PAZエンジニアリングステーションウイルスに感染する可能性について話す場合、まず、PLC自体を再プログラムするスーパーインテリジェントウイルスである必要があります。そのため、適切なタイミングで失敗し、次に、PAZエンジニアは完全に無人である必要があります。自分で穴を掘ります。 もちろん、これらはすべて、PAZエンジニアステーションの感染を考えにくいイベントにする要因ではありません。PLCにダウンロードしたプログラムのバージョンの絶え間ない調整、エンジニアリングステーションでの部屋の絶え間ない監視、そしてもちろん、PAZシステムプロジェクト自体に設定されたパスワード。

最後に、現代のプロセス制御システムの安全性は、もちろん、ウイルスや、通常のBSODへのオペレーターステーションの出発など、その他のハイテク問題によって脅かされていると言いたいのですが、多くの人が想像するほど重要ではありません。 安全性はPAZシステムによって監視されていることに注意する必要があります。PAZシステムの構成は、すべての注意と責任を持ってアプローチされます。 人的要因は常に発生しますが、この要因の悪影響を最小限に抑えるために、PAZシステムが作成されます。

質問があれば、喜んでお答えします。

UPD。 SCADAシステムで発生する可能性のある攻撃シナリオは、 makranによって合理的に説明されました。

頑張って

All Articles