Adobe caftanにはいくつの穴がありますか? (CVE-2010-2883)

悪用された脆弱性の数により、Adobe Acrobat Readerプログラムは最も「漏れやすい」ものの1つであり、同時にサイバー犯罪者の間で最も人気があります。 クライアント側の攻撃を行うためにアドビのアプリケーションの脆弱性を使用する攻撃は、長い間トレンドとなっています。 前回、夏の注目度の高い0日脆弱性について書いた。 最近、攻撃者には創造性の新たな理由があります。

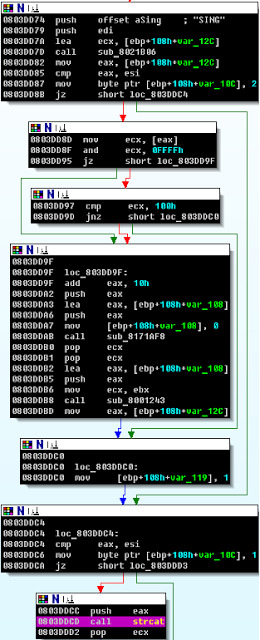

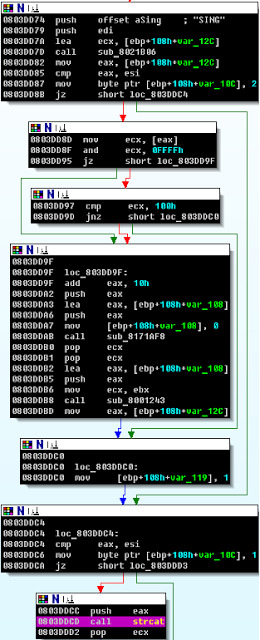

Adobe Readerの次の0日間( CVE-2010-2883 )は木曜日にリリースされました。 今回は、True Type Fontの解析を担当するCoolType.dllライブラリが原因でした。 誤ったSINGテーブルを持つフォントを処理すると、脆弱性が示されます 。 処理中に、安全でないstrcat ()関数が呼び出され 、特定の条件下でスタックオーバーフローが発生します。

この脆弱性を悪用する悪意のあるJS / Exploit.Pdfka.OFZ (9c5cd8f4a5988acae6c2e2dce563446a)に最初に気づいたのは、 Mila Parkourでした。 彼女の努力のおかげで、適切な人々はJS / Exploit.Pdfka.OFZに注意を引き、問題が何であるかを理解しました。

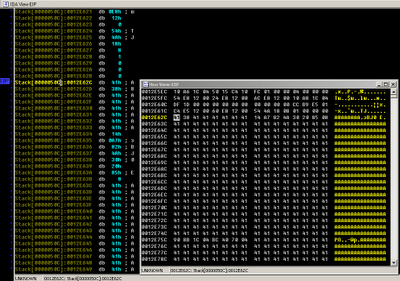

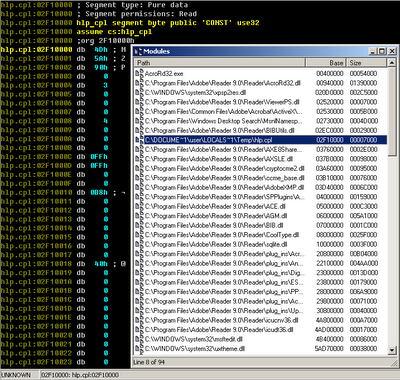

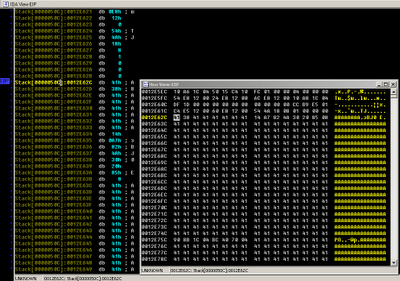

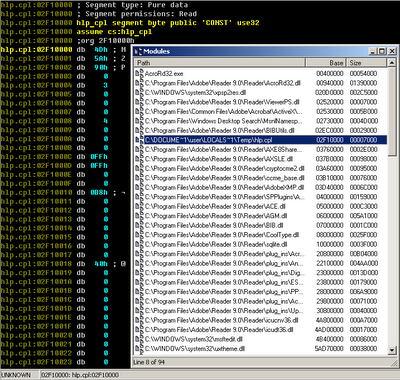

しかし、このサンプルは非常に興味深いことが判明し、8月末からITWに既に配置されているようです。 アドビがなぜ安全でない機能を使用するのかは不明です。 どうやら、会社はCoolType.dllライブラリがコンパイルされたコンパイラオプション/ GSおよび/ SAFESEHを頼りにしていたようです。 DEPおよびその他のSAFESEHに関連するこれらすべてのトラブルを回避するために、 ROPテクニックが使用されますが、ASLRをバイパスするために、icucnv36.dlモジュールがAdobeによって見つかりました。 このモジュールでは、 ヒープスプレー攻撃によってメモリに配置されたROPチェーンを実行するときに取得します 。

次に、WinAPI関数への一連の呼び出しが使用され、その助けを借りて悪意のあるプログラムが実行されます。

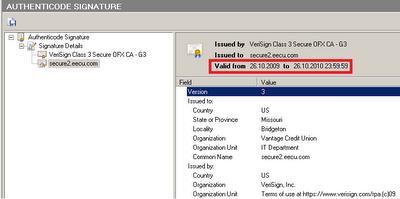

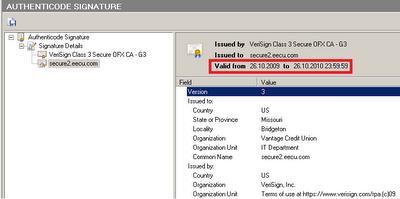

興味深いのは、pdfファイルから「ドロップ」された実行可能ファイル (Win32 / TrojanDownloader.Small.OZS)が正当なデジタル署名を持っていることです:

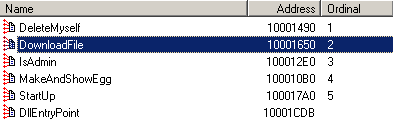

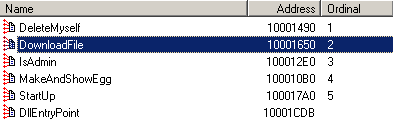

証明書は10月末まで有効です。そのため、攻撃者はすぐに証明書を使用することにしました。 Win32 / Stuxnetワームの攻撃中に、署名された悪意のあるファイルを使用したゲームを既に観察しました。 「ドロップされた」モジュールは、cplを装った動的ライブラリであり、次のインポートされた関数があります。

StartUP -_http://acad***house.us/from/wincrng.exeからダウンロードして、このファイル(Win32 / TrojanDownloader.Small.OZS)を実行します

IsAdmin-システムの管理者権限を確認します

DeleteMyself-この実行可能ファイルをシステムから削除するbatファイルを作成します

MakeAndShowEgg -Adobe Readerを再起動します

この脆弱性については、Metasploitのエクスプロイトが非常に迅速に出現し、ヒープスプレーを使用してROPおよび後続の操作をホストします。

Adobe Readerの次の0日間( CVE-2010-2883 )は木曜日にリリースされました。 今回は、True Type Fontの解析を担当するCoolType.dllライブラリが原因でした。 誤ったSINGテーブルを持つフォントを処理すると、脆弱性が示されます 。 処理中に、安全でないstrcat ()関数が呼び出され 、特定の条件下でスタックオーバーフローが発生します。

この脆弱性を悪用する悪意のあるJS / Exploit.Pdfka.OFZ (9c5cd8f4a5988acae6c2e2dce563446a)に最初に気づいたのは、 Mila Parkourでした。 彼女の努力のおかげで、適切な人々はJS / Exploit.Pdfka.OFZに注意を引き、問題が何であるかを理解しました。

しかし、このサンプルは非常に興味深いことが判明し、8月末からITWに既に配置されているようです。 アドビがなぜ安全でない機能を使用するのかは不明です。 どうやら、会社はCoolType.dllライブラリがコンパイルされたコンパイラオプション/ GSおよび/ SAFESEHを頼りにしていたようです。 DEPおよびその他のSAFESEHに関連するこれらすべてのトラブルを回避するために、 ROPテクニックが使用されますが、ASLRをバイパスするために、icucnv36.dlモジュールがAdobeによって見つかりました。 このモジュールでは、 ヒープスプレー攻撃によってメモリに配置されたROPチェーンを実行するときに取得します 。

次に、WinAPI関数への一連の呼び出しが使用され、その助けを借りて悪意のあるプログラムが実行されます。

興味深いのは、pdfファイルから「ドロップ」された実行可能ファイル (Win32 / TrojanDownloader.Small.OZS)が正当なデジタル署名を持っていることです:

証明書は10月末まで有効です。そのため、攻撃者はすぐに証明書を使用することにしました。 Win32 / Stuxnetワームの攻撃中に、署名された悪意のあるファイルを使用したゲームを既に観察しました。 「ドロップされた」モジュールは、cplを装った動的ライブラリであり、次のインポートされた関数があります。

StartUP -_http://acad***house.us/from/wincrng.exeからダウンロードして、このファイル(Win32 / TrojanDownloader.Small.OZS)を実行します

IsAdmin-システムの管理者権限を確認します

DeleteMyself-この実行可能ファイルをシステムから削除するbatファイルを作成します

MakeAndShowEgg -Adobe Readerを再起動します

この脆弱性については、Metasploitのエクスプロイトが非常に迅速に出現し、ヒープスプレーを使用してROPおよび後続の操作をホストします。

All Articles