スイッチはありますか、またはインターネットをオフにする方法はありますか?

この投稿に触発された6つのエンコーダーとインターネットについては、大変動の後に再起動します。

確かに、一部のインターネットサービスプロバイダーは、 スウェーデンのように40センチのドアを備えた地下の反核バンカーにデータセンターを構築しており、ロシアのみまたは米国の軍事データセンターがどのように保護されているかを知っているのは、インターネットを無効にする方法は完全に明確ではありません。

そこで、グローバルネットワークへの攻撃とそれを撃退するための対策について、私たちが知っていることを少し分析することにしました。

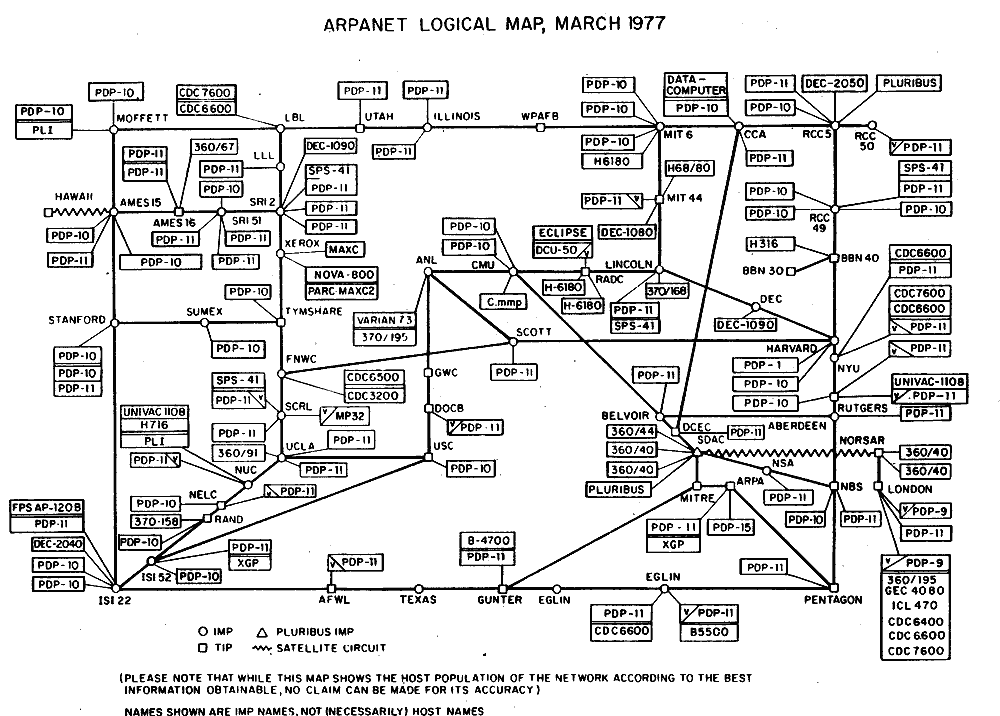

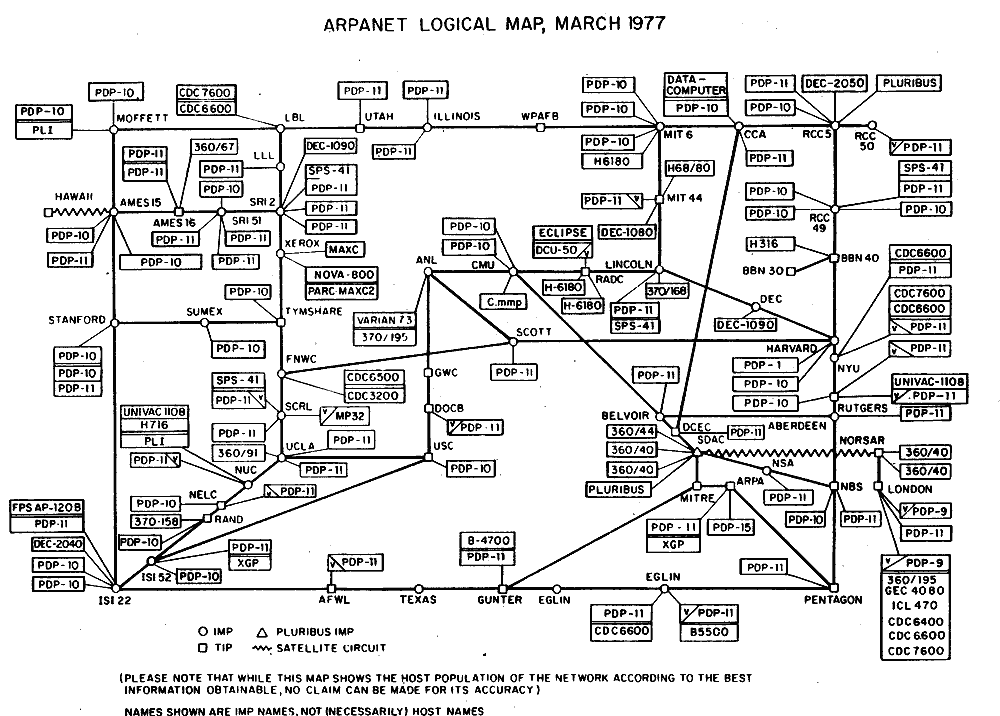

ご存知のように、インターネットはARPANETの一般的な息子であり、その父親は32億ドルの予算を持つDARPA軍事プロジェクトでした。 チャールズ・ヘルツフェルドはARPANET 65-67のディレクターでしたが、彼は冷戦とソ連との核戦争の恐怖がプロジェクトを作成する目標として役立つことをほのめかしませんでした。 しかし、事実による推測では、ARPANETはその当時の米国司令部およびおそらく他の国家安全保障の目標を集中化するために作成されたと考えるかもしれません。もちろん、核攻撃中の通信を保護することについて特定の会話がありました。 それは、着想の初期段階で、インターネットを保護するという緊急の問題を提起しました。

ところで、これはチャールズがこれについて言ったことです:

30年が経ちました...

1997年4月

13台のROOT DNSサーバーのうち7台は技術的な問題が原因です。 彼は特に、どのような問題があり、どのように修正されたかを宣伝していませんが、トラブルシューティングの前に、残りの6台のDNSサーバーが他のすべての人にインターネットを提供しました。 ところで、ルートサーバーの数が13であるのはなぜですか? この数は米国の歴史に頻繁に登場し、あいまいな象徴性を持っています。 たとえば、13-ブリティッシュライオンから離脱する最初の植民地、旗の13のストライプ、ピラミッドの13の階段、オリーブの木の13の枝、イーグルの上の13の星、米国の紙幣の13の矢印。

2002年10月

2002年10月21日、13台のROOT DNSサーバーすべてに対するDOS攻撃が開始されました。トラフィック量は、サーバーあたり50〜100メガビット/秒に達しました。 合計で、トラフィックは約900メガビット/秒でした。 トラフィックは、ICMP、TCP SYN、断片化されたTCP、およびUDPパケットからのゴミでした。 一部のサーバーは、世界の多くの場所からアクセスできなくなりましたが、すべてが生き残りました。 明らかに、この3日間でWorld Wide Webを導入することが有益だった人にとって、それは歴史の謎のままです。 しかし、数日後のトラフィックはどのように見えましたか...

2007年2月

2007年2月6日、攻撃は24時間以上続き、2台のサーバーを無効にしました。

g.root-servers.net ICANN

そして

そして

l.root-servers.net米国国防総省

ボットネットは、約4500〜5000台のWindowsマシンのサイズのこの攻撃を実行するために使用されました。 65台の感染マシンのうち韓国に、19%が米国にありましたが、ボットネットHTTPコントローラー自体は同じ場所、テキサス州ダラスにありました。 また、アナリストは「ロシアの痕跡」を盗聴しました。たとえば、ボットネットがロシアの売り手から購入され、後にロシアの目的に使用された痕跡です。 さて、ロシアの痕跡についてですが、技術的には攻撃の様子は次のとおりです。

*ボットは、被害者ごとに1つのDNS要求を使用し、被害者ごとに3つのスレッドを使用しました。

*すべてのスレッドで一意だが安定したソースポート。

*各スレッドは1023オクテットの「グレイン」でした

* UDPパケットはポート53で各犠牲者に注がれました。

*ボットの送信元アドレスは変更されていません。

*各犠牲スレッドは、24時間有効期限パラメーターを使用しています。

攻撃に対抗するには、次のルールが推奨されました。

* 'dstポート53およびudp [10:2]> 0およびudp [12:2]!= 1およびudp [14:2]> 0'

* 10:2つのDNSフラグ

* 12:2 qdcount

* 14:2つのancountとfilter> 300-512オクテット-トラフィックの大部分をダンプし、非常に正当なものであっても、洪水との戦いに役立ちました。

2日後の2月8日、Network World誌は国際的な声明を発表し、サイバー攻撃元の場所の爆撃の可能性に関する米国大統領令を想起しました。

米国が国家の重要な情報インフラストラクチャを弱体化させることを目的とした大規模なサイバー攻撃を受けている場合、国防総省は、大統領の権限に基づいて、攻撃源またはサイバー反撃の実際の爆撃を開始する準備を整えています。

これからは、13頭のセットクジラの平和を邪魔することはなく、ウランの地対地ミサイルで敵のボットネットを砲撃する必要はないことを望みます。

しかし、時間がわかります...

確かに、一部のインターネットサービスプロバイダーは、 スウェーデンのように40センチのドアを備えた地下の反核バンカーにデータセンターを構築しており、ロシアのみまたは米国の軍事データセンターがどのように保護されているかを知っているのは、インターネットを無効にする方法は完全に明確ではありません。

そこで、グローバルネットワークへの攻撃とそれを撃退するための対策について、私たちが知っていることを少し分析することにしました。

ご存知のように、インターネットはARPANETの一般的な息子であり、その父親は32億ドルの予算を持つDARPA軍事プロジェクトでした。 チャールズ・ヘルツフェルドはARPANET 65-67のディレクターでしたが、彼は冷戦とソ連との核戦争の恐怖がプロジェクトを作成する目標として役立つことをほのめかしませんでした。 しかし、事実による推測では、ARPANETはその当時の米国司令部およびおそらく他の国家安全保障の目標を集中化するために作成されたと考えるかもしれません。もちろん、核攻撃中の通信を保護することについて特定の会話がありました。 それは、着想の初期段階で、インターネットを保護するという緊急の問題を提起しました。

ところで、これはチャールズがこれについて言ったことです:

The ARPANET was not started to create a Command and Control System that would survive a nuclear attack, as many now claim. To build such a system was, clearly, a major military need, but it was not ARPA's mission to do this;

30年が経ちました...

1997年4月

13台のROOT DNSサーバーのうち7台は技術的な問題が原因です。 彼は特に、どのような問題があり、どのように修正されたかを宣伝していませんが、トラブルシューティングの前に、残りの6台のDNSサーバーが他のすべての人にインターネットを提供しました。 ところで、ルートサーバーの数が13であるのはなぜですか? この数は米国の歴史に頻繁に登場し、あいまいな象徴性を持っています。 たとえば、13-ブリティッシュライオンから離脱する最初の植民地、旗の13のストライプ、ピラミッドの13の階段、オリーブの木の13の枝、イーグルの上の13の星、米国の紙幣の13の矢印。

2002年10月

2002年10月21日、13台のROOT DNSサーバーすべてに対するDOS攻撃が開始されました。トラフィック量は、サーバーあたり50〜100メガビット/秒に達しました。 合計で、トラフィックは約900メガビット/秒でした。 トラフィックは、ICMP、TCP SYN、断片化されたTCP、およびUDPパケットからのゴミでした。 一部のサーバーは、世界の多くの場所からアクセスできなくなりましたが、すべてが生き残りました。 明らかに、この3日間でWorld Wide Webを導入することが有益だった人にとって、それは歴史の謎のままです。 しかし、数日後のトラフィックはどのように見えましたか...

2007年2月

2007年2月6日、攻撃は24時間以上続き、2台のサーバーを無効にしました。

g.root-servers.net ICANN

そして

そして

l.root-servers.net米国国防総省

ボットネットは、約4500〜5000台のWindowsマシンのサイズのこの攻撃を実行するために使用されました。 65台の感染マシンのうち韓国に、19%が米国にありましたが、ボットネットHTTPコントローラー自体は同じ場所、テキサス州ダラスにありました。 また、アナリストは「ロシアの痕跡」を盗聴しました。たとえば、ボットネットがロシアの売り手から購入され、後にロシアの目的に使用された痕跡です。 さて、ロシアの痕跡についてですが、技術的には攻撃の様子は次のとおりです。

*ボットは、被害者ごとに1つのDNS要求を使用し、被害者ごとに3つのスレッドを使用しました。

*すべてのスレッドで一意だが安定したソースポート。

*各スレッドは1023オクテットの「グレイン」でした

* UDPパケットはポート53で各犠牲者に注がれました。

*ボットの送信元アドレスは変更されていません。

*各犠牲スレッドは、24時間有効期限パラメーターを使用しています。

攻撃に対抗するには、次のルールが推奨されました。

* 'dstポート53およびudp [10:2]> 0およびudp [12:2]!= 1およびudp [14:2]> 0'

* 10:2つのDNSフラグ

* 12:2 qdcount

* 14:2つのancountとfilter> 300-512オクテット-トラフィックの大部分をダンプし、非常に正当なものであっても、洪水との戦いに役立ちました。

2日後の2月8日、Network World誌は国際的な声明を発表し、サイバー攻撃元の場所の爆撃の可能性に関する米国大統領令を想起しました。

米国が国家の重要な情報インフラストラクチャを弱体化させることを目的とした大規模なサイバー攻撃を受けている場合、国防総省は、大統領の権限に基づいて、攻撃源またはサイバー反撃の実際の爆撃を開始する準備を整えています。

これからは、13頭のセットクジラの平和を邪魔することはなく、ウランの地対地ミサイルで敵のボットネットを砲撃する必要はないことを望みます。

しかし、時間がわかります...

All Articles